SSL 漏洞

与其它技术一样,安全套接字层(SSL)也有其缺点。SSL证书构成了Internet安全的基础,但是仅安装SSL证书是不够的,定期检查域服务的配置,确保您的网站完全免受网络攻击。

PAM360扫描其存储库中的SSL证书,并标记容易受到漏洞影响的证书,使用户随时了解不安全的证书/服务器配置。帮助用户采取必要的补救措施,替换或更改SSL证书或服务器配置。

分析 SSL 服务器和证书是否存在漏洞

PAM360会对SSL环境扫描以下类别的漏洞。

- SSL 证书吊销状态

- SSL 终端服务器漏洞

SSL 证书吊销状态

执行此检查是获取有关所选证书的吊销状态的信息。如果您正在使用的域的证书被吊销,则必须采取措施立即替换它。证书的吊销状态使用两种方法获得。

1.证书吊销列表( CRL )

错误:

所选证书将被吊销,并且不再受信任。

问题:

证书吊销列表(CRL)是SSL证书的列表,证书颁发机构(CA)在其到期日期之前将其吊销。证书吊销的原因有错误签发,私钥泄露,CA泄露等。CRL是浏览器用来验证证书有效性的一种黑名单。此类测试至关重要,因为SSL证书是浏览器和用户信任您的身份的手段,而无效的 SSL 证书会降低他们对组织的信任。PAM360帮助从CRL检查证书的吊销状态,并标记已吊销的证书。

2. 在线证书服务协议( OCSP )吊销状态

错误:

所选证书将被吊销,并且不再受信任。

问题:

在线证书服务协议(OCSP)是一种Internet协议,用于获取数字证书的吊销状态。Web浏览器将有问题的证书发送到相应的证书颁发机构(CA)。然后,CA返回响应-“有效”,“已撤销”或“未知”。

PAM360通过OCSP检查您的证书的吊销状态,并标记已吊销的证书。

解决方案:

如果以上测试对证书吊销都得出了确切的回应,则您必须立即替换这些问题证书。否则可能会导致浏览器对您的网站抛出安全错误提醒。

您可以直接通过PAM360,使用新证书替换吊销的证书。请参阅详细的帮助部分,以了解有关使用PAM360进行证书申请和部署的更多信息。

SSL 终端服务器漏洞

终端服务器漏洞的主要原因是域服务器中 SSL 协议配置不当。 PAM360 测试域名服务器是否存在以下终端服务器漏洞:

1.Heartbleed bug

错误:

所选服务器容易出现Heartbleed bug漏洞。

问题:

Heartbleed错误是OpenSSL中的一个漏洞,OpenSSL是一种流行的开源加密库,可帮助实现SSL和TLS协议加密。该错误使攻击者可以窃取附加到SSL证书,用户名,密码和其他敏感数据的私钥,而不会留下痕迹。

PAM360可帮助检查您的域服务器是否存在Heartbleed错误漏洞,并标记受影响的服务器。

解决方案

修补 OpenSSL 软件。 用软件的安全版本替换易受攻击的版本。

2. POODLE SSL

错误:

所选服务器容易受到 POODLE 攻击。

问题:

POODLE是中间人攻击的一种形式,它利用了SSL 3.0协议中实现的CBC加密方案中的漏洞。尽管POODLE并不像Heatbleed漏洞那样严重,但是最佳实践建议您尽快发现并缓解问题。

PAM360帮助扫描您的服务器并标记容易受到POODLE攻击的服务器。

解决方案:

在客户端上禁用SSL 3.0协议并启用TLS协议(1.1和1.2)。请注意,默认情况下,PAM360在PAM360服务器上禁用SSL 3.0协议。

启用了SSL 3.0

错误

所选服务器利用了过时的SSL 3.0协议,该协议易于出现已知漏洞。

问题:

已经发现SSL 3.0协议在设计上存在缺陷,使其容易受到中间人攻击。如果您有一个面向公众的网站来处理付款,则应立即发现所有使用SSL 3.0的服务器,并升级到TLS版本。

PAM360扫描网络中的服务器,并标记所有使用此协议的服务器。

解决方案:

在客户端上禁用SSL 3.0协议并启用TLS协议(1.1和1.2)。默认情况下,PAM360在PAM360服务器上禁用SSL 3.0协议。

4. 弱密码套件

错误:

所选服务器利用弱SSL密码,这是一个中等风险漏洞。

问题:

许多组织在有意或无意间利用其域服务器中的弱SSL协议和密码套件,这使其网站容易受到各种MITM攻击。为了安全起见,他们必须识别那些弱密码,将其禁用,然后重新配置域服务器。默认情况下,PAM360服务器上的SSL 3.0是禁用的,这是一个弱SSL协议。此外,PAM360扫描终端服务器并标记TLS(1.0、1.1和1.2)协议中使用的弱密码。

解决方案:

禁用弱密码套件并重新配置域服务器。

关键点

这是有关PAM360如何扫描域服务器中的漏洞的快速摘要。

- PAM360首先扫描域服务器(所选SSL证书部署到的域服务器),并标记弱密码。

- 然后扫描您的域服务器的HEARTBLEED和POODLE漏洞,然后扫描CRL和OCSP吊销状态。

- 当上述漏洞检查中的一项或多项结果为确定时,PAM360会将特定证书标记为易受攻击。

- 另外,您可以使用PAM360安排SSL证书的自动定期漏洞检查,并在测试完成时选择向管理员发送电子邮件通知。

- 此外,PAM360还提供有关SSL漏洞的专用、全面的定期报表。

SSL 漏洞扫描

若要在域服务器上执行 SSL 漏洞检查,操作如下:

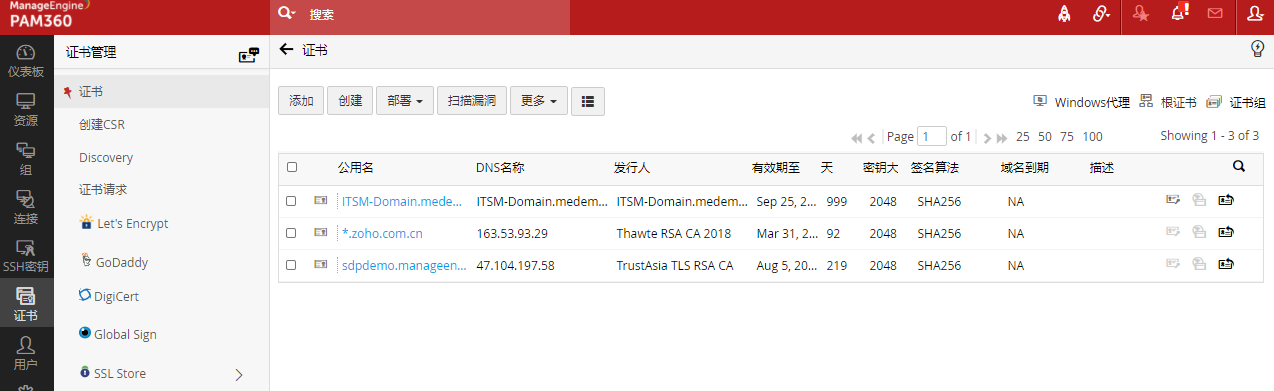

- 导航到证书 >> 证书

- 单击所需证书左侧的漏洞图标

。

。 - 您将被重定向到一个窗口,该窗口显示证书和部署证书的服务器列表。

- 单击扫描。如果还要在SAN上执行漏洞扫描,请启用“包括SAN”复选框。如果只想对部署了特定证书的服务器(如PAM360发现的)执行此扫描,请选中“仅部署的服务器”复选框。

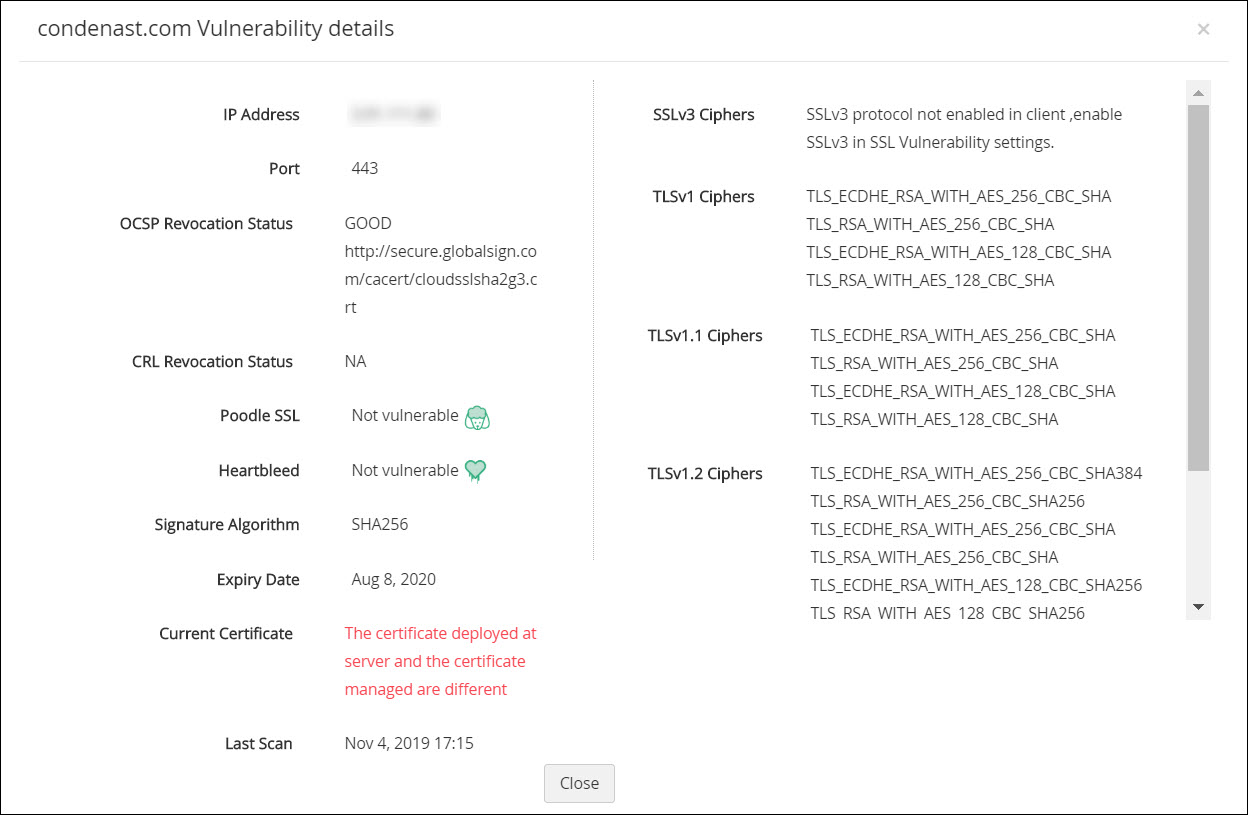

- PAM360 运行扫描,并在单独的窗口中显示结果。它包括以下详细信息:

- IP 地址,与域服务器对应的端口

- CRL ,OCSP 吊销状态

- POODLE SSL ,严重漏洞状态

- 有关当前版本的证书(正在扫描的证书版本)是否部署在域服务器上的信息

- 域服务器中SSL 3.0和TLS(1.0、1.1、1.2)协议中不安全密码的列表

注意

- 默认情况下,出于安全目的,PAM360服务器中禁用了SSL 3.0协议。要在域服务器上扫描SSL 3.0协议,必须首先在PAM360服务器上启用SSL 3.0协议,然后重新启动服务器。

- 单击导出以PDF或电子邮件的形式将报表导出到特定的邮件ID,以便于分析查看。

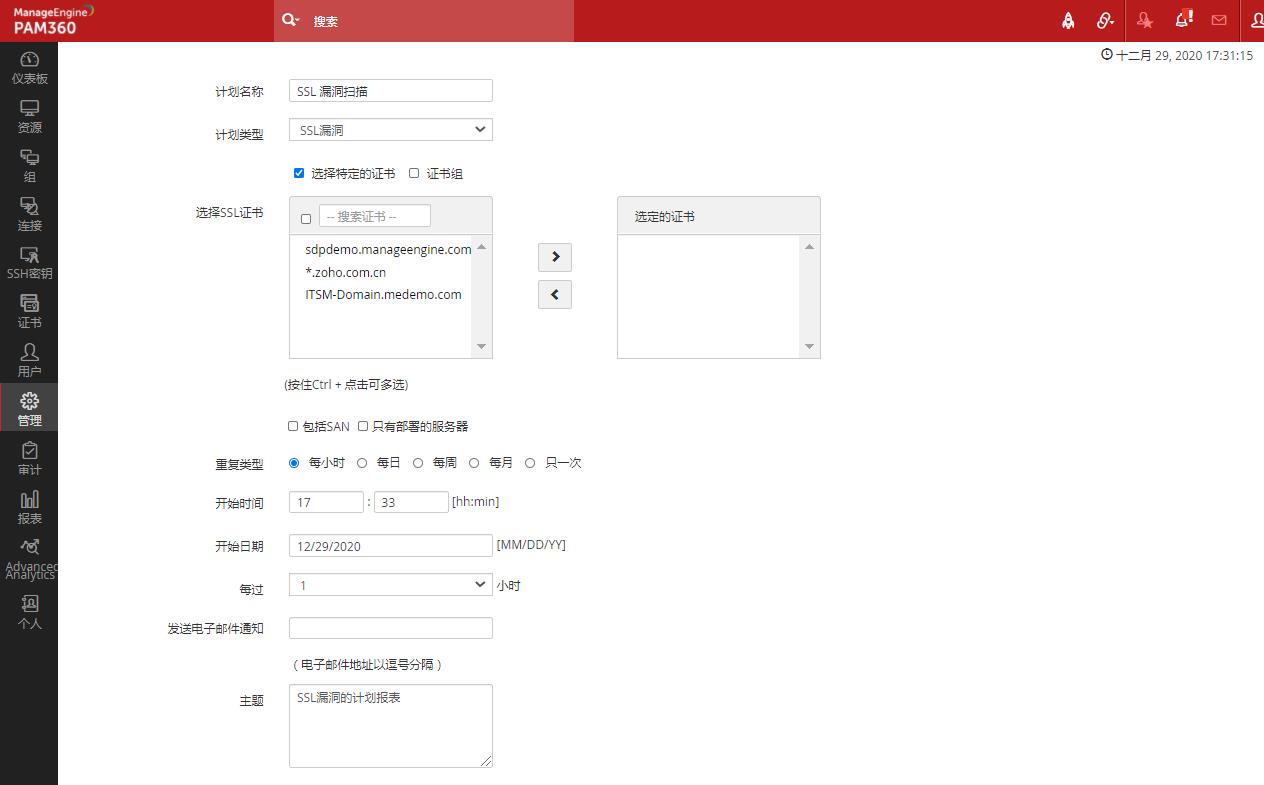

要计划自动漏洞扫描,操作如下:

- 导航到管理>> SSH / SSL >> SSL漏洞。

- 通过选择启用单选按钮来启用计划任务。

- 选择重复类型并指定时间间隔

- 通过启用“启用报表”复选框,您可以选择在每次扫描后接收针对特定电子邮件ID的电子邮件通知。

- 要在域服务器中启用扫描SSL 3.0协议,请通过选择启用选项在PAM360服务器中启用该协议。

- 单击保存。将按计划执行漏洞扫描。