智能卡 /PKI /证书身份认证

概述

由于 PAM360 服务是敏感密码的存储库,因此必须拥有强大的身份认证机制来授予访问权。 PAM360有各种身份认证方式供用户选择,除了PAM360 的本地认证外,还提供了外部身份存储(如AD/LDAP)的身份认证。

为进一步增强安全性,PAM360提供了智能卡认证,这使得认证更加强大,因为要访问PAM360,用户必须拥有智能卡并提供个人识别码(PIN)。

PAM360中的智能卡身份认证是主要身份认证,不应将其与双因素身份认证混淆。

如果您的环境中有智能卡身份认证系统,您可以配置PAM360来使用智能卡对用户进行身份认证,作为系统的第一重身份认证。

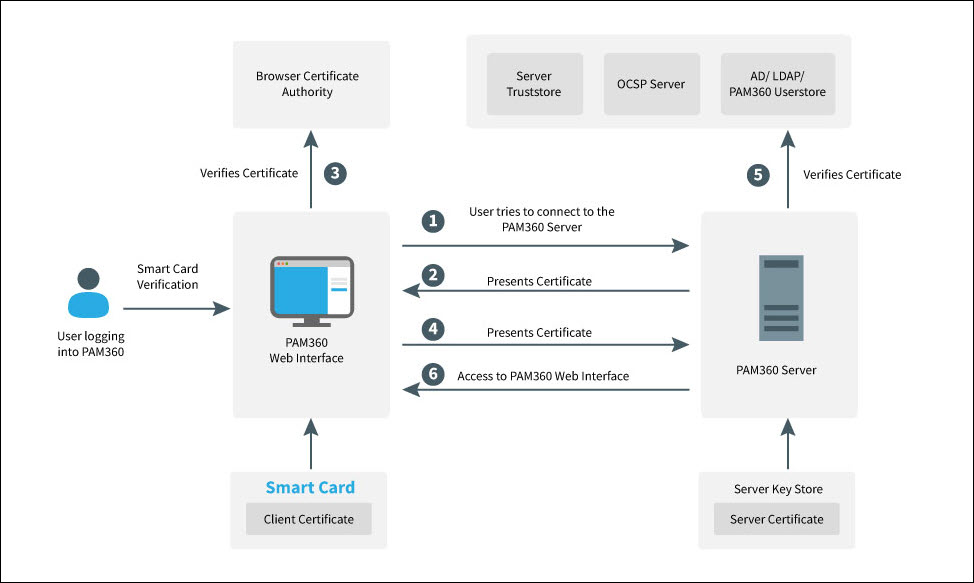

身份认证机制在 PAM360 中的工作原理?

当您尝试访问PAM360 Web界面时,需要先完成智能卡认证。 在PAM360中使用智能卡认证必须在SSL下进行,所以,页面会提示您提供X.509证书。

用户可以选择提供智能卡提供证书,也可以选择本地存储的证书,PAM360通过证书对用户进行身份认证。您也可以不提供证书,PAM360会将您带到常规登录页面进行认证。

智能卡身份认证工作流

- 用户尝试连接到PAM360服务器。

- PAM360服务器将证书发送到客户端(web界面)。

- 客户端通过认证证书颁发机构来认证服务器的证书。

- 如果上述过程成功,客户端会将用户的智能卡证书发送到服务器。

- 服务器将客户端的证书与服务器的信任库进行核对,然后检查OCSP服务器证书的的吊销状态(如果可用);最后,检查用户的证书是否与AD/LDAP或PMP用户存储库中的证书相同。

- 如果上述步骤也执行成功,PAM360 服务器将授予用户访问Web界面的权限。

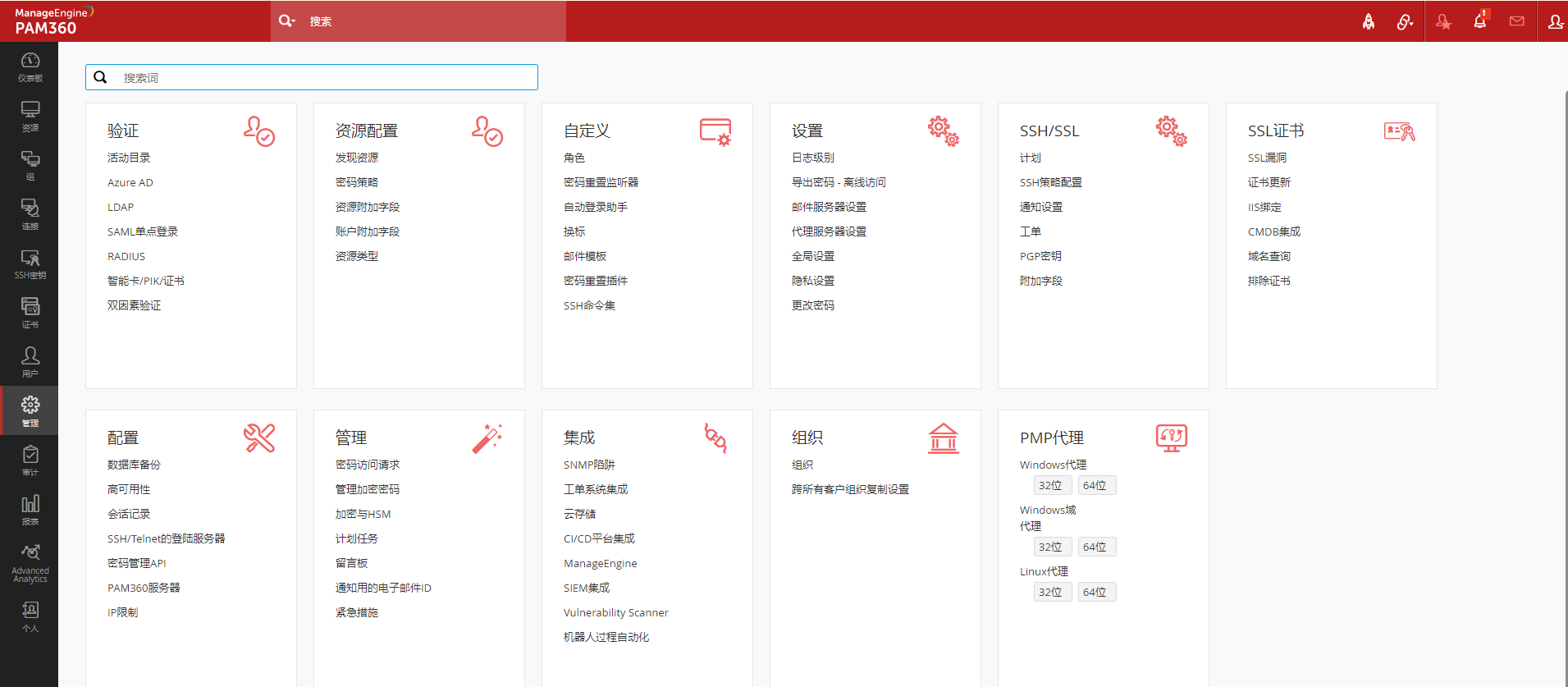

启用智能卡身份认证

步骤摘要

- 如果是内部证书(企业自己的证书),请导入CA根证书,这是证书颁发机构颁布给PAM360用户的X.509用户证书。如果您正使用第三方CA签名的证书,可以跳过这一步。

- 在智能卡证书和PAM360用户库之间映射用户明细。

- 配置用户证书的状态检查。

- 检查用于身份认证的用户证书。

- 在PAM360中启用智能卡身份认证。

- 重启PAM360服务器和Web浏览器。

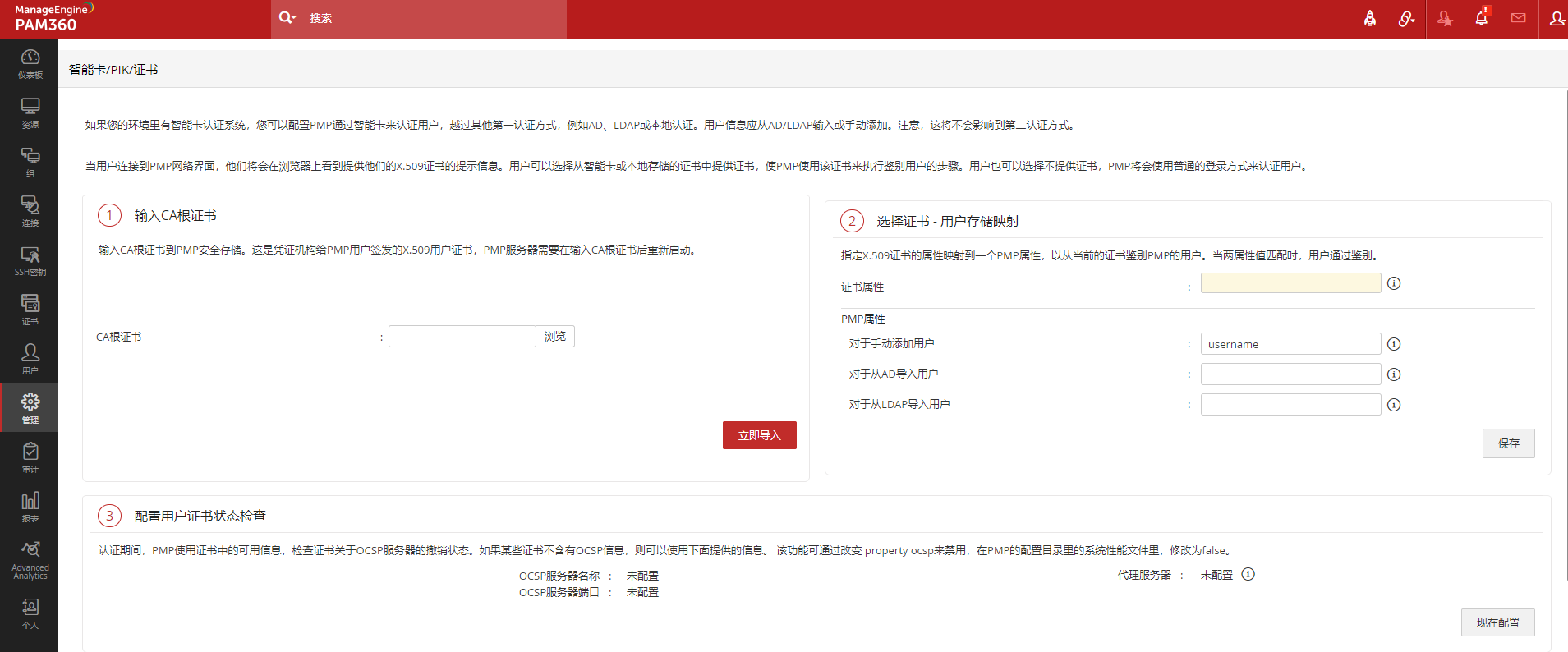

步骤 1- 导入 CA 根证书

如果您正在使用内部证书(企业自己的证书),您需要提供CA根证书;如果您正在使用第三方CA签名的证书,请跳过这一步。

导入CA根证书,请参考以下步骤:

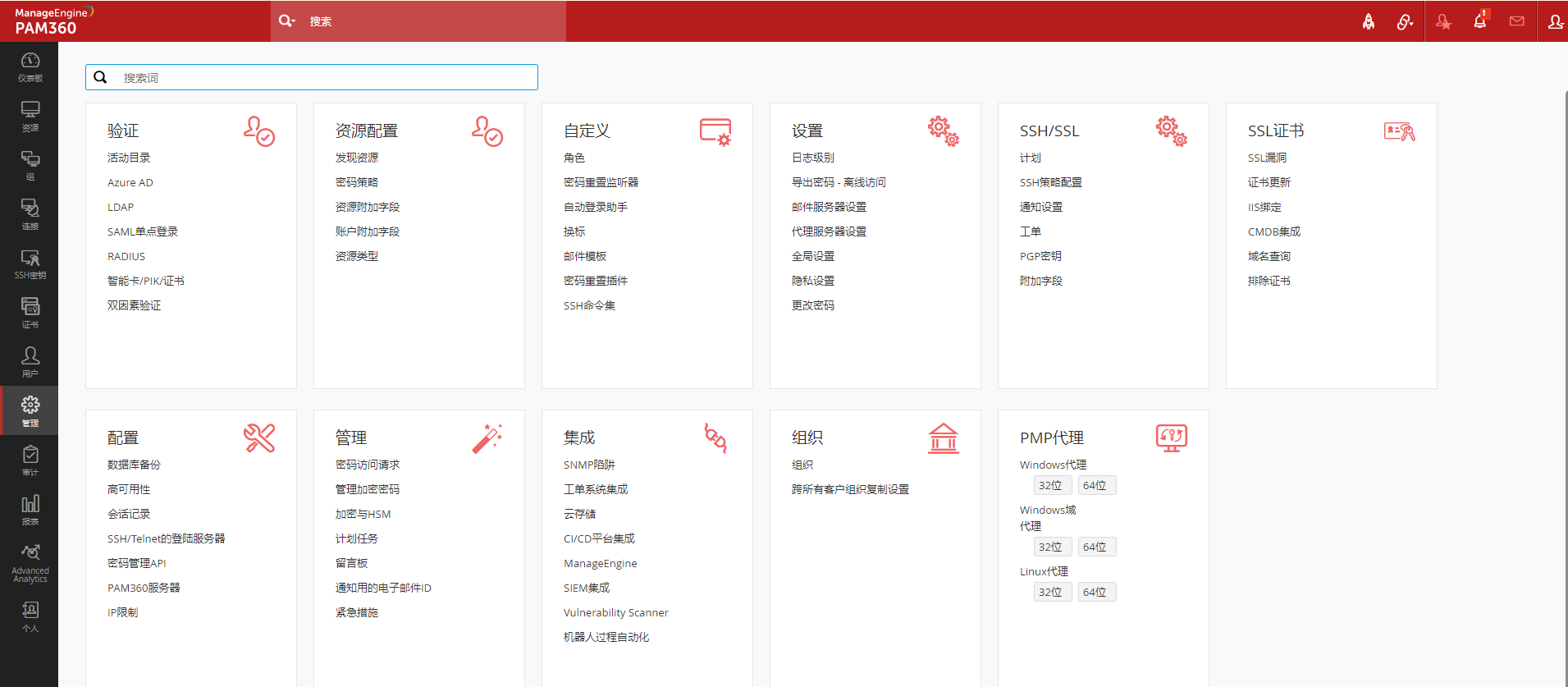

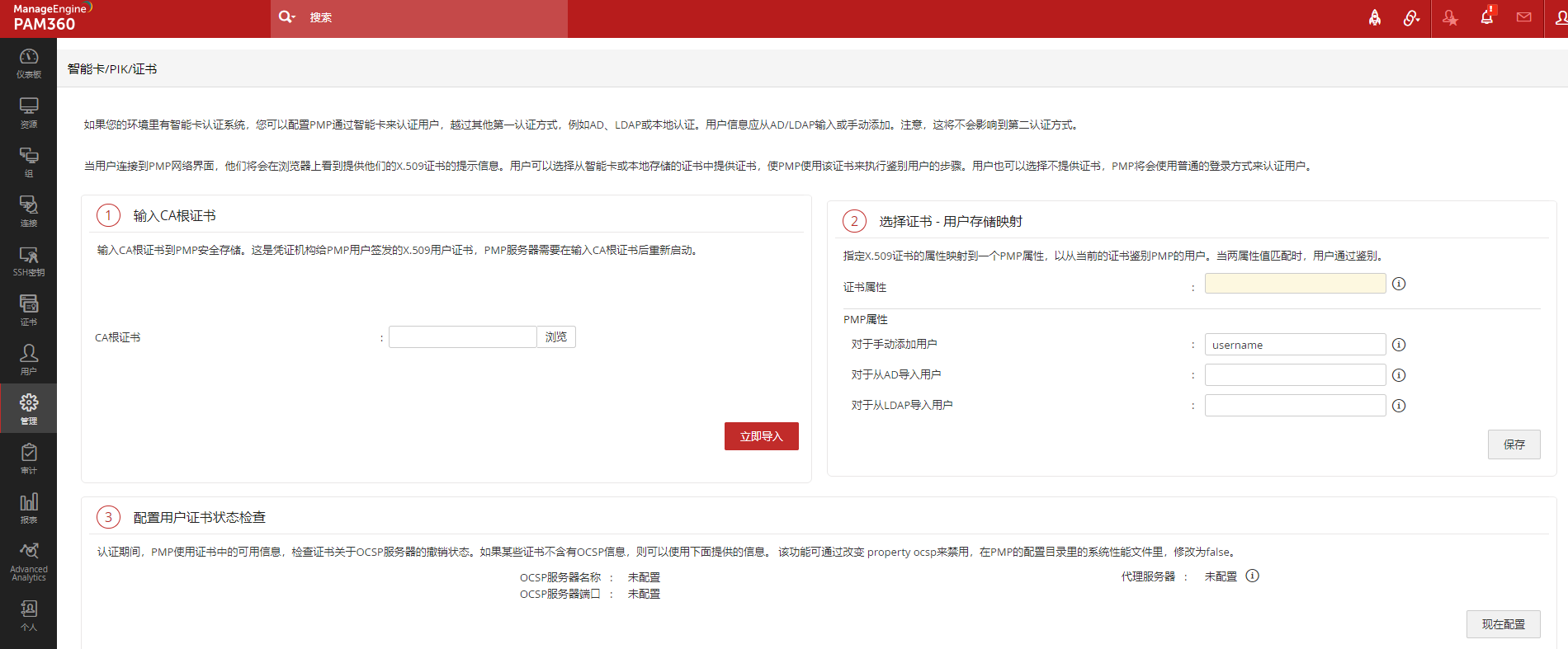

- 导航到管理 >> 认证 >> 智能卡/PKI /证书。

- 在打开的页面中,点击步骤1的“立即导入”按钮。

- 指定CA根证书的路径。

- 重启PAM360服务器。

执行上述操作后,CA根证书将记录在PAM360中,所有该CA签名的证书都将自动显示。

步骤 2- 在智能卡证书和 PAM360 用户存储之间映射用户明细

下一步在智能卡证书和 PAM360 用户数据库之间选择映射。 这意味着,智能卡证书中用于唯一标识用户的属性应与PAM360用户数据库中的相应值相匹配。

此映射涉及两个问题:

- 指出证书中的哪些属性应进行比较。

- 在PAM360用户库中指定相应的匹配属性。

指定证书属性

- PAM360可以让您灵活的指定智能卡证书的任意属性,用于唯一识别用户。可选属性有SAN.OtherName, SAN.RFC822Name, SAN.DirName, SAN.DNSName, SAN.URI和Common Name,在认证过程中PAM360会读取属性的值并与PAM360用户库进行比较。

- 从下拉的"证书属性"列表中选择所需的属性。

注意:如果需要其他属性来唯一标识用户,请联系PAM360支持团队添加该属性。

指定需要进行匹配的PAM360用户名

在指定了证书属性之后,您还需要指定PAM360用户库中的映射属性。即,您需要指定PAM360用户库中的用户属性,用于唯一标识用户。针对添加用户的不同方式(手动添加用户、活动目录导入或LDAP导入),有不同的操作方式。请参考以下步骤:

手动添加用户

对于手动添加到PAM360的用户,请在相应字段中保留默认值"username"。

从活动目录/LDAP导入用户

如果用户是从活动目录或LDAP导入的,通常会使用'userPrincipalName'属性来唯一标识用户。有些环境也会使用'distinguishedName'属性或其他属性,这需要根据你的环境来选择。

最后,保存设置。

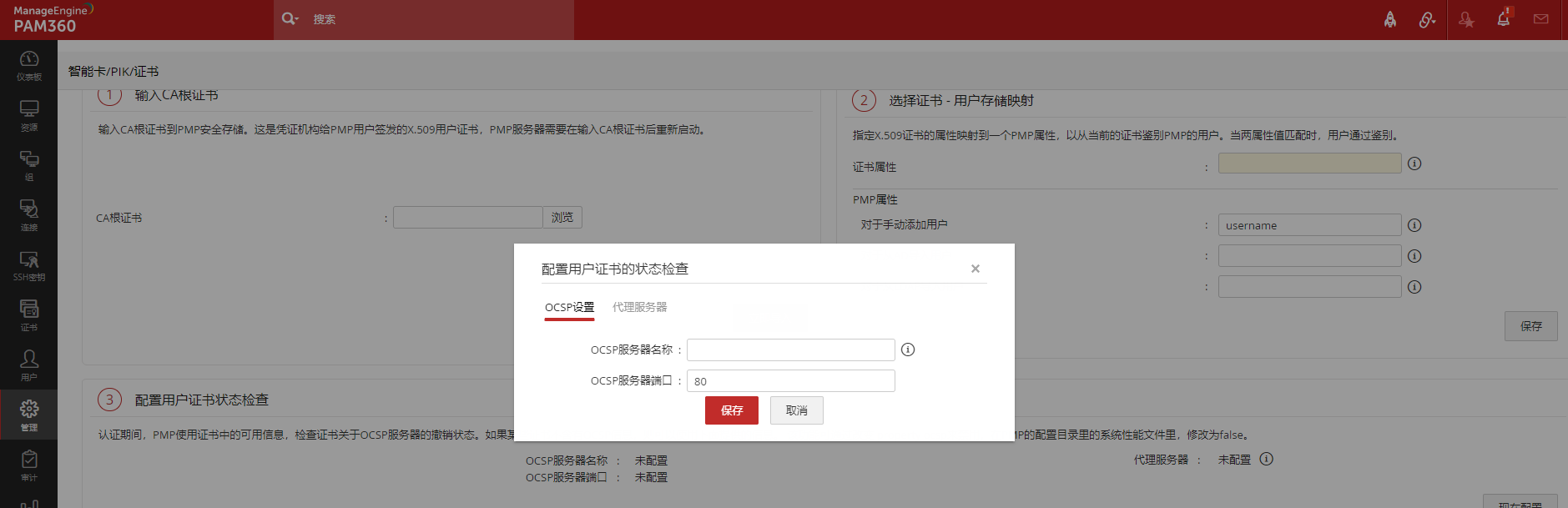

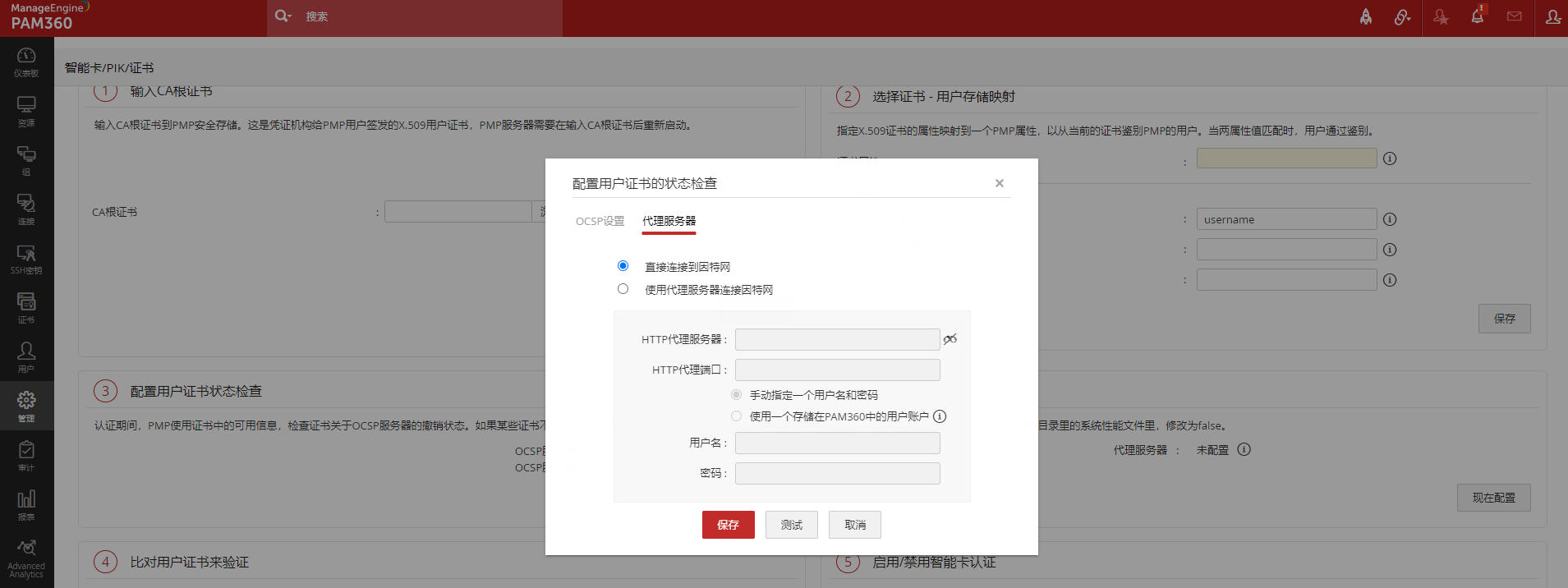

步骤 3- 配置用户证书的状态检查

在认证过程中,PAM360会通过一个在线证书状态协议(OCSP)服务器来检查证书吊销状态,如果有些证书没有OCSP信息,那么这里设置的信息将会被使用。该检查也可以被禁用,只需在conf目录中找到'System Properties'文件进行编辑,将ocsp.check改为false。

此外,通过OCSP进行身份认证需要访问互联网。 在企业网络设置中,您可以通过代理服务器访问互联网,如果没有指定代理服务器设置,请进行指定服务器设置。

点击立即配置按钮。

输入OCSP服务器明细,如OCSP服务器名称,端口,如果需要的话,还需进行代理服务器配置。

点击保存。

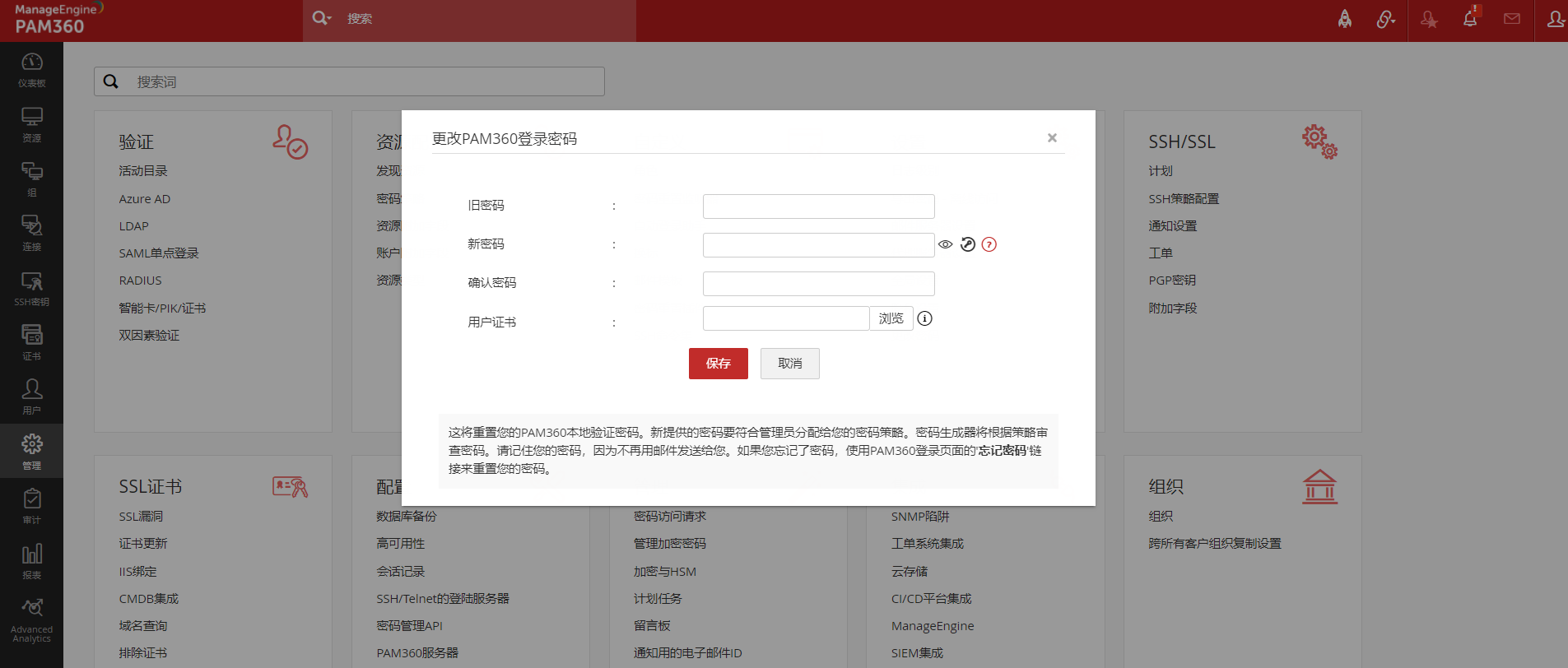

步骤 4- 通过比较用户证书认证身份

身份认证的另一步,是将用户的证书与系统中存储的或者活动目录、LDAP中的证书进行比较。对于手动添加的用户,PAM360数据库中的X.509证书将会与用户提供的证书进行比较。

注意:

如果环境中没有 AD 或 LDAP,那么您需要手动将x.509格式的SSL证书导入到PAM360,用于智能卡认证。

- 导航到管理 >> 设置 >> 更改密码。

- 在打开的窗口中,点击“浏览”并选择x.509格式的SSL证书。

- 点击保存。

步骤 5- 启用智能卡认证

执行了以上设置后,您需要开启智能卡认证。在此之前,您需要把全部活动目录、LDAP认证禁用。

点击立即启用,开启智能卡认证。

步骤 6- 重启PAM360服务器和Web浏览器

完成上述步骤后,重启PAM360服务器和Web服务器,以使设置生效。 任何时候,只要您在PAM360中启用或禁用智能卡认证,都需要重启服务器和浏览器使变更生效。

重要说明:

- 一旦您开启了智能卡认证,将会全局生效,也就是说,智能卡认证将会应用到所有用户。不过,这对没有开启智能卡认证的用户并不适用,他们仍然可以通过本地认证进行登录。开启了智能卡认证的用户将会进入智能卡认证界面。

- 开启智能卡认证之后,活动目录或LDAP认证将会对所有用户暂停使用。所以,您需要从AD、LDAP认证或智能卡认证中做出一个选择。

PAM360-工作流中的智能卡认证

- 用户访问 PAM360 Web 界面。

- 智能卡中唯一识别用户的属性与PMP用户库中的相应属性进行比较。

- 对于手动添加的用户,PAM360数据库中的X.509证书将会与用户提供的证书进行比较。如果用户是从AD或LDAP中导入的,将会从活动目录或LDAP中获取并比较。

- 如果匹配成功,用户就被允许访问。

高可用性方案中的智能卡认证

如果您已配置高可用性,并且在主服务器中启用了智能卡身份认证,那么,您也要在辅助服务器进行相同配置。

要实现这个配置,请参考以下步骤:

- 停止PAM360主服务器

- 连接到PAM360辅助服务器

- 导航到管理 >> 认证 >> 智能卡/PKI /证书

- 在打开的页面中,执行步骤1到步骤5(有关详细信息,请参阅"启用智能卡身份认证"部分)

- 完成上述步骤后,重启辅助服务器

故障排除提示

- 如果在认证期间没有弹出让您选择客户端证书的提示,请重启浏览器之后再试。