设置双因素验证 - RSA SecurID

如果您的环境中有RSA身份验证管理器和 RSA SecurID设备,您可以将RSA SecurID与PAM360集成作为第二级别身份验证。

以下是在 PAM360 中使用 RSA SecurID 设置双因素验证的步骤:

1.在 PAM360 中配置双因素验证

- 导航到管理 >> 身份验证 >> 双因素验证。

- 选择"RSASecurID"选项,点击保存。 管理员还可以选择启用RSA按需身份验证。

2.RSA SecurID与PAM360的集成

您可以按照以下步骤将RSA SecurID 与 PAM360集成:

- 在RSA身份验证管理器中将PAM360服务器注册为代理主机。

- 在RSA管理器中生成 RSA 身份验证管理器配置文件或 sdconf.rec文件,将sdconf.rec文件复制并粘贴到<PAM360安装目录>/bin目录下。另外,如果节点密钥文件(securid)存在,也要进行复制。

- 在RSA Authentication API配置文件(rsa_api.properties)中,将'RSA_AGENT_HOST'属性值修改为PAM360服务器主机名称或者IP地址。该文件默认位于<PAM360安装目录>\bin目录下。

注意:如果使用 PAM360 的高可用性功能,您同样需要在备服务器执行以上步骤。

将PAM360用户映射到RSA身份验证管理器:

在进行第二个因素身份验证之前,使用 RSA 安全控制台将所有所需的PAM360用户输入RSA 身份验证管理器,将令牌分配给他们并在相应的代理主机上激活他们。

确保RSA身份验证管理器中的用户名和PAM360中的相应用户名保持一致。 对于已经存在的 RSA 用户,如果用户名不一致,就需要做映射,无需修改RSA中的用户名。可以通过编辑PAM360中的用户属性来映射正确用户名。

(假设,您已经从活动目录中向PAM360导入了一个用户,叫做ADVENTNET\rob。在RSA身份验证器,假设与之相对应的用户名为rob。这种情况,他们用户名是不匹配的,所以您需要做一个映射,将PAM360中的- ADVENTNET\rob映射到RSA身份验证器中的rob)。

PAM360 和 RSA SecurID 之间的身份验证过程:

- 用户访问PAM360时,通过AD、LDAP或本地完成身份验证。

- PAM360 提示用户输入用户名和 RSA SecurID 密码,这两个密码都通过 RSA Runtime API 发送到 RSA 身份验证管理器。

- RSA 身份验证管理器然后对用户进行身份验证,并返回一条消息给 PAM360。

- PAM360 授予用户对请求资源的访问权限。

3.为所需用户开启双因素验证

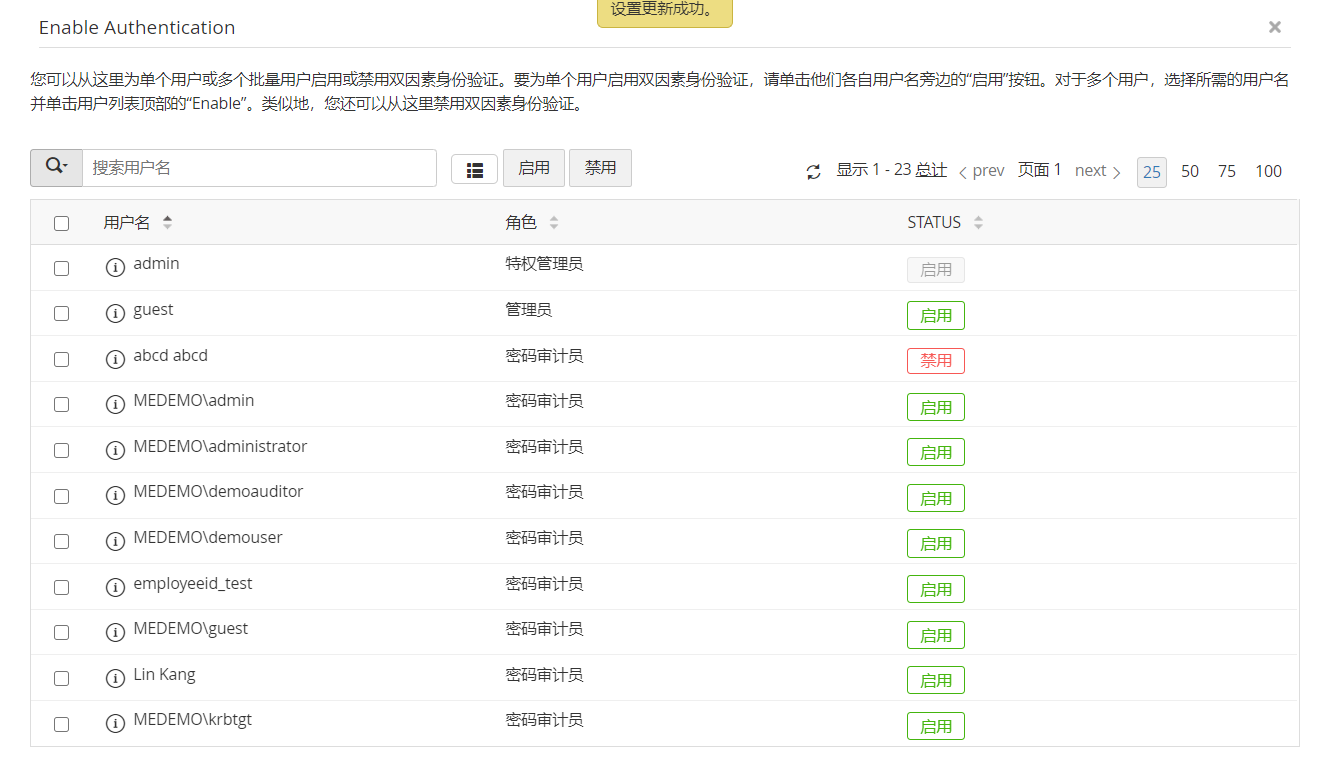

- 当您选择RSA SecurID作为身份验证的第二个因素,并点击“确认”时,页面将弹出新窗口提示您选择需要开启双因素验证的用户。

- 您可为单个用户或批量为多个用户启用或禁用双因素验证。 为单个用户启用双因素验证,请单击相应用户名旁边的启用。 为多个用户启用,请选择所需的用户名,然后点击用户列表顶部的启用。 类似的,您也可以禁用双因素验证。

- 另外,您也可以导航到用户 >> 更多操作 >>双因素验证进行设置。

4.当启用了“RSA SecurID”作为双因素认证的方法时,如何登录到PAM360?

一旦用户被开启了双重身份验证,就必须要成功验证两次,才可以登录PAM360。如上所述,第一层验证是常规验证,即本地、AD或LDAP验证。根据管理员选择的双重身份验证不同类型,第二级别验证也会不同,如下所示:

- 打开PAM36 web界面时,用户需要输入PAM360登录名和密码并点击登录。

- 在RSA密码中输入RSA SecurID密码,密码可以是PIN码和一个令牌码的组合,或者单独的令牌码,请根据您在RSA身份验证管理器的配置按需输入PIN码。

- 如果您想使用‘RSA On-Demand’身份验证器,请选择RSA On-Demand并继续。请参考以下的情景3中的介绍输入令牌码:

4.1. 使用 RSA SecurID 登录 PAM360 时可能出现的三种不同情景

情景1:输入用户生成的或系统创建的PIN码

如上所述,RSA密码可以是PIN和令牌码的组合,或者单独的令牌码,或者根据您在RSA验证管理器的配置按需输入密码。如果在RSA安全控制台中,您配置了用户需要在RSA安全控制台创建个人的PIN码或者使用系统生成的PIN码,那么在第二步(指的是,在输入完第一个密码和RSA令牌码之后)之后,页面将会要求您创建新的PIN码。

用户创建的PIN:

对于这种情况,用户将会被要求输入他们的PIN码。PIN码应该包含数字字符,长度为4到8个字符。输入PIN码后,用户需要等待RSA令牌刷新。然后,在下个画面,输入新的PIN码以及RSA令牌进行验证。

系统创建的PIN:

对于这种情况,PAM360会随机生成一个PIN码,在屏幕上显示。用户需要记下新的PIN并等待RSA令牌刷新。然后在下一个页面,用户需要输入由系统生成的PIN码和RSA令牌进行验证。

情景2:新的令牌码模式

如果用户想要使用随机生成的RSA密码或要求限制输入次数的密码,RSA身份验证管理器将会从当前画面跳转到下一个令牌码模式,验证用户的令牌。这时,PAM360会在登录过程中弹出下一个令牌码。用户需要等待RSA设备显示新的令牌码,并使用该令牌码登录到PAM360。

注意:如果用户输入的新令牌码不正确,PAM360会返回登录界面。用户必须再次输入用户名,重新开始。

情景3:令牌码模式

在配置了RSA按需身份验证后,您需要提供令牌码才能登录到PAM360。令牌码将发送到您在RSA按需认证系统的注册邮箱或手机号码。

注意:如果您配置了高可用性,那么当您启用TFA或更改TFA类型,都需要重启PAM360备服务器,更改才能生效。