ManageEngine Cloud很荣幸的通知您,全栈ITSM套件ServiceDesk Plus Cloud现已支持基于安全断言标记语言(SAML)的单点登录(SSO)。您可以使用Active Directory集成/LDAP身份验证进行登录,取代密码登录过程,让您能够更快、更安全地访问应用程序。有了它,ServiceDesk Plus Cloud 将迅速采用登录联盟的行业标准。现在,所有三个版本(标准版、专业版和企业版)的用户均可使用 SAML 配置。

SAML 是 XML 的衍生产品。SAML 的目的是实现跨域网络应用程序的单点登录。SAML 由 “结构化信息标准促进组织”(OASIS)的安全服务技术委员会开发。

注:ManageEngine ServiceDesk Plus Cloud中的用户管理由Zoho提供支持。因此,“Zoho”/“ManageEngine ServiceDesk Plus Cloud”的名称将互换使用。Zoho和ManageEngine都是Zoho Corp的部门。

ServiceDesk Plus Cloud的SAML如何帮助您?

1)使用Active Directory集成/LDAP身份验证,方便用户轻松安全地访问其IT服务台

2)帮助 IT 部门集中验证用户身份并控制应用程序访问权限

3)减少管理服务台用户的密码维护和安全开销

如何在ManageEngine ServiceDesk Plus Cloud中启用SAML身份验证?

管理员可以为其组织启用SAML身份验证。以下是启用SAML身份验证的步骤:

域配置

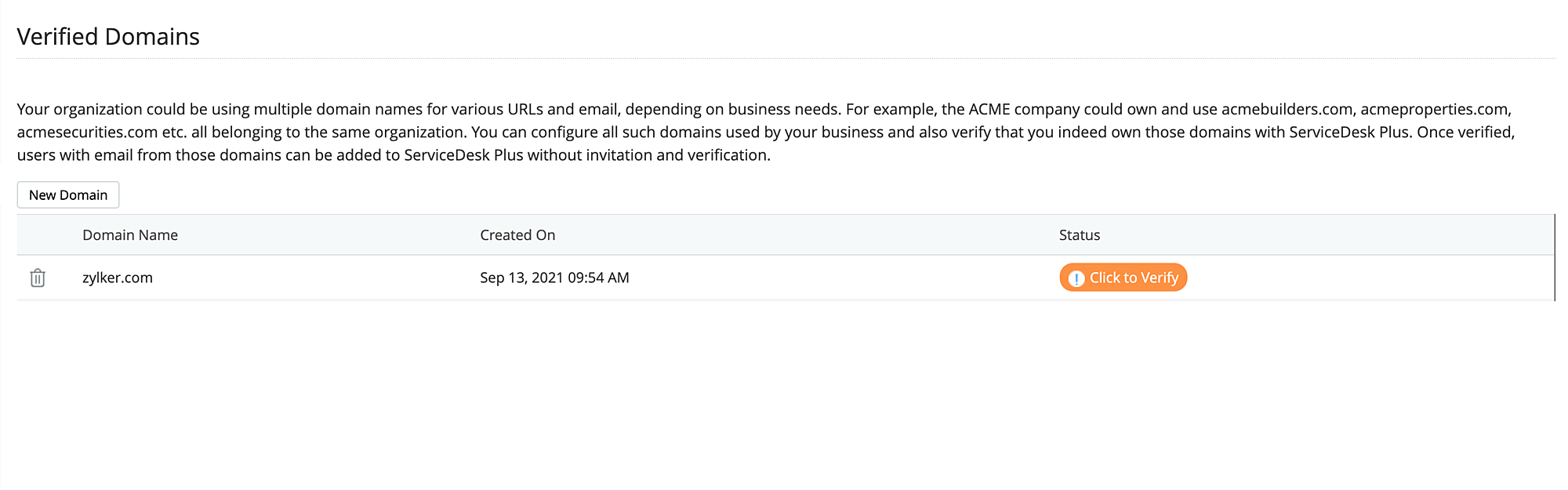

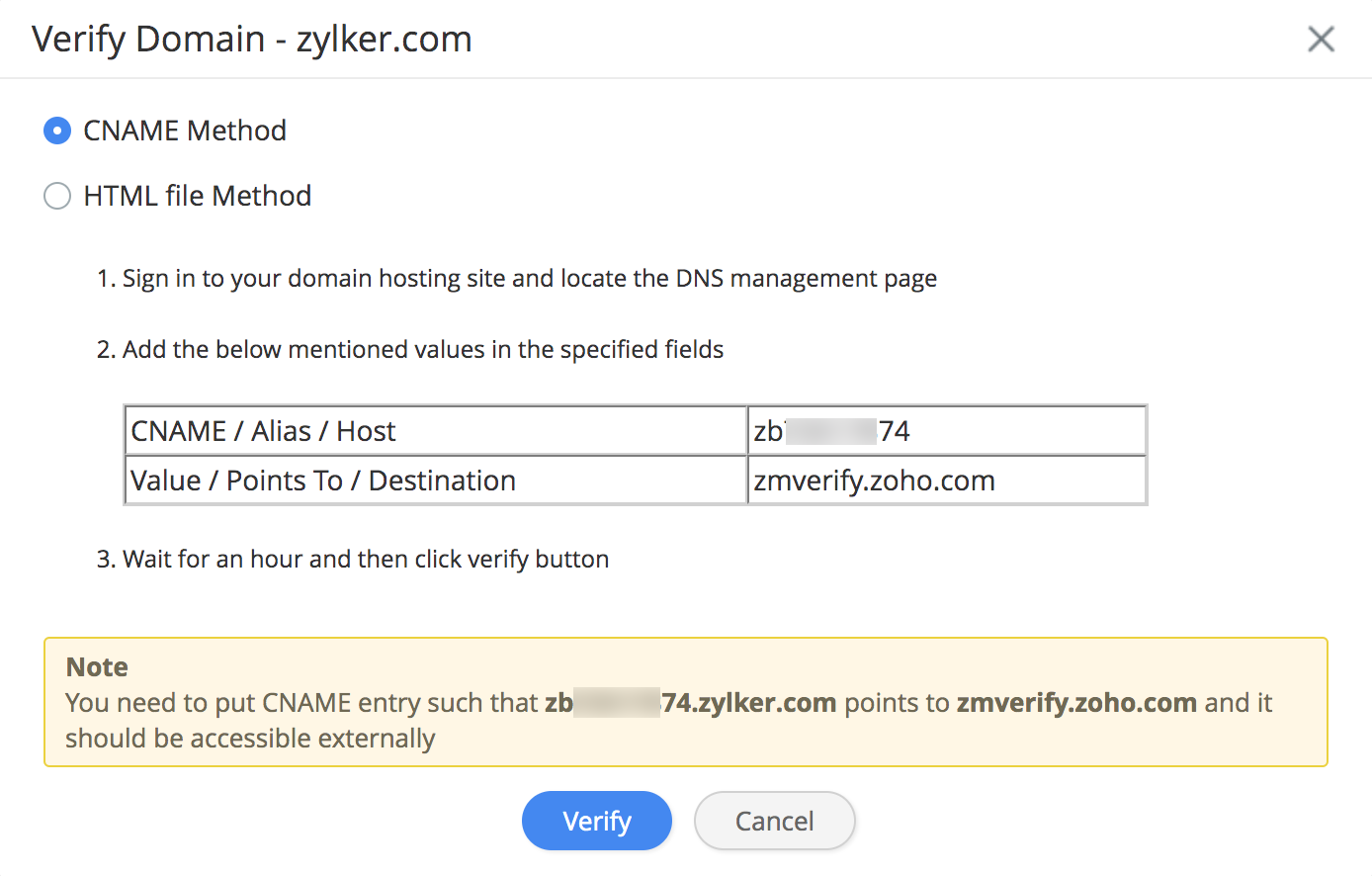

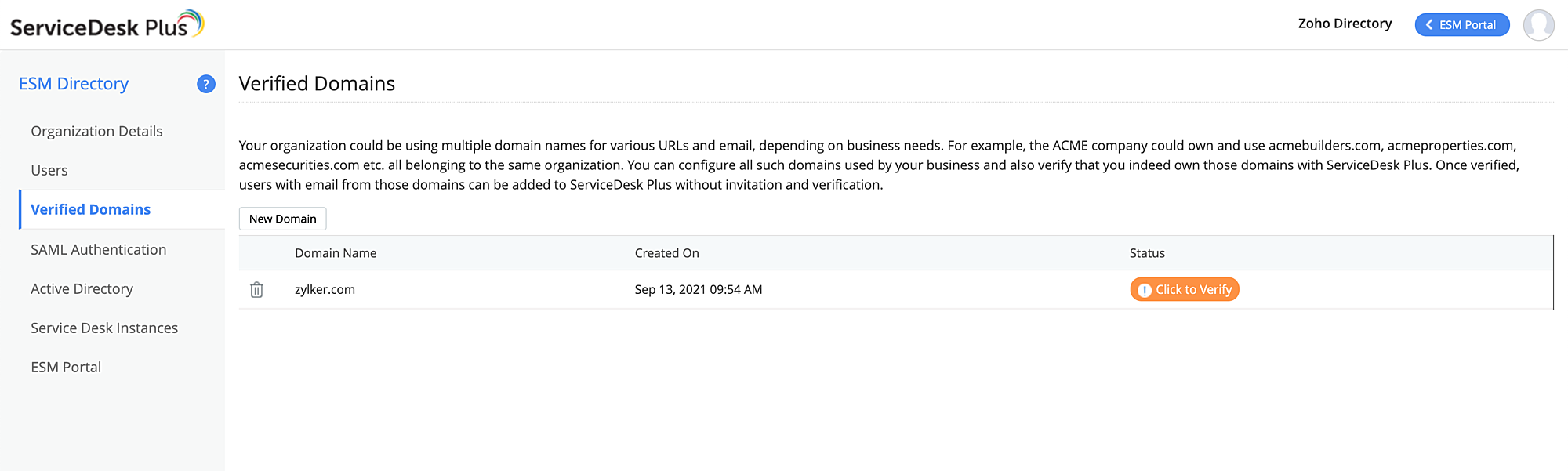

在管理中添加和验证您的域名 » 组织详细信息 » 域名

我为什么要添加和验证我的域名?

1)当您将用户从Active Directory导入Zoho / Servicedesk Plus时

云,邀请邮件将不会发送给电子邮件地址为已验证域名的导入用户。

2)验证是我们对确认您对域名的所有权进行的必需动作。

子域或域映射

您可以使用自己的自定义域URL(例如helpdesk.zylker.com)或sdpondemand.manageengine.com的子域访问ServiceDesk Plus Cloud

要执行SAML身份验证,您必须配置了子域或自定义域。当您配置自定义域时,请确保添加了CName别名,并指向customer-sdpondemand.manageengine.com域映射功能在管理-自助服务门户设置中使用

导入用户

您可以使用配置应用程序将用户从Active Directory导入ServiceDesk Plus Cloud。详细步骤请点击此处。

SAML配置

在网络中安装任何符合 SAML 标准的身份供应商。

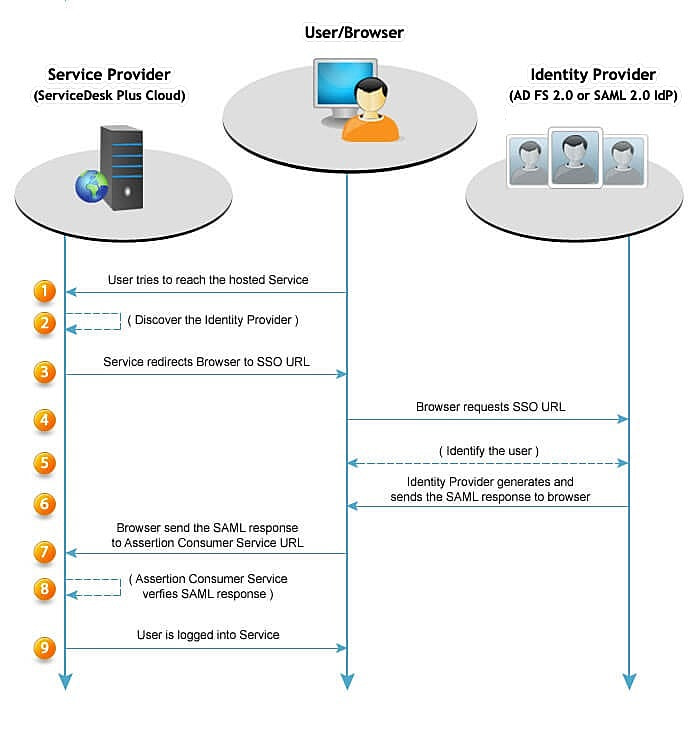

所有身份验证请求都将转发给该身份供应商。身份供应商可以执行活动目录/LDAP/自定义身份验证,一旦用户通过身份验证,身份供应商将向accounts.zoho.com发送响应。

我们已经用AD FS 2.0和AD FS 3.0 <作为身份提供程序测试了SAML身份验证。

安装和配置AD FS以与Zoho / ManageEngine ServiceDesk Plus Cloud配合使用的步骤可以在这里找到:

AD FS 2.0 安装和配置 Active Directory FS for ME ServiceDesk Plus On-Demand.pdf

AD FS 3.0 安装和配置 Active Directory FS for ME ServiceDesk Plus On-Demand.pdf

如果您正在使用任何其他符合SAML 2.0的身份提供程序:

从zoho发送的身份验证请求可以在此处找到

预期的断言响应可以在此处找到

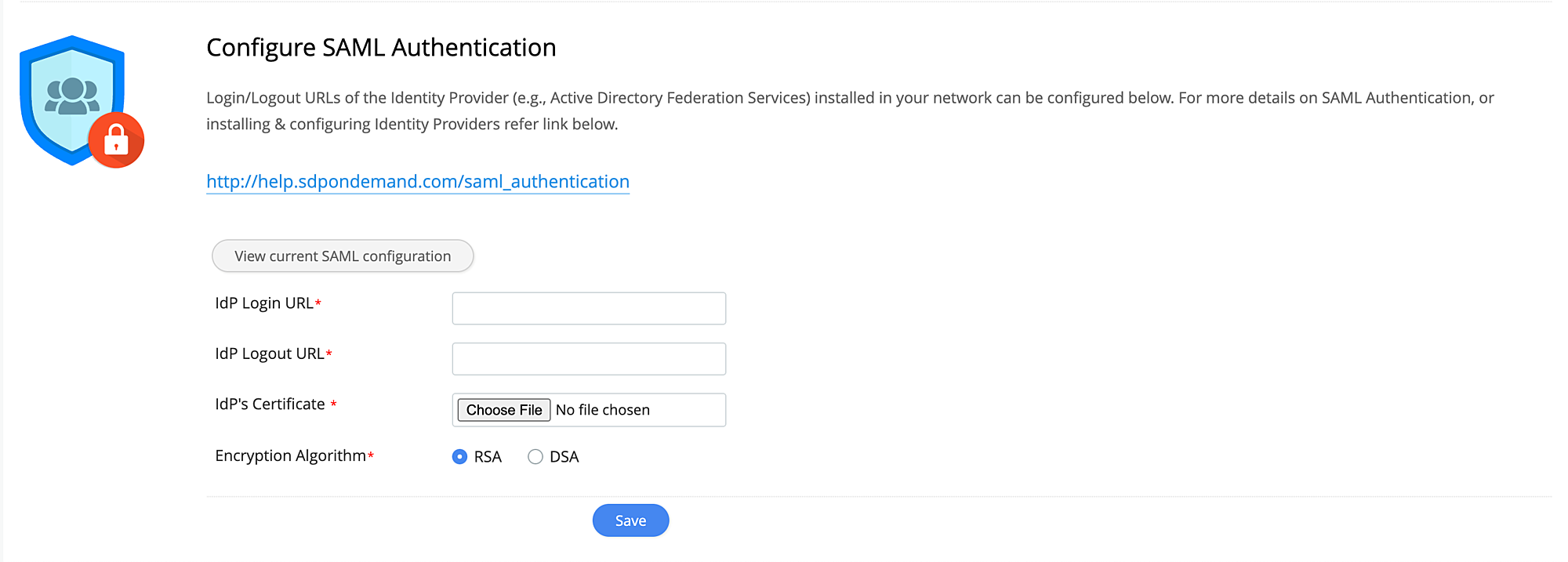

SAML配置

对于SAML身份验证,登录和注销请求将被重定向到您网络中安装的身份提供程序。

您需要指定身份提供商的登录网址和注销网址,以便相应地重定向请求。

您还需要提供身份提供程序的算法和公钥证书,以便Zoho / ManageEngine将解密身份提供程序发送的SAML响应。假设idp-w2k8是安装身份提供程序(例如AD FS 2.0)的系统,以下是SAML配置。

完成上述所有步骤后,当您的组织用户使用您配置的子域或自定义域(例如http://helpdesk.zylker.com)访问ServiceDesk Plus Cloud时,

它们将被重定向到您网络中安装的身份提供程序进行身份验证。一旦身份验证成功,它们将被重定向到ServiceDesk Plus Cloud网站,这将允许用户进入。

注意:配置完SAML身份验证后,您的组织用户必须仅通过子域或自定义域访问ServiceDesk Plus Cloud。

SAML身份验证请求

假设zylker.com是已验证的域,idp-w2k8是安装身份提供程序的系统。

<samlp:AuthnRequest xmlns:saml="urn:oasis:names:tc:SAML:2.0:assertion" xmlns:samlp="urn:oasis:names:tc:SAML:2.0:protocol" ID="_abe4735eceae4bd49afdb3f254dc5ea01359616" 版本="2.0" IssueInstant="2013-01-31T07:18:15.281Z" ProtocolBinding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" 提供商名称="Zoho" IsPassive="false" Destination="https://idp-w2k8/adfs/ls" AssertionConsumerServiceURL="https://accounts.zoho.com/samlresponse/zylker.com" > <saml:Issuer>zoho.com</saml:Issuer> <samlp:NameIDPolicy AllowCreate="true" /> </samlp:AuthnRequest> |

|---|

预期的SAML响应

假设zylker.com是经过验证的域名

断言消费者服务网址是:https://accounts.zoho.com/samlresponse/<your_verified_domain>

例如,https://accounts.zoho.com/samlresponse/zylker.com

<?xml version="1.0" encoding="UTF-8"?>

|

|---|

在ManageEngine的ServiceDesk Plus的帮助下,我们能够集中和捕获超过99%的报告问题。事实证明,该解决方案简单且用户友好,IT资源和我们的利益相关者都能够快速适应和利用该系统。ManageEngine不断改进产品,每个版本都会添加增强产品和可用性的功能。