角色管理

概览

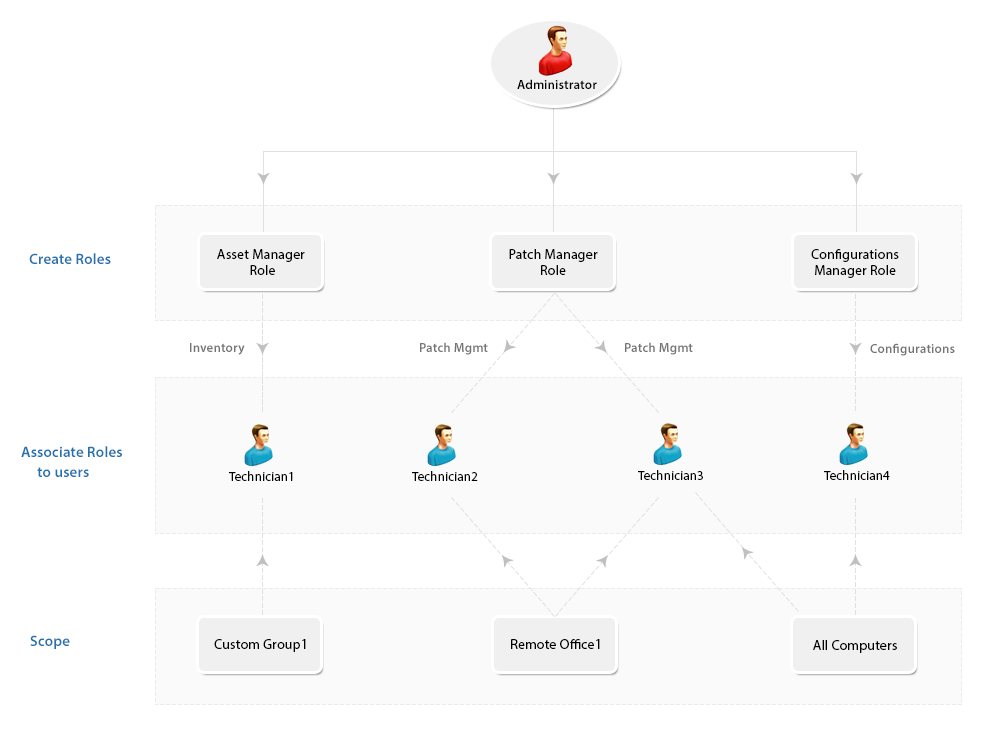

作为一名管理员,很多时候你会觉得繁琐的日常任务会影响到你网络中需要重点关注的工作。Desktop Central的用户和角色管理模块可以解决这个问题;为选定用户定义好权限级别,然后授权日常任务。您可以轻松地管理用户,并定义范围来管理特定的一组计算机。

角色管理

预定义的角色下指定了一些最常用的角色。但是,您也可以根据您的需求在“用户定义角色”自定义角色,并授予对应的权限。 以下分别是预定义角色和用户定义角色的说明:

定义用户角色

使用Desktop Central,您可以自定义多个角色,并根据您的个人需求为其分配权限。这些自定义的角色会进入定义用户分类中。如果要创建一个定义用户角色,请参考以下步骤:

如果要创建一个定义用户角色,请参考以下步骤:

1.选择管理页签并点击 全局设置下的用户管理。这将打开用户管理页面

2.选择角色页签并点击添加角色按钮。

3.指定角色名称并为其添加一小段描述。

4.您可以在选择控制部分为角色定义模块级别的权限。

许可等级大致可分为:

完全控制- 像管理员一样可执行所有操作,对于特定模块

写入- 除了下面表格里列出的少数限制外,可执行所有操作

读取- 只能查看该模块的信息

没有访问权限- 对用户隐藏此模块 (更多详细信息,请参考下表)

5.点击 添加按钮。

您已经成功地创建了一个新角色。

您刚才创建的角色现在可以在用户创建模块的角色列表中找到。只要角色与一个用户关联,就无法执行角色删除。您可以修改所有用户定义角色的权限级别。

预定义角色

您可以在预定义类别中找到以下角色:

管理员角色:管理员角色意味着拥有对所有模块的控制权。“管理”页签下包括的操作有:

- 定义或修改管理范围

- 添加非活动用户

- 更改邮件服务器设置

- 更改代理设置

- 个性化选项,如更改主题、设置会话期限等。

- 计划漏洞数据库更新

- 为补丁管理计划扫描设置

- 编辑MSI或脚本存储库

- 查看Desktop Central的操作记录

- 有以下写入权限:Mobile Device Management的资产清单、报表、配置文件和应用程序。

游客角色:游客角色保留所有模块的只读权限。与游客角色关联的用户虽然不能进行修改,但将拥有扫描和查看关于不同模块的各种信息的特权。游客角色还有查看的只读权限,MDM资产清单详细信息、报表、配置文件和移动设备应用程序。

技术员角色:技术员角色定义了一组执行特定操作的权限。技术员角色被限制执行所有“管理”页签下的操作。关联技术员角色的用户权限有:

- 可以定义和部署所有类型的配置和采集。

- 可以查看所有配置和报表等,也包括别人创建的。

- 可以挂起、修改或重新部署他们定义的配置。

- 可以更新漏洞数据库。

- 可以执行所有模块的扫描操作。

- 有以下写入权限:Mobile Device Management的资产清单、报表、配置文件和应用程序。

审计员:审计员角色是专为审计目的创造的。此角色将授予审计员以下权限,查看软件清单的详细信息、检查许可证合规性等。具有“审计员角色”的用户还有MDM报表的读取权限。

远程桌面控制员:远程桌面控制员角色允许与其关联的用户调用远程桌面连接,并查看已连接到特定系统的用户的详细信息。

IT资产管理员: IT资产管理员具有资产管理模块的完全访问权限,除此之外的其他所有功能都是不可访问的。IT资产管理员还可以查看所有移动设备的详细信息。

补丁管理员:补丁管理员有补丁管理的完全访问权限。补丁管理员还有访问使用“工具”的权限,如局域网唤醒、远程关机、系统管理器和计划补丁报表的能力。但不能访问其余的模块/功能。

移动设备管理员: 移动设备管理员角色有以下写入权限:Mobile Device Management的资产清单、报表、配置文件和应用程序。

操作系统部署员:关联操作系统部署员的用户有捕获Windows操作系统映像并将其部署到网络中计算机上的特权。

用户角色和权限级别

定义范围

Desktop Central为您提供了定义用户范围的权限,这意味着您可以定义可以映射到每个用户的目标计算机。通过将用户的权限限制在特定的一组计算机上,可以确保用户有足够的权限来执行操作,而没有多余的权限来过度利用。

您定义进范围的目标,可以是以下任意一个:

所有计算机

当目标被定义为“所有计算机”时,用户将有权对所有计算机执行角色中定义的所有权限。虽然范围是所有计算机,但权限级别仅由用户映射到的角色决定。

静态唯一组

为了方便管理,您可以创建特定的自定义组,并将其与用户关联。您创建的自定义组应该是唯一的,因此,每台计算机只能属于一个自定义组。这些是基于计算机的自定义组,它们是为用户管理目的创建的,被定义为用户的“范围”。请参考以了解创建自定义组

远程办公室

您可以创建特定的远程办公室,或者将现有的远程办公室定义为用户的范围。多个用户可以管理相同的远程办公室。类似地,可以将多个远程办公室映射到同一个用户,但是不能将远程办公室和唯一组组合为范围的一部分。

共享范围

多个用户可以共享相同的范围。在这种情况下,应用于范围的配置/任务可以由多个用户管理。 了解更多,请参考:注意点

修改范围

当用户的范围被修改时,用户将无法管理由他创建的配置/任务。他可以在没有目标的情况下复制配置,这样他就可以在当前范围内重用它们。修改范围内的计算机不视为修改范围。

3.用户管理

创建用户并管理角色

在创建新用户时,可以将用户与角色关联。要创建一个用户,请参考以下步骤:

- 以管理员身份登录Desktop Central 。

- 点击全局设置分类下可用的用户管理链接。

- 指定身份验证类型为活动目录身份验证或本地身份验证

- 指定用户名、密码并确认密码

- 从下拉列表中 指定角色。查找所有预定义的角色,您可以看到您创建的角色将在这里列出

- 指定用户的邮箱地址和联系电话 ,选填

- 定义用户范围 ,您可以指定需要被用户管理的计算机。您可以选择为用户提供访问权限来管理所有计算机、远程办公室或特定的唯一自定义组。如果没有唯一自定义组,可以创建一个。如果自定义组不是唯一的,就不会在这里列出。请参考以了解:唯一自定义组

您已经成功地创建了一个用户,并为用户关联了角色与需要管理的计算机范围。

当您选择通过活动目录对用户进行身份验证时,用户应该具有从安装了Desktop Central 服务器的计算机登录到域的权限。

修改用户详细信息

Desktop Central可以灵活的修改用户角色,以最适合您不断变化的需求。您可以随时根据需要执行诸如更改用户角色和重置用户密码之类的操作。

删除用户

当您发现某个用户已过期时,您可以直接从用户列表中删除该用户。被移除的用户将没有再使用模块的权限。

启用双因素身份验证

启用双因素身份验证将保护对Desktop Central web控制台的访问安全。用户将被提示输入一次性密码(OTP)及其默认密码。您可以配置设置为特定的浏览器保存OTP。如果启用此选项,在指定天数内用户将不会被提示OTP,如下:管理 -> 用户管理 -> 双因素身份验证您可以选择双因素认证模式,可以通过电子邮件或Google Authenticator。

邮件 *

一次性密码将会通过邮件发给每个用户。如果一个或多个用户没有与Desktop Central server映射的电子邮件地址,则无法启用双因素身份验证。您必须确保所有用户的电子邮件地址都已在Desktop Central server中注册。

当启用双因素身份验证时,用户将收到包含OTP详细信息的电子邮件。 每个OTP的有效期为15分钟,从生成的时候算起。OTP是一个自动生成的6位数字。您还可以允许用户在其web浏览器上保存OTP。您必须指定允许将OTP保存在web浏览器上的天数。如果用户选择在浏览器中保存OTP,则不会再提示用户输入OTP。如果将天数指定为0,则不允许用户将OTP保存在web浏览器上。OTP将在每次用户尝试登录到Desktop Central web控制台时生成。

Google Authenticator

您可以选择Google Authenticator以生成OTP。 您必须在手机上安装Google authenticator。Google authenticator可根据移动设备的操作系统进行下载,具体如下:

- iOS 设备 - App Store

- Android 设备 - Google Play

- Windows - Windows Store

在移动设备上下载并安装authenticator。首次登入Desktop Central web控制台时,系统会显示二维码。你必须打开Google Authenticator应用程序,扫描二维码来创建Desktop Central账户。你可以看到Desktop Central现在已经添加到Google Authenticator应用程序中,并自动生成OTP。

您可以使用Google authenticator中生成的OTP作为二级身份验证登录到Desktop Central。

- 如果用户删除了Google authenticator上的Desktop Central帐户,那么用户应该与管理员联系,使用谷歌认证器恢复双因素认证。管理员可以重新发送二维码,从这里恢复Google Authenticator ,如下: 管理 -> 用户管理 -> 操作 (在相应的用户下) -> 重新发送二维码。

- 如果Desktop Central管理员无法访问Google authenticator,他/她可以联系其他管理员通过电子邮件发送二维码。如果没有其他管理员,请参考以下文档步骤禁用双因素身份验证后访问服务器。

密码策略

您可以对用户帐户的密码执行以下限制:

- 最短密码长度:定义密码最短的长度可以是多少。

- 使用以前的密码:指定不能重复使用之前密码的数量。

- 定义密码复杂性:两个选项可选:-

- 简单:用户将被提示输入符合指定长度的密码。对使用的字符/数字没有限制。

- 复杂:用户将被提示输入至少一个特殊字符(! ~ @ # $ % ^ & + = _ *), 大写和小写字母。

- 启用用户账户锁定:您可以指定登录尝试的最大次数,超过次数将进入定义的“锁定期”。一旦用户帐户被锁定,只有在锁定时间结束后才能登录。

注意点

- 一个唯一自定义组可以由多个用户管理。

- 一台计算机不可以添加到多个唯一自定义组

- 只有管理员才有修改用户范围的权限

- 定义的用户范围不能是自定义组和远程办公室的组合,只能是所有计算机或指定的唯一组或远程办公室

- 当用户范围修改后,如果他的范围改变了,也不会收到通知。

- 从唯一自定义组中添加或移除计算机,不会影响用户范围

- 请参考以下情景做法:

用户 A的范围: 静态唯一组 1

用户 B的范围 : 静态唯一组 2

用户 C的范围 : 静态唯一组2和静态唯一组3

用户 D的范围 : 静态唯一组1、静态唯一组2、静态唯一组3、静态唯一组4- 用户A创建并将配置/任务应用于静态唯一组1。此配置对用户A和用户D可见,因为它们共享相同的范围(静态唯一组1)。用户A和用户D可以修改此配置。当用户D修改此配置时,此配置的目标将仅列出用户A和用户D共享的范围。

- 用户D创建一个配置并将其应用于静态唯一组2,然后用户B、用户C和用户D可以查看该配置。这三个用户都能够管理该配置。

- 用户D创建一个配置并将其应用于静态唯一组3和静态唯一组4。在本例中,用户C和用户D将能够查看此配置。用户C不能对此配置进行任何更改。

- 用户A创建了一个配置并将其应用于静态唯一组1,之后修改了用户A的范围,那么这个配置他只能查看,或者在没有目标的情况下复制为一个新的配置。