Azure 报表工具

全面了解 Azure Active Directory (AD) 中发生的所有更改和登录。

轻松掌握所有 Azure AD 活动

登录审核

监控成功和失败的登录。检测帐户锁定、使用禁用帐户登录、启用多重身份验证 (MFA) 的登录失败等。

用户和设备变更审计

审核用户和设备管理操作,并获取有关用户密码更改的信息。

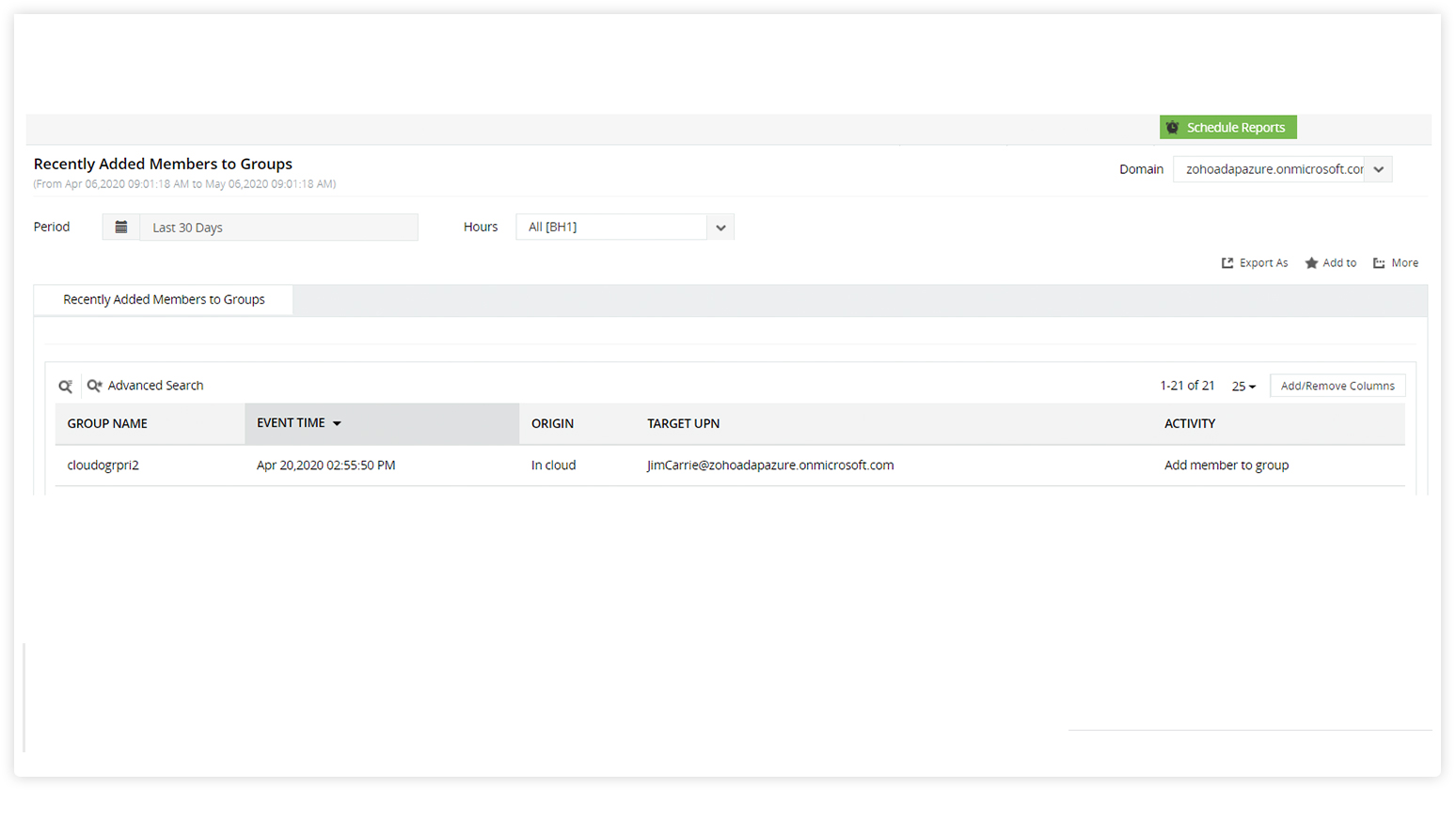

组成员和角色变更审计:

跟踪组和动态组的成员资格更改,以及向用户分配和删除角色的情况。

应用变更审计:

密切关注已添加、更新和删除的应用程序。此外,跟踪对 API 的同意。

简化审计、检测可疑活动并证明合规性

许可证变更审计

跟踪对用户和组的许可证的更改。监控许可证是否过期。

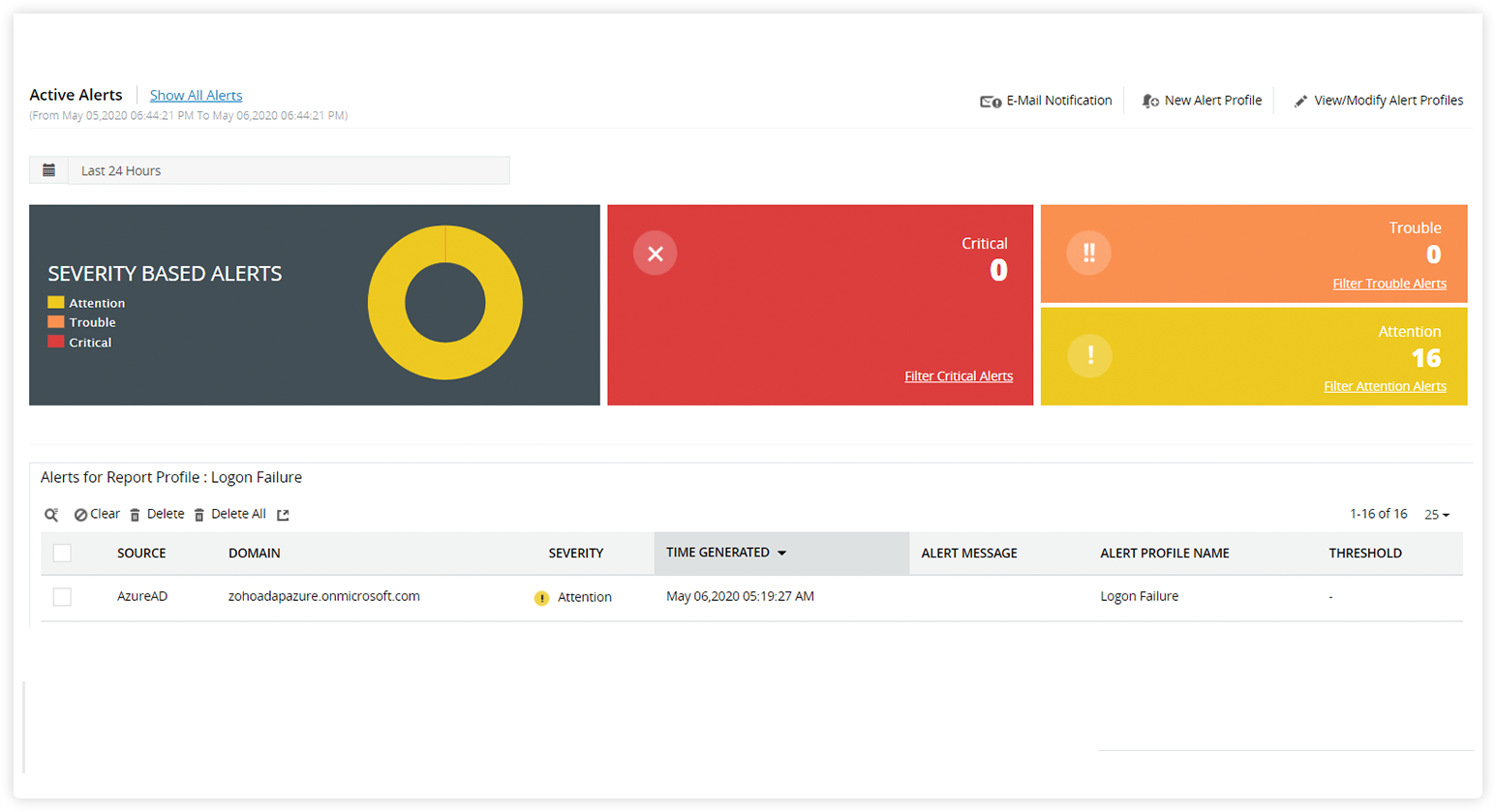

安全告警

通过电子邮件和 SMS 接收关键活动的通知,例如何时为用户分配了全局管理员角色。

审计就绪合规报表

维护每项活动的全面审计跟踪,以满足 SOX、HIPAA、PCI DSS、GDPR、FISMA 和 GLBA 要求。

相关视图

获取上下文信息,例如用户的本地专有名称、SID 和 GUID。

Azure 报表的其他重要方面

- 只要您希望满足合规性要求,就可以存储 Azure AD 审核数据(Azure 只允许最多保留审核数据 30 天)。

- 获取有关用户的更多上下文信息,例如他们的本地专有名称、SID 和 GUID(Azure 仅显示以下用户详细信息:名称和显示名称)。

- 了解更改操作源自何处 - 本地 AD 或 Azure AD。

- 获取 Azure AD 对象更改的旧值和新值。

使用 ADAudit Plus轻松全面了解所有 Azure AD 活动

确保您的 Active Directory、文件服务器、Windows 服务器和

工作站安全并符合 ADAudit Plus

审核 AD 更改

接收有关本地和 Azure Active Directory 中发生的更改的实时通知。

跟踪用户登录

全面了解用户登录活动,从登录失败到登录历史记录。

解决帐户锁定问题

通过追踪身份验证失败的来源,立即检测锁定并了解其根本原因。

监控特权用户

获取管理员和其他特权用户活动的综合审计跟踪。

跟踪文件访问

审核对 Windows、NetApp、EMC 和 Synology 文件和文件夹的访问。

审计 Windows 成员服务器

监控本地登录/注销活动;更改本地用户、组、用户权限;和更多。

检测内部威胁

利用用户行为分析 (UBA) 根据活动模式检测异常。

证明合规

自动生成详细报表并证明符合 SOX、GDPR 和其他要求。