基于用户的合并审计追踪:输入用户名并找出该用户在Active Directory中的所有操作

如果您想了解某个服务台技术人员一周内在Active Directory中做了哪些更改,您会怎么做?或者,作为安全事件调查的一部分,需要为特定用户提取更改审计跟踪?

PowerShell可以提供帮助,但肯定需要付出很大的努力来提供调查所需的可见性和关联性,这正是ADAudit Plus加入其搜索实用工具的内容。

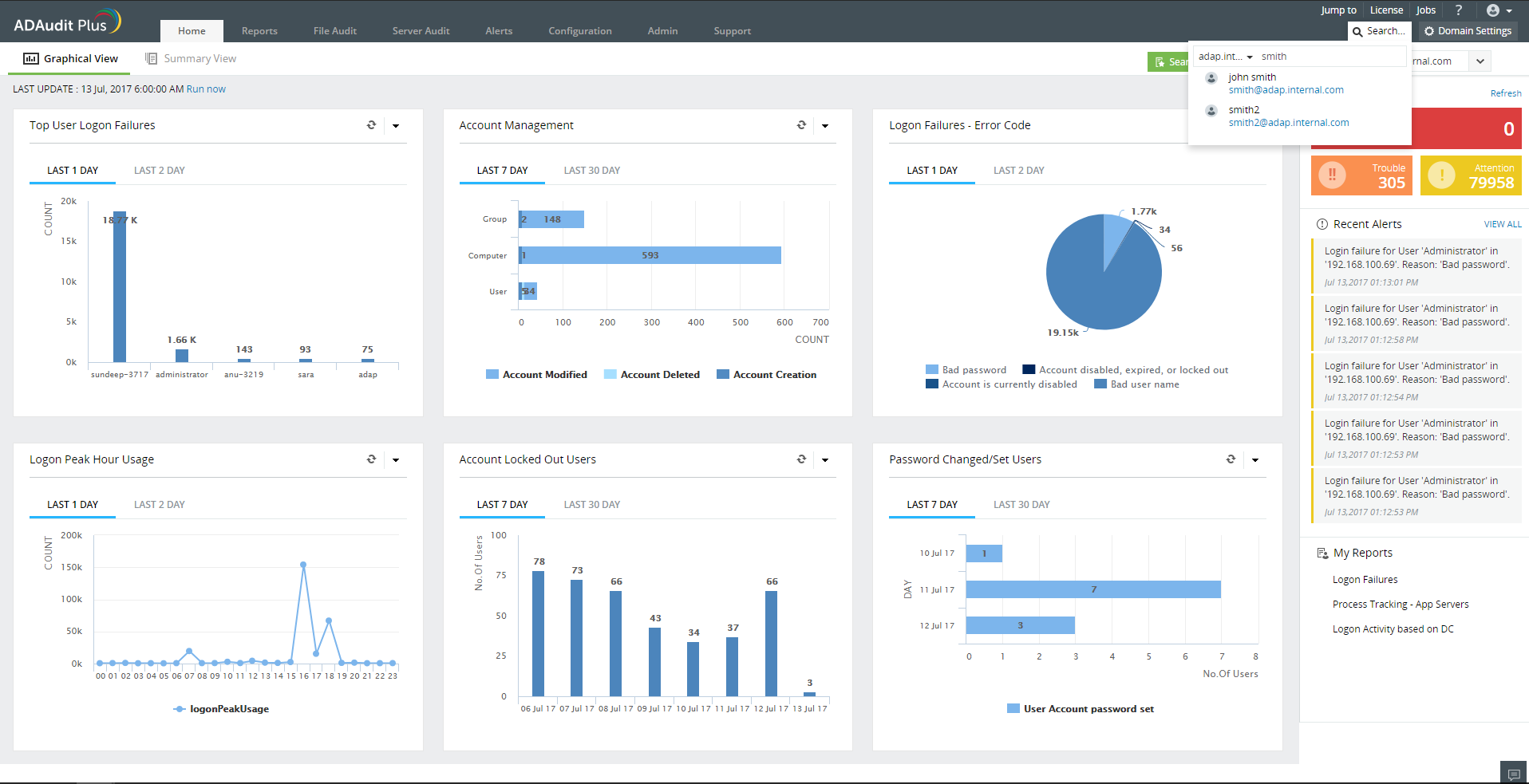

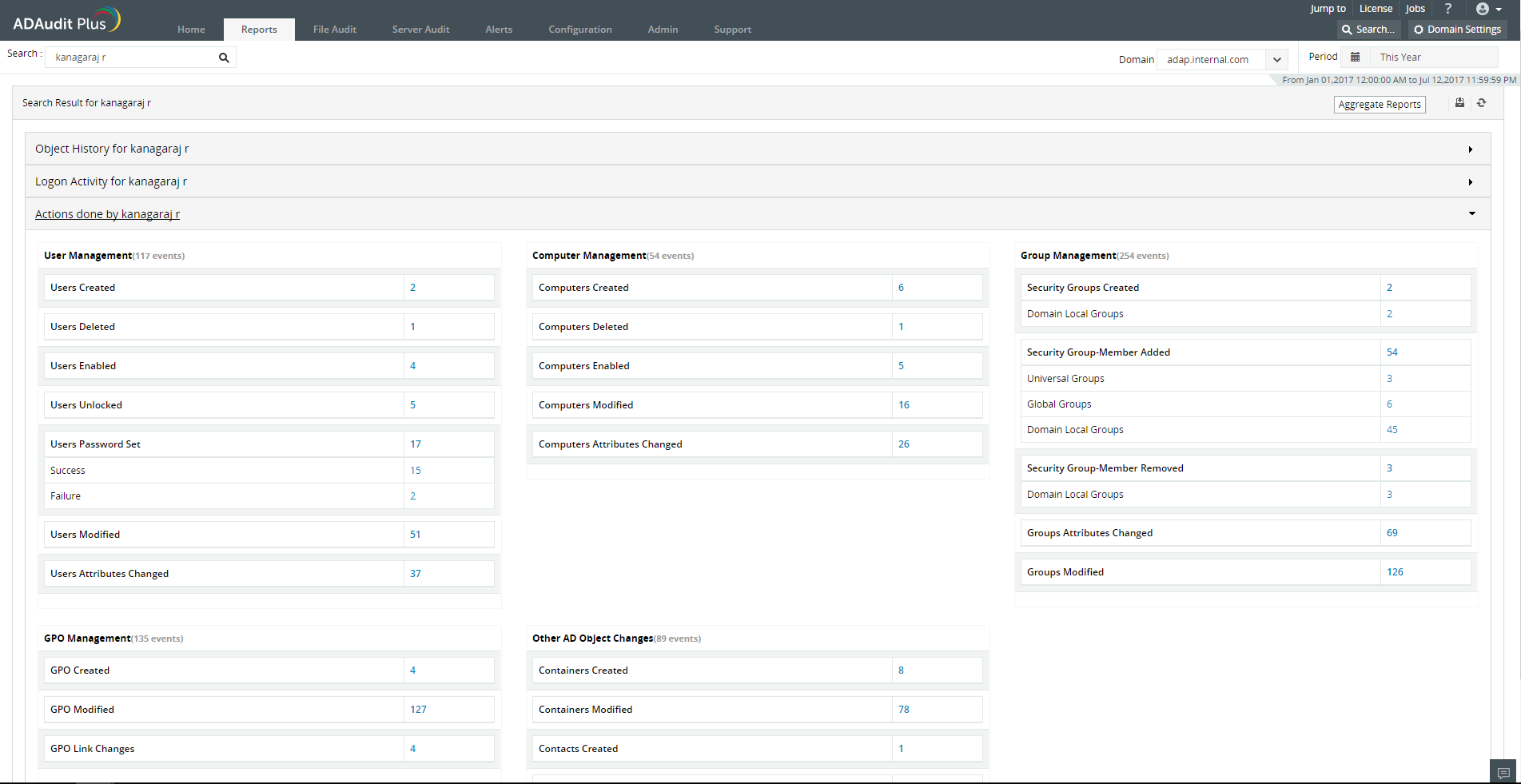

ADAudit Plus为您提供搜索功能,使您能够即时跟踪Active Directory中指定用户的足迹。使用简单而直接,这个搜索需要三个输入 - 您需要对其进行审计跟踪的用户名、域和时间段 - 然后您将立即获得以下合并摘要:

- 对象历史记录:有关帐户的配置更改摘要。例如,对指定帐户的权限更改、锁定次数或最近尝试重置密码的次数。

- 登录历史记录:指定帐户进行的所有类型的访问摘要,包括交互式或远程访问。

- 操作:所选时间段内相关帐户在其他Active Directory对象上执行的配置更改摘要。

深入研究审计数据

合并摘要中提供的每个细节都是一个链接,它将进一步展开详细的报表。例如,在仔细查看管理员一周内活动的结果时,您可以出于比较旧值和新值或其他目的,单击打开GPO修改报表来仔细查看。

所有有价值的信息放在同一个地方:正确的信息组合可以更好地进行调查

从事件调查的角度来看,这种搜索能力将所有重要的取证信息组合在一起,即

- 使用犯罪者帐户(调用方用户名)所进行的操作

- 相关帐户(调用方用户名)在Active Directory中所做的更改

- 该帐户(调用方用户名)的登录历史记录,以帮助您识别进行这些更改的计算机,并识别任何其他计算机访问

当把所有这些信息拼凑起来并进行分析时,它们可以提供更好的上下文背景,从而使您能够轻松地把信息点连接起来,甚至将调查引导到正确的方向。例如,假定您怀疑用户A已经篡改了Active Directory。您使用审计跟踪搜索进行调查。

- 结果显示用户A从计算机X访问Active Directory,在Active Directory中创建了一个新的用户帐户,然后将其删除。

- 然后您使用搜索来追踪已删除帐户的操作。总结结果并可以获得如下解释:

| 已删除帐户的权限已被服务台技术人员(HDT)不适当地提升。 | 这表明HDT作为共犯参与。 |

| 已删除的帐户从计算机Y进行登录并执行操作。此外,它还远程访问了其他几台计算机。 | 帮助您快速将计算机Y与已删除帐户在Active Directory中进行更改的位置隔离开来。 让您可以在远程访问的计算机上搜索数据盗窃和其他类型入侵的迹象。 |

| 受此已删除帐户影响的所有Active Directory对象的摘要。 | 使您能够撤销或重新调整AD安全配置以中和攻击。 |

这就是ADAudit Plus合并审计追踪的潜力。