CVE-2021-44515:安全警告

本文档针对ManageEngine卓豪Endpoint Central中的身份验证绕过漏洞(CVE - 1921 -44515),介绍了系统受此漏洞影响时的事件响应计划。

漏洞ID: CVE-2021-44515

严重程度: 关键

更新发布日期: 2021年12月3日

修复版本:

企业版:

对于10.1.2127.17及以下版本,请升级到10.1.2127.18

对于10.1.2128.0到10.1.2137.2版本,请升级到10.1.2137.3

ii)MSP版:

对于10.1.2127.17及以下版本,请升级到10.1.2127.18

对于10.1.2128.0到10.1.2137.2版本,请升级到10.1.2137.3

漏洞详情

在ManageEngine卓豪Endpoint Central中发现了一个身份验证绕过漏洞,该漏洞允许攻击者绕过身份验证并在Endpoint Central服务器中执行任意代码。

注意:由于我们注意到该漏洞被利用的迹象,强烈建议客户尽快更新到最新版本。

如何检查我的安装是否受到影响?

为此我们发开了一个利用检测工具,帮助您检测安装是否受到此漏洞的影响。请下载工具。文件下载完成后,请按照如下步骤操作:

- 根据您的需要,将该工具解压到\ManageEngine\UEMS_CentralServer\bin文件夹或\ManageEngine\DesktopCentral_Server\bin文件夹。

- 以管理员身份打开命令提示符,并导航到\ManageEngine\UEMS_CentralServer\bin文件夹或\ManageEngine\DesktopCentral_Server\bin文件夹。

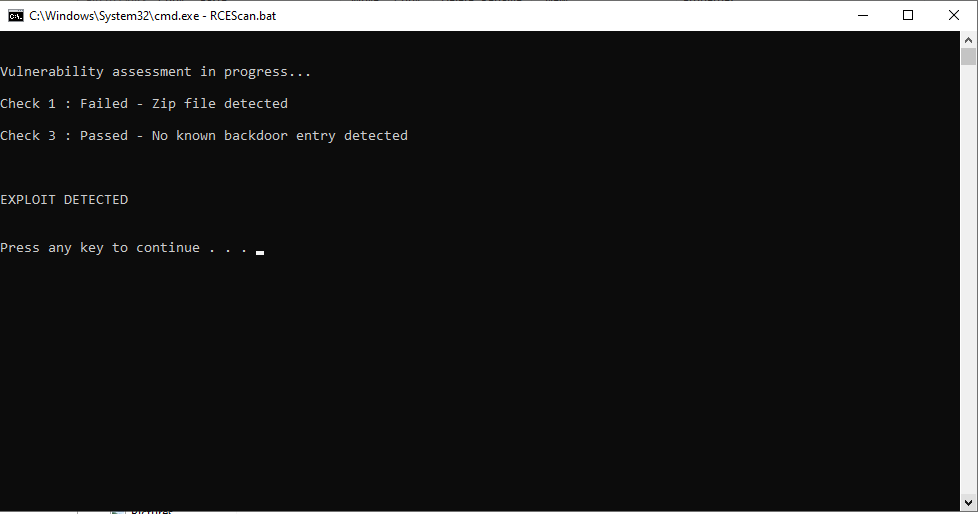

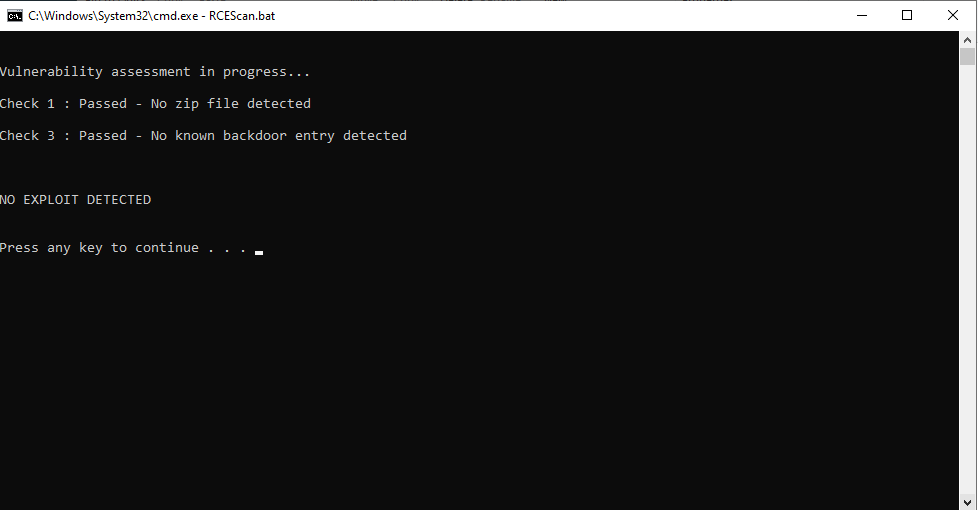

- 执行命令RCEScan.bat。

- A如下截图所示,如果您的安装受到影响,将收到“Exploit Detected”的信息。如果安装未受影响,将收到“(No Exploit Detected”的信息。

以下是该漏洞(CVE 2021-44515)的一些妥协指标(IOC):

- 导航到

\lib并检查是否可以找到文件aaa.zip ( md5 - 9809bdf6e9981fbc3ad515b731124342 ) - 导航到

\webapps\DesktopCentral\html并检查是否可以找到文件help_me.jsp - 在\logs\access_logs\access*中搜索访问日志文件:

- POST请求到以下URL:/STATE_ID/123/agentLogUploader

- GET或POST请求到以下URL:/fos/statuscheck

- 更多IOC,请参阅此链接

事件响应计划

如果受到影响:

1. 断开受影响的系统与网络的连接。

2. 按照此步骤备份Endpoint Central数据库。

3. 格式化受损机器。注意:在格式化机器之前,请确保所有关键业务数据已备份。

4. 按照此步骤恢复Endpoint Central。

- 新安装的构建版本应该与步骤2中数据库备份的版本相同。

- 强烈建议在不同的机器中进行新的安装。

5. 必做步骤:服务器启动并运行后,请按照以下步骤将Endpoint Central更新到最新版本。

i) 登录到Endpoint Central控制台,点击右上角的当前构建版本号。

ii) 找到最新的版本,下载PPM并更新。

建议:对从已安装服务的机器上访问的所有服务、帐户、活动目录等启动密码重置。最好同时重置AD管理员密码。

如果未受影响:

按照以下步骤将Endpoint Central更新到最新版本:

i) 登录到Endpoint Central控制台,点击右上角的当前构建版本号。

ii) 找到最新的版本,下载PPM并更新。

注意:此漏洞不适用于Endpoint Central云版本。

如需更多帮助,请联系support@manageengine.cn

关键词:安全更新,漏洞和修复,CVE-2021-44515,身份验证绕过