解读多重身份验证(MFA)绕过码:风险与最佳实践

多因素认证(MFA)被广泛视为身份保护的黄金标准。然而,尽管其应用已十分普遍,攻击者仍在不断寻找MFA部署中的漏洞。其中一个常被误解的攻击向量便是MFA绕过码——这是一种一次性的替代认证方式,允许用户在特定、可控的情况下,无需提供主要第二验证因素即可完成登录流程。

本文将深入探讨MFA绕过码的定义、其引入的安全风险、攻击者利用绕过码的常见手段,以及最重要的——企业如何缓解这些威胁。同时,我们还将分析ADSelfService Plus等工具如何帮助企业在维持强效MFA防护的同时,安全管理必要的备用验证机制。

一、什么是MFA绕过码?

MFA绕过码是一种替代认证令牌,允许用户(在某些情况下也包括管理员)在特定场景下绕过标准的MFA验证。典型的合法使用场景包括:

- 用户丢失、更换验证设备,或无法获取短信/邮件验证码;

- 当用户的主要MFA验证方式不可用时,管理员发放临时绕过码;

- 部分系统允许可信设备或可信网络在可控条件下绕过MFA,例如“记住我”功能或短期会话豁免机制。

若绕过码部署得当——具备短期有效性、一次性使用属性、可审计性,且仅在经过严格身份验证后发放,就能在不削弱MFA安全优势的前提下,为企业运营提供灵活性。反之,若管理松散、配置不当或过度使用,则会引入显著安全风险。

二、为何绕过码成为攻击目标?攻击者如何利用?

绕过码在保障业务连续性方面发挥着重要作用,但也催生了攻击者可能利用的替代认证路径,尤其是当这些机制缺乏严格管控时。以下将解析为何绕过码在当前威胁环境中备受关注,以及攻击者的常见滥用手段。

人为因素与社会工程攻击

攻击者往往将目标聚焦于人而非系统。他们可能冒充IT人员或终端用户向服务台索要绕过码,或诱骗用户泄露自身的绕过码。尽管MFA疲劳攻击不会直接生成绕过码,但会向用户施压,迫使其批准欺诈性MFA验证请求,进而为攻击者利用恢复流程或可信设备逻辑创造可乘之机。

配置不当与遗留认证路径

薄弱或过时的配置可能无意中产生MFA绕过条件,例如:

- 条件访问规则自动信任特定位置或设备,降低MFA验证要求;

- 邮局协议(POP)、互联网邮件访问协议(IMAP)等遗留协议完全无法强制执行MFA验证。

若这些遗留路径未被禁用,实际上就等同于MFA绕过机制,极易成为攻击者规避MFA验证的目标。

脆弱的MFA恢复流程

重置验证应用、更换可信设备等恢复流程,其安全性往往低于MFA验证本身。薄弱的身份验证、过时的服务台流程或不安全的恢复渠道,都可能让攻击者无需获取用户设备或验证码就能绕过MFA。

绕过码生命周期管理不善

若绕过码不具备一次性使用属性、有效期过长、发放渠道不安全,或缺乏完整日志记录,就更容易被拦截、复用或未授权发放。而审计不足则会进一步降低对绕过码相关可疑活动的可见性。

管理员账户泄露或权限过度

管理员通常拥有生成绕过码的权限,这使其账户成为高价值攻击目标。一旦攻击者攻陷管理员账户,或管理员持有不必要的过高权限,就能绕开MFA验证直接发放绕过码,进而获取受保护系统的访问权限。

绕过码本身并非天生不安全,风险核心在于管理薄弱。若能将其严格管控为短期有效、一次性使用、可审计,且与强效身份验证绑定,就能在不削弱MFA防御价值的前提下,提升系统韧性。

三、风险缓解:MFA绕过码管理最佳实践

为保护企业免受MFA绕过机制相关威胁,建议部署以下最佳实践:

- 为所有账户强制执行MFA验证,尤其是特权账户和服务账户。除非有充分合理的理由,否则避免选择性豁免,减少对MFA绕过码的不必要依赖;

- 定期审查条件访问规则、会话设置和可信设备策略,减少可信设备与可信位置的绕过场景,确保不存在可作为“隐性绕过路径”的意外或隐藏MFA豁免规则;

- 严格管控绕过码:

○仅使用一次性或极低次数使用的绕过码,降低暴露风险;

○设置极短的有效期,优先以分钟或小时为单位,绝不能延长至天数,减少攻击者利用存储或遗忘绕过码的风险;

○发放绕过码前,必须完成严格的用户身份验证或管理员监督,确保仅合法用户能获取;

○对所有绕过码的发放与使用行为进行日志记录和审计,确保全程可见,及时发现可疑活动; - 监控异常MFA行为,例如重复的MFA验证请求、多次申请绕过码、来自陌生或高风险设备/位置的登录尝试;

- 开展用户安全教育,强调绕过码属于敏感凭证,严禁共享、通过邮件传输或存储在不安全位置。

四、ADSelfService Plus如何强化MFA防护并管控绕过风险?

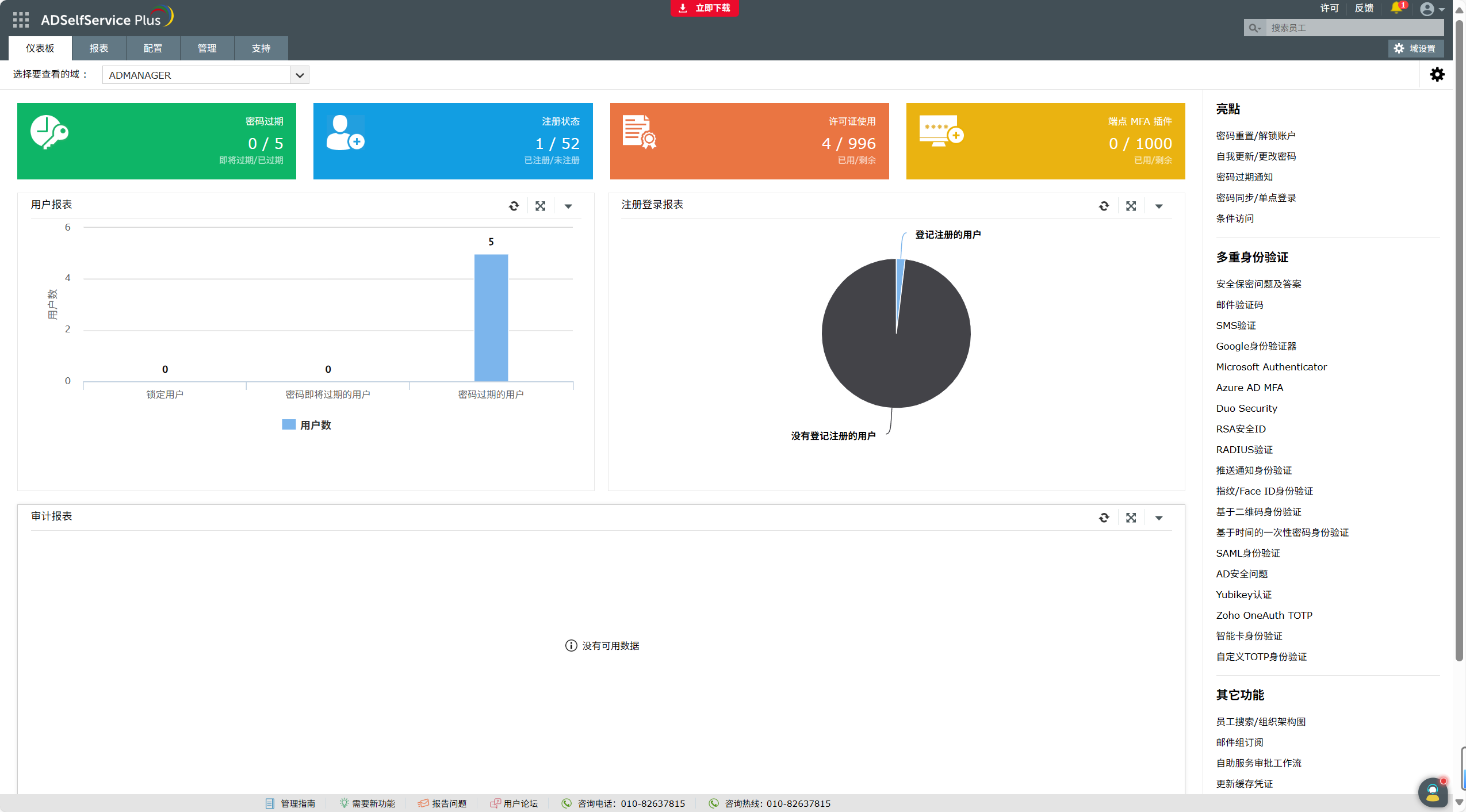

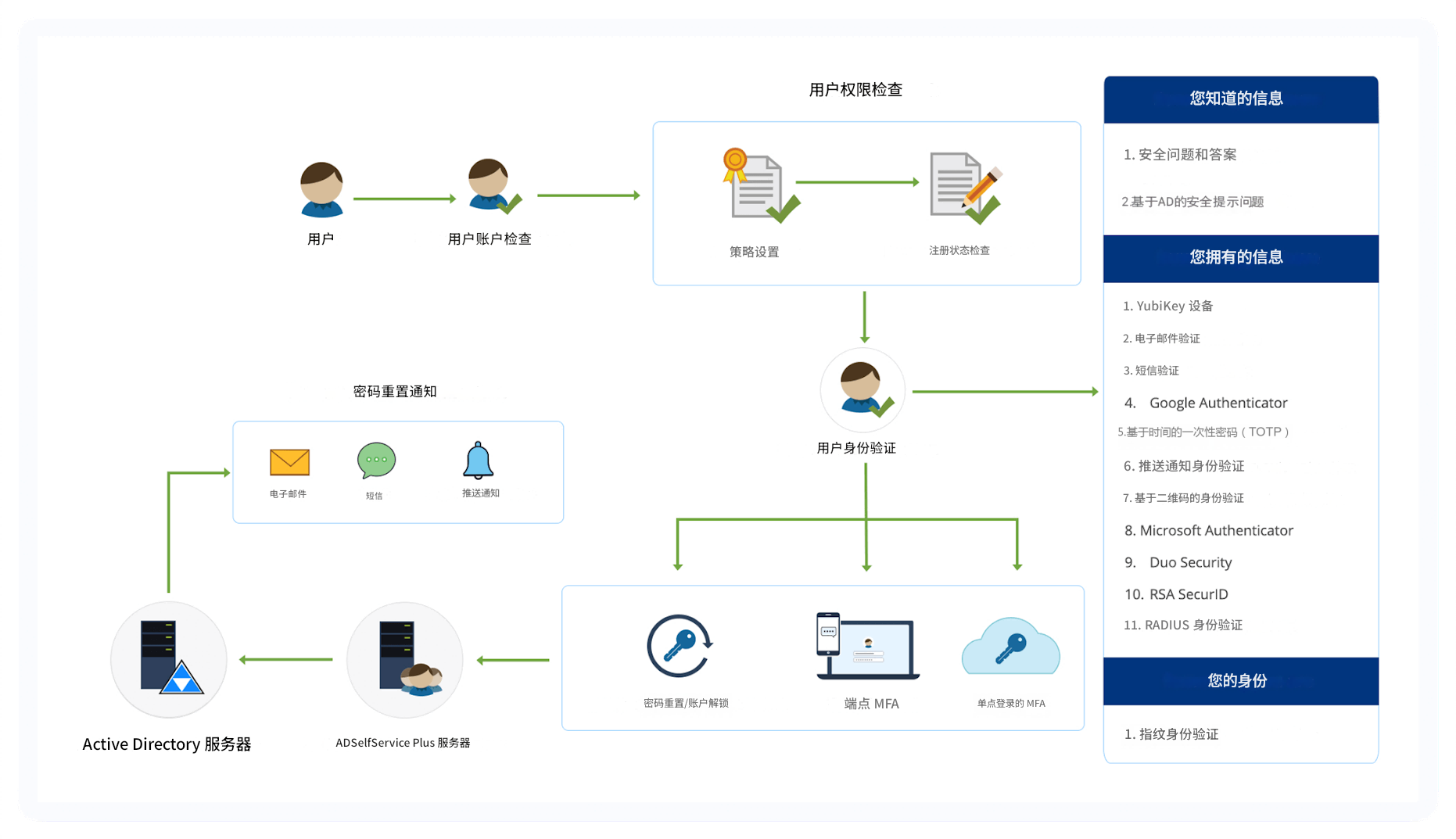

ADSelfService Plus提供强大且灵活的MFA框架,旨在降低绕过风险,为各类企业环境提供全面的强效认证保障。

1. 绕过码可视化与审计报告

ADSelfService Plus具备全面的审计日志和报告功能,让管理员能全程掌握MFA活动及绕过码使用情况。其中,MFA使用审计报告可追踪每一次认证尝试,包括认证成败、时间戳、终端设备和IP地址等信息,助力快速识别异常行为。

专属的备用码使用报告(ADSelfService Plus中,备用码即受控MFA绕过码)会记录所有备用码的生成与使用实例,捕获用户信息、关联策略、终端设备、IP地址以及操作发起方(用户或管理员)等细节。结合导出功能和定时推送机制,企业能对备用认证流程实现强效监管,减少对不安全恢复方式的依赖,严格管控绕过码,在保障可用性的同时维持稳健的身份安全。

2. 全面的终端与访问覆盖

ADSelfService Plus支持在Windows、macOS、Linux设备上部署MFA,覆盖域加入账户和本地账户;同时保障远程访问路径安全,包括RDP、VPN(通过RADIUS协议)和Outlook Web Access,确保所有终端均能实现一致的MFA验证。值得注意的是,该解决方案为Windows和macOS提供离线MFA功能,即便设备脱离网络,也能实现安全登录。

3. 自适应MFA

管理员可基于IP地址、设备类型、访问时间和地理位置定义条件访问策略。ADSelfService Plus会根据这些条件动态调整MFA验证的级别或类型,在平衡安全性与可用性的同时,避免过度使用备用或绕过机制。

4. 丰富的认证因素选择

ADSelfService Plus支持20种认证方式,包括生物识别(指纹识别、人脸识别)、YubiKey等FIDO2密钥、基于TOTP的验证应用以及短信/邮件一次性验证码。通过支持安全密钥和设备密钥,企业可部署抗钓鱼的无密码认证方案。这些强效认证因素能减少对绕过码等备用机制的需求,显著提升整体身份安全水平。

5. 精细化策略控制

管理员可基于组织单元、安全组或域结构制定精细化MFA策略,确保敏感部门或特权用户采用更严格的认证要求,降低MFA被绕过或过度使用绕过码的风险。强制注册规则能确保用户及时完成验证工具注册,而策略级限制可让管理员管控用户可使用的认证因素类型。结合条件访问规则,企业可根据风险等级或访问场景执行差异化的MFA流程。

MFA虽不可或缺,但并非无懈可击。绕过码、可信设备豁免、遗留协议以及社会工程攻击等,均会增加MFA被绕过的风险,因此对备用机制的严格管控至关重要。通过执行严格的绕过码管控、监控绕过码使用模式、部署抗钓鱼认证方案,企业可大幅降低绕过码滥用带来的风险。ADSelfService Plus等解决方案通过强化备用认证路径、提供全面的威胁可见性,助力企业抵御新兴威胁。在身份成为新安全边界的当下,同时保障主MFA流程与备用机制的安全,是实现真正安全韧性的核心要求。

常见问题(FAQ)

- 攻击者能否利用AI辅助的社会工程攻击 exploit 绕过码?

可以。高级攻击者越来越多地利用AI生成语音或邮件钓鱼,冒充IT人员或高管诱骗用户泄露绕过码。因此,加强用户安全教育、完善验证流程、对绕过码发放行为进行日志记录,是缓解此类风险的关键。

- 抗钓鱼认证在减少绕过码依赖方面发挥什么作用?

FIDO2密钥、生物识别、无密码MFA等强效认证因素,能减少对备用绕过码的需求。通过部署这些强效认证方式,企业可缩小绕过码相关攻击面,最大限度降低对备用机制的依赖。

- 绕过码的有效期应设置多久?

绕过码应设置为短期有效,优先以分钟或小时为单位,绝不能延长至天数,以此减少攻击者利用MFA绕过路径的机会。

- 企业能否完全消除对绕过码的需求?

实际上无法完全消除。无论MFA部署多么完善,设备丢失、号码变更、操作系统损坏、验证工具重置等场景都需要备用方案。企业的目标不应是杜绝绕过码使用,而是最大限度减少其使用并进行严格管控。部署完善的备用流程,既能避免用户被锁定,又能防止MFA被绕过攻击。