单点登录(SSO)与多因素认证(MFA):解析核心差异

身份安全相关的讨论,常常围绕单点登录(SSO)和多因素认证(MFA)展开——这两种方案看似相似,实则用途截然不同。尽管二者都会影响用户访问资源的方式,但它们解决的是完全不同的问题。理解SSO与MFA的区别,能帮助企业制定平衡安全性、便捷性和工作效率的企业访问策略。

什么是单点登录(SSO)?

单点登录(SSO)允许用户只需完成一次身份验证,就能访问多个应用程序,无需在不同服务中重复输入密码。登录成功后,身份提供商将颁发一个应用程序信任的令牌,为用户打造无缝的访问体验。

单点登录(SSO)的优势

- 便捷性:用户只需一次登录,即可访问所有关联应用。

- 提升效率:减少用户在重复认证上花费的时间,提高工作效率。

- 减少服务台咨询量:密码数量减少,用户无需频繁重置密码,降低服务台咨询压力。

- 集中管控:管理员可通过单一平台管理身份和访问策略。

但在SSO与MFA的对比场景中,若用户密码泄露,仅依靠SSO无法提供强有力的保护。事实上,密码泄露可能导致所有关联账户面临风险——这正是MFA能够强化安全流程的关键所在。

什么是多因素认证(MFA)?

多因素认证(MFA)要求用户通过两种或以上验证方式确认身份,例如密码结合推送通知、一次性验证码(OTP)、安全密钥或生物识别扫描。相比单纯依靠密码,这种认证方式的安全性大幅提升,更难被破解。

多因素认证(MFA)的优势

- 防护更严密:即便密码被盗,也能防止未授权用户访问账户。

- 支持现代认证方式:采用FIDO2密钥、时间同步一次性密码(TOTPs)、生物识别、推送通知等认证方式,有效抵御凭证类攻击、钓鱼攻击等威胁。

- 满足合规要求:NIST SP 800-63B标准及其他合规规范均推荐采用MFA,以实现全面的数据安全防护。

在SSO与MFA的对比框架中,MFA的核心作用是强化认证安全,而SSO的核心价值是简化访问流程。

单点登录(SSO)与多因素认证(MFA)的核心差异

尽管SSO和MFA通常协同工作,但明确二者的区别,有助于厘清它们在企业身份与访问管理(IAM)策略中的定位。

| 对比维度 | 单点登录(SSO) | 多因素认证(MFA) |

|---|---|---|

| 核心用途 | 实现一键访问多个应用 | 增强终端和资源访问的认证安全性 |

| 认证流程 | 一次登录,即可访问多个应用 | 每次登录需完成多阶段验证 |

| 核心优势 | 减少密码疲劳,降低登录繁琐度 | 防范密码被盗、密码强度不足等风险 |

| 适用场景 | 企业应用套件的访问管理 | 敏感、核心资源的高强度保护 |

对比SSO与MFA,核心结论十分明确:SSO提升访问便捷性,而MFA增强认证可信度。

单点登录(SSO)与多因素认证(MFA)如何协同工作?

企业无需纠结“选择SSO还是MFA”,反而应寻找高效的系统将二者整合。当SSO与MFA结合使用时,既能为用户提供无繁琐感的访问体验,又能实现强有力的安全防护,不会给用户带来过多操作负担。

二者的协同优势体现在以下方面:

- SSO减少密码疲劳,提升使用便捷性,同时降低凭证泛滥问题。

- MFA增加分层验证机制,即便某一凭证泄露,攻击者也无法侵入系统环境。

- 基于风险的控制机制填补安全漏洞,当登录行为出现异常时,自动要求用户完成MFA验证。

这种协同模式完全契合现代零信任架构的理念:默认不信任任何用户,始终基于上下文环境对用户身份进行验证。

单点登录(SSO)与多因素认证(MFA)的部署方案

1. 评估就绪状态,梳理应用清单

- 识别所有需要集成SSO的云端和本地应用。

- 列出优先启用SSO和MFA的用户群体(例如管理员、远程办公人员、安全团队)。

- 审阅行业相关及合规要求。

2. 为高风险账户启用MFA

- 为特权用户、VPN服务器访问、远程员工强制启用MFA。

- 优先采用低操作成本的验证方式,如推送通知或TOTP应用。

- 通过登录脚本引导用户注册,或通过CSV文件、数据库自动完成用户注册。

- 提供用户培训材料和入职指导。

3. 为优先级应用配置SSO

- 为Microsoft 365、Google Workspace、Salesforce等广泛使用的应用部署SSO。

- 选取小范围用户群体进行试点测试,验证会话行为和令牌颁发功能。

- 根据测试反馈调整配置参数。

4. 整合SSO与MFA

- 将MFA纳入SSO登录流程,尤其是针对敏感角色。

- 基于设备、IP地址、地理位置、访问时间等因素制定条件访问策略。

- 监控日志数据,微调认证要求。

5. 监控使用日志,优化配置参数

- 跟踪认证失败情况、MFA操作疲劳、用户操作繁琐度等数据。

- 根据使用模式优化策略。

- 定期审阅配置设置,维持高强度的安全态势。

现代企业为何两者都需要?ADSelfService Plus是如何实现的?

随着身份威胁持续升级,混合办公环境成为常态,企业已无法仅依靠密码保障安全。攻击者正越来越多地利用凭证相关漏洞发起攻击,因此,整合SSO与MFA的双重优势变得至关重要。

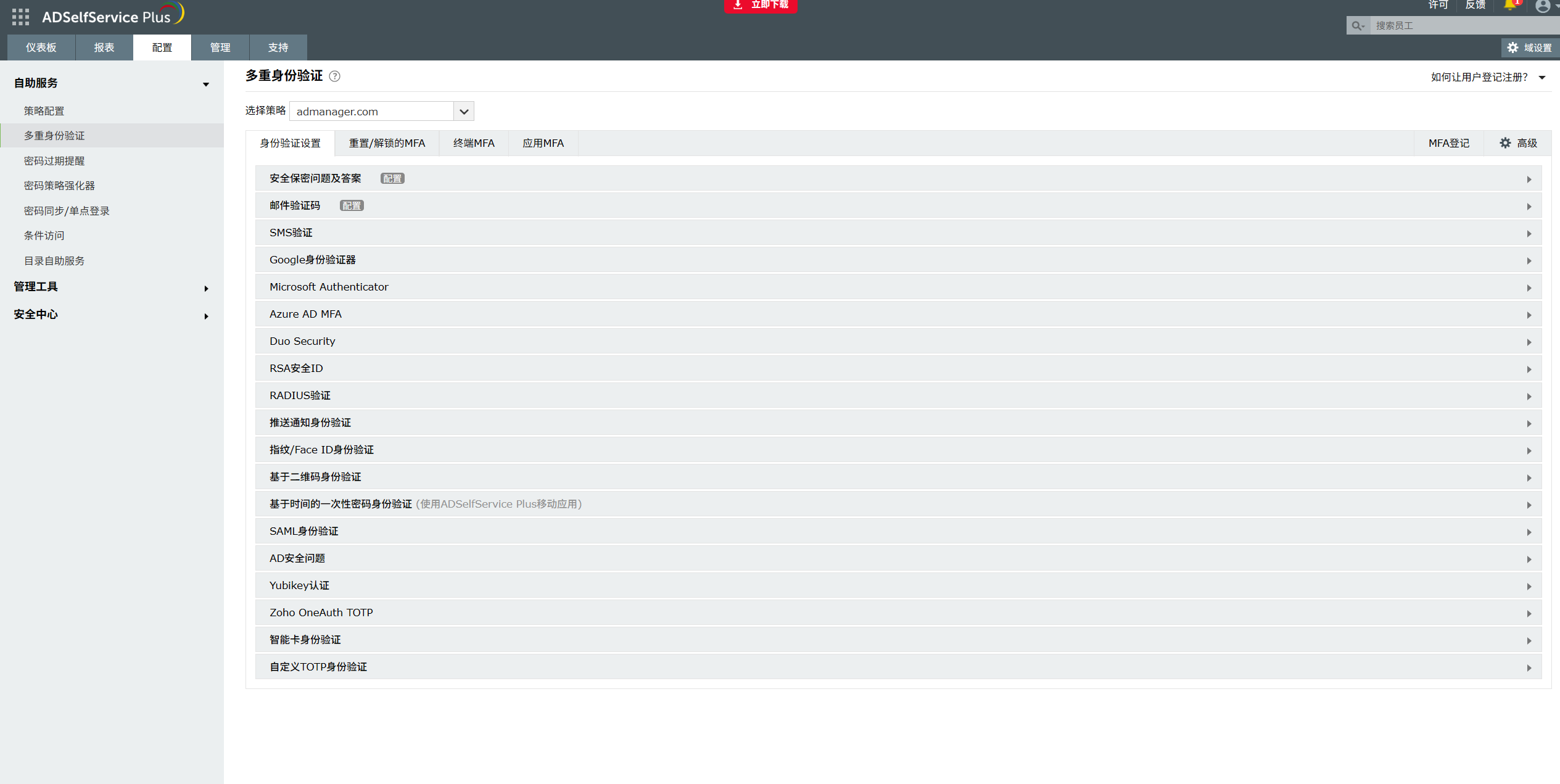

ManageEngine ADSelfService Plus在统一平台中同时提供SSO和MFA功能,帮助企业在降低管理复杂度的同时,提升安全防护水平。

1. 全关键访问点覆盖MFA

ADSelfService Plus通过以下功能强化终端安全:

- 支持Windows、macOS、Linux系统登录MFA

- 支持VPN、Outlook网页版、RDP会话MFA

- 支持云应用登录MFA

兼容的验证方式包括FIDO2密钥、生物识别、推送通知、短信/邮件一次性验证码(OTP)、硬件密钥和认证器应用,确保所有认证场景都能获得高强度防护。

2. 云应用与企业应用SSO全覆盖

借助SAML、OAuth和OIDC协议,ADSelfService Plus为超过100款主流SAML、OAuth、OIDC应用提供无缝SSO访问,包括Microsoft 365、Google Workspace、Salesforce及自定义应用。用户只需一次登录,即可无阻碍访问整套应用套件。

3. 一体化、自适应的SSO与MFA

由于两项功能集成于同一解决方案中,ADSelfService Plus允许管理员在SSO登录过程中强制启用MFA,执行上下文相关规则,并根据设备类型、IP范围、地理位置和访问时间调整认证要求。这种一体化方案打造了强大的身份安全体系,让便捷性与安全性不再相互冲突。

常见问题(FAQs)

- SSO是否必须搭配MFA使用?

MFA并非SSO正常运行的必要条件,但强烈建议搭配使用。SSO实现了认证集中化,这意味着如果用户的主凭证泄露,攻击者可能获取多个应用的访问权限。在SSO基础上强制启用MFA,即便密码被盗,没有额外验证因素也无法完成登录。ADSelfService Plus等解决方案支持在SSO认证过程中要求MFA验证,进一步提升安全性。

- SSO比MFA更安全吗?

不,SSO并不比MFA更安全。SSO通过减少登录提示提升用户体验,但并未增强认证本身的安全性;而MFA通过增加多层验证,能有效抵御凭证类攻击。

- SSO是否包含MFA功能?

不,SSO不包含也无法替代MFA。SSO是一种访问管理机制,允许用户一次认证即可访问多个应用;MFA是一种身份安全机制,通过多种因素验证用户身份。二者解决的是不同问题,设计初衷是协同工作,而非相互替代。ADSelfService Plus支持将MFA直接集成到SSO流程中,让用户在享受无缝访问的同时,获得更全面的安全保障。