如何分析 Linux 系统登录失败事件

用户身份认证是网络安全的重要组成部分,对用户登录尝试行为的审计,是识别可疑操作的关键环节。

登录失败通常由以下两种情况引发:

- 用户提供的身份凭证无效

- 用户不具备访问特定资源的登录权限

当用户通过 SSH 远程连接系统,或使用 su 命令切换用户身份时产生的登录失败事件,属于需要重点监控的内容。这类事件可能预示着有人正在尝试非法入侵系统。

本文将详细介绍查看 SSH 登录失败记录的具体方法。

查看 SSH 登录失败记录的操作步骤

可插拔认证模块(PAM)会记录此类身份认证事件,借助模块生成的日志,能够有效识别恶意登录行为与异常访问操作。

以下是一则登录失败的日志示例:

pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.0.2.2

Failed password for invalid user robert from 10.0.2.2 port 4791 ssh2

pam_unix(sshd:auth): check pass; user unknown

PAM service(sshd) ignoring max retries; 6 > 3

为了高效排查问题,管理员需要快速定位所有此类关键登录事件,并采取对应的处置措施。

下文列出了查询所有 SSH 登录失败记录的操作步骤:

列出所有 SSH 登录失败记录的基础命令:

# grep "Failed password" /var/log/auth.log

也可以通过 cat 命令实现相同效果:

# cat /var/log/auth.log | grep "Failed password"

如需显示 SSH 登录失败的更多相关信息,可执行以下命令:

# egrep "Failed|Failure" /var/log/auth.log

如需列出所有尝试登录 SSH 服务器但失败的客户端 IP 地址,可执行以下命令:

# grep "Failed password" /var/log/auth.log | awk '{print $11}' | uniq -c | sort -nr

尽管分析上述事件的操作看似简单,但手动执行所有相关步骤耗时又费力。借助专业的日志管理解决方案,能够更便捷地分析 SSH 登录失败尝试行为。

挖掘 SSH 登录失败事件的价值信息

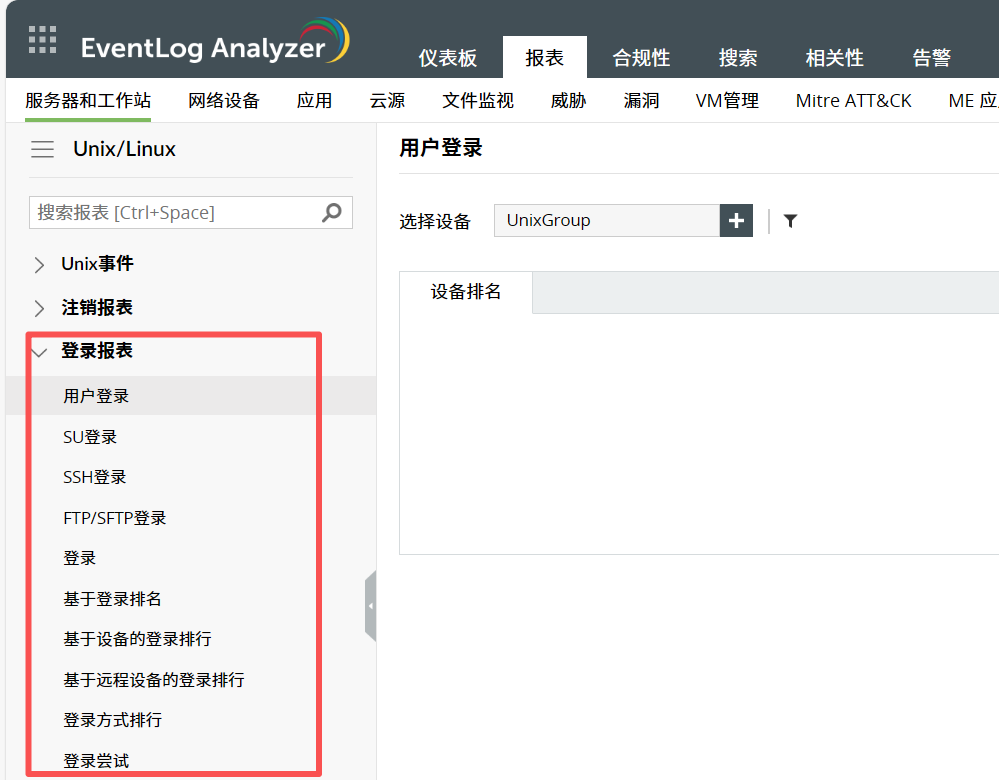

EventLog Analyzer 是一款功能全面的日志管理工具,它可以采集 Linux 设备的系统日志并自动完成分析,以直观的报表形式,向管理员呈现 SSH 登录失败记录、SU 命令切换记录、用户登录趋势等关键信息。

点击[此处]了解 EventLog Analyzer 更多 Linux 日志监控功能。

常见问题(FAQs)

- EventLog Analyzer支持哪些合规标准的审计报表?能否自定义报表内容?

EventLog Analyzer内置150+预定义合规报表模板,覆盖PCI DSS、HIPAA、GDPR、ISO 27001、等保2.0等国际及国内标准。支持两种自定义方式:一是修改现有模板字段,二是通过“添加标签+自定义规则”创建全新报表,还可导出为PDF/Excel格式。

- 仪表盘能否根据业务需求自定义?支持哪些个性化操作?

支持全面自定义仪表盘:可添加/删除标签(含事件概览、Cisco概览等默认/预定义模板)、拖拽调整部件顺序与大小、修改刷新间隔(30秒~1小时可选),还能将现有报表固定为仪表盘部件,支持全屏查看与黑暗模式切换。

- 如何通过EventLog Analyzer进行日志取证分析?核心能力是什么?

取证分析核心依赖三大功能:① 加密归档的历史日志可随时导入;② 支持免费搜索、组搜索、布尔运算符查询等多模式检索;③ 生成事件时间表报表,快速追溯漏洞根源(涉及设备、用户、操作时间线)。