网站出现 525 错误(SSL 握手失败)修复指南

一、认识问题:什么是 525 错误?

当访问网站时出现 "SSL handshake failed Error code 525" 提示,意味着 Cloudflare(网站安全防护层)与源服务器(网站实际存储服务器)在 SSL 身份验证 "握手" 过程中失败,导致网站无法正常访问。

交互逻辑:用户发起网站访问请求→Cloudflare 向源服务器发起身份验证→源服务器响应异常→Cloudflare 返回 525 错误→用户无法访问。

二、问题根源:为什么会出现 525 错误?

525 错误本质是 Cloudflare 与源服务器的 "身份验证暗号不匹配",常见原因包括:

- 证书不匹配:源服务器的 SSL 证书未包含当前访问的域名(类似 "身份证名字与本人不符")。

- 协议不兼容:源服务器与 Cloudflare 使用的 SSL 加密协议版本不一致。

- 时间不同步:源服务器系统时间不准确,导致 SSL 证书被判定为 "过期"。

- 配置错误:Nginx 或 Apache 服务器的 SSL 配置参数有误。

三、诊断流程:找出问题所在

通过以下 3 步操作,可定位具体故障原因(需在源服务器执行命令,替换占位符为实际信息):

检查证书是否包含域名

命令:

echo | openssl s_client -connect 服务器IP:443 -servername 域名 2>/dev/null | openssl x509 -noout -text | grep "DNS:"

预期输出:DNS:主域名 DNS:子域名(若缺少访问域名,需重新申请证书)。

验证证书有效期

命令:

echo | openssl s_client -connect 服务器IP:443 2>/dev/null | openssl x509 -noout -dates

检查结果:确认输出的 "notBefore"(生效时间)和 "notAfter"(过期时间),确保当前时间在有效期内。

测试协议版本兼容性

命令:

for v in -tls1_2 -tls1_3; do echo "测试 $v:"; echo | openssl s_client $v -connect 服务器IP:443 -servername 需要被访问的域名 2>/dev/null | grep "Protocol"; done

检查结果:需同时显示 TLSv1.2 和 TLSv1.3 协议支持(Cloudflare 主流兼容协议)。

四、解决方案:一步步修复 525 错误

情况 1:证书不包含域名

重新申请证书(以 Let's Encrypt 为例):

sudo certbot certonly --force-renewal -d 您的域名 -d 您的子域名 --webroot -w /var/www/html

验证证书安装配置(Nginx 示例):

在 SSL 配置段添加:

ssl_certificate /etc/letsencrypt/live/您的域名/fullchain.pem; ssl_certificate_key /etc/letsencrypt/live/您的域名/privkey.pem;

情况 2:协议不兼容

在 Nginx 配置文件中添加兼容协议与加密套件:

ssl_protocols TLSv1.2 TLSv1.3; ssl_ciphers 'ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256'; ssl_prefer_server_ciphers on;

配置后重启 Nginx:

systemctl restart nginx

情况 3:时间不同步

安装并同步服务器时间(Linux 系统):

sudo apt install ntpdate sudo ntpdate pool.ntp.org

情况 4:Cloudflare 配置问题

- 登录 Cloudflare 控制台,检查 DNS 记录:确认域名已正确指向源服务器 IP,且代理状态为 "橙色云朵"(已启用 Cloudflare 代理)。

- 调整 SSL 加密模式:进入 "SSL/TLS → Overview",设置为 "Full (Strict)"。

- 启用 HTTPS 相关功能:进入 "SSL/TLS → Edge Certificates",开启 "Always Use HTTPS" 和 "Automatic HTTPS Rewrites"。

- 清理缓存:进入 "Caching → Configuration",点击 "Purge Everything" 清除全部缓存。

五.通过 Applications Manager (APM)做证书和网站监控

1.通过 URL监控 监视器监控网站响应的状态码:

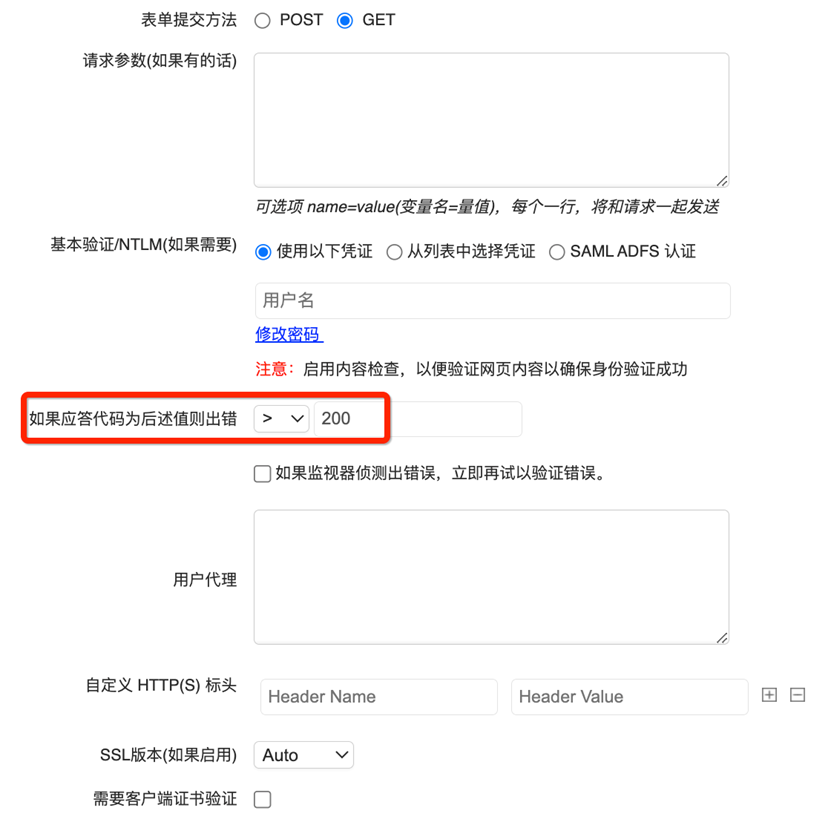

添加网页监控,在返回的状态码>200时告警(可以调整为任意数值,也可以配置=、<的阈值):

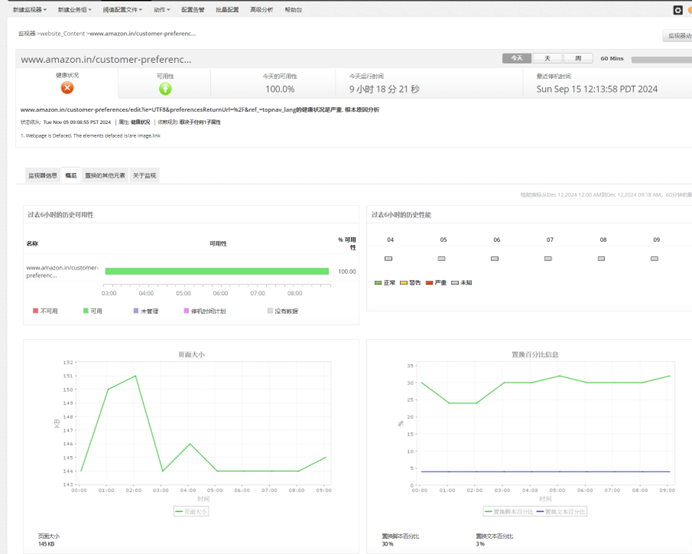

除此之外,对于状态码正常的网页,还可以做网页内容检查,在网页出现故障前通过各种监视指标及时发现潜在隐患和性能瓶颈:

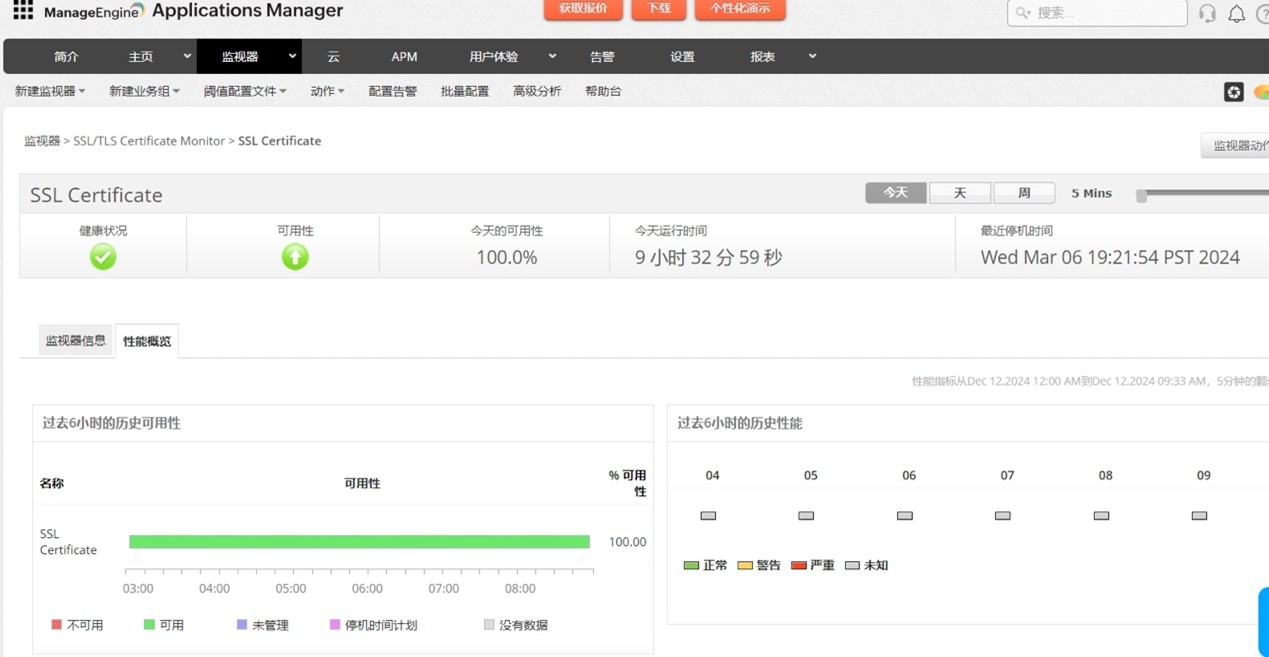

2.通过SSL/TLS监视器监控证书:

不断检查您网站的SSL/TLS证书过期,以确保网站访问者的真实性、安全性和可靠性。如果您的网站证书接近到期日,请立即收到通知,以便您采取必要措施按时续订。此外,您可以查看SSL/TLS证书的域名、组织和组织单位,以供快速参考。

- 即刻开始体验!免费下载安装并享30天全功能开放!

- 需要深入交流?预约产品专家1对1定制化演示

- 获取报价?填写信息获取官方专属报价

- 想了解更多?点击进入Applications Manager官网查看更多内容

- 倾向云版本?Site24x7云上一体化解决方案

常见问题(FAQs)

- 什么是525错误?它通常在什么情况下发生?

答:525错误是Cloudflare与源服务器在SSL身份验证"握手"过程中失败导致的。常见原因包括证书不匹配、协议不兼容、时间不同步和服务器配置错误,本质是双方"身份验证暗号不匹配"。

- 如何诊断525错误的具体原因?

答:通过三步诊断流程:检查证书是否包含域名(使用openssl命令验证DNS记录)、验证证书有效期(检查notBefore和notAfter时间)、测试协议版本兼容性(确保支持TLSv1.2和TLSv1.3协议)。

- 证书不匹配导致的525错误如何修复?

答:重新申请证书(如使用Let's Encrypt的certbot工具),在Nginx配置文件中正确设置ssl_certificate和ssl_certificate_key路径,确保证书包含当前访问的域名。

- Applications Manager如何帮助预防525错误?

答:通过URL监视器监控网站响应状态码,在状态码异常时及时告警;通过SSL/TLS监视器持续检查证书过期状态,在证书接近到期日时立即通知,确保网站SSL/TLS证书的真实性、安全性和可靠性。

- Cloudflare配置问题导致的525错误如何解决?

答:检查DNS记录确保域名正确指向源服务器IP;调整SSL加密模式为"Full (Strict)";启用"Always Use HTTPS"和"Automatic HTTPS Rewrites"功能;清理Cloudflare缓存确保配置生效。