SSL 证书监控的 “可为” 与 “不可为”:守护数字安全,避免业务惊魂

你能想象吗?仅仅因为 SSL/TLS 证书过期,你的网站就突然弹出安全警告 —— 访客点击链接时,浏览器跳出 “此网站不安全” 的提示,原本准备下单的用户瞬间流失,客服电话被咨询故障的客户打爆…… 这绝非危言耸听,而是无数企业曾遭遇的真实 “数字噩梦”。

在如今的数字化时代,SSL/TLS 证书早已不是 “可选配置”,而是网站身份认证、数据加密传输的核心载体。无论是用户登录信息、支付密码,还是企业内部系统的交互数据,都依赖它构建安全屏障。而 Applications Manager 的 SSL/TLS 证书监控功能,正是帮你规避这类风险的关键工具。它不仅能实时追踪证书过期时间、排查配置漏洞、定位安全隐患,还能提前发送预警通知,为你的网站监控与应用监控筑牢安全防线。无论你管理一个小型官网,还是数百个业务站点,都能通过它确保数据传输时刻安全顺畅,为APM(应用性能监控)体系中的安全环节保驾护航,让业务运营远离 “证书失效” 的突发危机。

一、为什么必须重视 SSL/TLS 证书监控?

SSL 证书的有效性,直接关系到网站安全、用户信任、搜索引擎排名与业务连续性。一旦证书失效或配置不当,引发的连锁反应可能远超你的预期:

- 安全防线全面崩塌:SSL 证书的核心作用,是对网站与用户间的所有数据传输进行加密,同时验证网站身份 —— 这就像给 “数据快递” 加了一把 “安全锁”,还附带 “身份防伪标签”。但如果证书失效(过期或被吊销),即便数据仍能被加密,“身份验证” 功能会彻底失灵:黑客可能伪造你的网站域名,搭建钓鱼页面,骗取用户的账号密码、银行卡信息;用户发送的敏感数据(如企业内部协作文件、客户隐私信息)也可能被拦截破解,最终导致数据泄露、用户权益受损,甚至引发合规风险。

- 用户信任瞬间瓦解:当用户访问证书失效的网站时,主流浏览器(如 Chrome、Edge、Safari)会直接弹出醒目的 “安全警告”,提示 “此网站的安全证书无效,建议不要继续访问”。对普通用户而言,这样的提示等同于 “该网站不安全,可能是诈骗网站”—— 超过 80% 的用户会直接关闭页面,不再停留。无论是电商平台的购物用户、 SaaS 服务的付费客户,还是资讯站点的访客,都会因 “安全警告” 失去对品牌的信任,进而导致流量暴跌、客户流失,最终影响营收。

- 搜索引擎排名遭遇重创:如今,谷歌、百度等主流搜索引擎已明确将 “是否使用有效 SSL 证书” 作为核心排名因素之一 —— 未部署 SSL 证书或证书失效的网站,会被搜索引擎判定为 “不安全站点”,直接降低自然搜索排名。这意味着你的网站会从用户的 “搜索结果首页” 掉到不起眼的后续页面, organic(自然)流量大幅减少。对依赖搜索引擎获客的企业(如线上教育、电商、企业服务类网站)而言,这不仅是流量损失,更是长期的品牌曝光危机。

- 业务运营陷入瘫痪:随着企业数字化程度提升,网站不再是孤立的 “展示窗口”,而是与 API 接口、支付系统、第三方服务、内部应用深度联动的核心节点。一旦网站 SSL 证书失效,所有依赖 HTTPS 协议的交互都会中断:支付接口无法调用,用户付款时出现 “401 未授权” 错误,订单支付失败;跨站点重定向(如从官网跳转到会员中心、从 APP 跳转到网页版)失灵,用户操作流程卡顿;甚至企业内部依赖 HTTPS 的协作系统(如 CRM、OA)也可能受影响,导致员工无法正常办公。这些问题最终会引发业务停滞,造成直接的经济损失。

二、真实案例警示:再大的企业,也躲不过 “证书失效” 的坑

你可能觉得 “证书过期” 是小概率事件,只有中小企业才会疏忽 —— 但事实恰恰相反,即便是全球知名的科技企业,也曾因 SSL 证书管理不当栽过跟头:

2024 年,微软 Teams 突然爆发大规模登录故障,全球数百万用户无法正常登录办公软件,大量企业的远程协作陷入停滞,部分软件服务公司甚至不得不宣布 “临时停工一天”。事后调查显示,故障的根源并非复杂的系统漏洞,而是一枚用于客户端身份验证的 SSL 证书意外过期。无独有偶,音乐流媒体巨头 Spotify 也曾因 “通配符证书过期”,导致其主域名及旗下所有子域名(如音乐播放页、会员充值页)集体瘫痪,用户无法打开 APP 内的网页链接,服务中断近 2 小时,直接影响了千万用户的使用体验,品牌口碑遭受不小冲击。

这些公开案例只是 “冰山一角”—— 据行业数据统计,每年有超过 60% 的企业曾遭遇过不同程度的 SSL 证书相关故障,其中多数因 “未及时监控”“忽视预警” 导致,且大量中小型企业的故障并未被公开报道,只能默默承担用户流失、营收下降的后果。这足以说明:SSL 证书监控不是 “可有可无的细节”,而是关乎业务连续性的 “关键防线”。

三、SSL 证书监控的 “可为” 清单:6 个必须做好的关键动作

要避免证书失效引发的危机,关键在于建立科学的监控流程。以下 6 个 “必做动作”,是确保 SSL 证书安全有效的核心:

1. 定期监控证书过期时间,提前配置预警:证书过期是最常见的故障诱因,因此必须将 “过期时间监控” 纳入日常网站监控流程。建议根据证书有效期(如 1 年、3 年)设置多轮预警:例如,在证书过期前 30 天发送 “首次预警”,通知负责团队启动续期流程;过期前 15 天发送 “二次预警”,确认续期进度;过期前 7 天发送 “紧急预警”,避免因流程延误导致证书失效。Applications Manager 等工具可自动追踪过期倒计时,实时更新证书状态,让你无需手动核对,省心又高效。

2. 验证证书是否被 CA 吊销:有时,证书未过期也可能被 CA(证书颁发机构)吊销 —— 比如证书申请信息造假、企业身份变更,或证书私钥存在泄露风险。若使用已被吊销的证书,网站仍会被浏览器判定为 “不安全”。因此,需定期通过 CA 官方渠道或监控工具验证证书状态,确保所用证书处于 “正常有效” 状态,未被列入吊销列表。

3. 确认中间证书与根证书均有效:SSL 证书的信任链由 “根证书→中间证书→终端证书” 构成,三者缺一不可。若中间证书过期或配置缺失,即便终端证书有效,浏览器也无法验证网站身份,同样会弹出安全警告。监控时需重点检查 “信任链完整性”,确保中间证书与根证书均在有效期内,且已正确部署到服务器。

4. 确保 TLS 配置使用强加密套件与协议:老旧的 TLS 协议(如 TLS 1.0、TLS 1.1)和弱加密套件(如 RC4、DES)存在严重安全漏洞,容易被黑客利用进行中间人攻击。因此,监控时需确认服务器的 TLS 配置:禁用所有老旧协议,仅保留 TLS 1.2 及以上版本;优先使用强加密套件(如 AES-256-GCM、ChaCha20-Poly1305),确保数据加密强度符合行业安全标准。这一步也是应用监控中 “安全性能” 维度的重要组成部分,直接影响用户数据安全。

5. 核对证书与所保护域名是否匹配:证书与域名不匹配(如证书绑定 “www.abc.com”,但网站实际使用 “abc.com” 访问),会触发浏览器 “域名不匹配” 警告。监控时需逐一核对:终端证书的 “通用名(CN)”“Subject Alternative Name(SAN,主题备用名称)” 是否覆盖所有实际使用的域名(包括主域名、子域名、多域名),避免因域名配置遗漏导致证书失效。

6. 验证所有必要服务器的证书安装状态:企业业务往往部署在多台服务器(如 Web 服务器、应用服务器、CDN 节点)上,若某一台服务器的证书未正确安装或已过期,即便其他服务器正常,也可能导致部分用户访问异常。因此,监控需覆盖所有承载业务的服务器,确认每台设备上的证书均已正确安装、配置无误,避免因 “局部遗漏” 引发整体业务故障。

四、SSL 证书监控的 “不可为” 红线:6 个必须规避的致命错误

除了做好 “该做的事”,更要避开那些可能引发风险的 “禁忌操作”—— 以下 6 个 “不可为”,是无数企业用故障换来的教训:

1. 不要忽视过期预警:部分团队会因 “工作繁忙”“暂时没人对接” 等理由,忽略证书过期预警,等到证书失效、网站弹出警告才紧急处理。但此时业务已受影响,用户信任已流失,挽回成本远高于提前续期。因此,无论工作多繁忙,都需将 “证书预警处理” 列为优先级任务,确保预警通知能精准触达负责人(建议设置多人提醒,避免单人对接遗漏)。

2. 不要为公共服务使用自签名证书:自签名证书是企业 / 个人自行生成的证书,未经过正规 CA 验证 —— 浏览器默认不认可这类证书,访问时会直接弹出 “未受信任” 警告。虽然自签名证书免费,但仅适用于企业内部封闭系统(如内部办公系统);若用于面向公众的网站、APP 服务,会严重影响用户信任,甚至被搜索引擎判定为 “不安全站点”,得不偿失。

3. 不要使用老旧协议规避安全风险:有些团队为了 “兼容旧设备”,仍保留 TLS 1.0 等老旧协议 —— 但如今主流设备(如手机、电脑、浏览器)均已支持 TLS 1.2 及以上版本,老旧设备占比不足 1%。为了极小部分用户放弃整体安全,反而可能导致黑客利用漏洞攻击,最终造成大规模数据泄露。正确做法是:逐步淘汰不支持新协议的旧设备,始终以 “安全优先” 原则配置 TLS 协议。

4. 不要忽视通配符与 SAN 证书:通配符证书(如 “*.abc.com”)可覆盖同一域名下的所有子域名,SAN 证书可同时保护多个不同域名 —— 这类证书的 “影响力” 远大于单域名证书,一旦过期或配置错误,整个域名体系(如主站、支付子域、会员子域、API 子域)都会受影响,引发连锁式业务中断。因此,需对通配符和 SAN 证书进行 “重点监控”,预警周期可适当延长(如提前 45 天预警),确保有充足时间处理。

5. 不要忽视证书绑定(Certificate Pinning)问题:证书绑定(Certificate Pinning)是 APP 开发中常用的安全策略:APP 会预先存储网站的证书指纹,访问时仅信任匹配指纹的证书。若证书更新后未同步更新 APP 内的指纹,或证书绑定配置错误,会导致 APP 无法正常访问网站,出现 “加载失败”“连接超时” 等问题。监控时需同步检查 APP 的证书绑定状态,确保证书更新后及时同步调整绑定配置,避免用户端 APP 故障。

6. 不要忘记吊销已泄露的证书:若证书私钥泄露(如服务器被入侵、员工误操作泄露),即便证书仍在有效期内,也会成为黑客伪造网站、窃取数据的工具。此时必须第一时间向 CA 申请吊销证书,并通过监控工具确认吊销状态;同时,需重新部署新的证书,更新所有服务器与 APP 的配置,彻底切断安全隐患。忽视证书吊销,相当于 “明知钥匙丢了,却不换锁”,风险极高。

五、Applications Manager:为 SSL 证书监控提供 “全维度保障”

做好 SSL 证书监控,离不开专业工具的支持。Applications Manager 作为一站式APM与监控解决方案,能从多个维度为你的 SSL/TLS 证书保驾护航,让监控更高效、更精准:

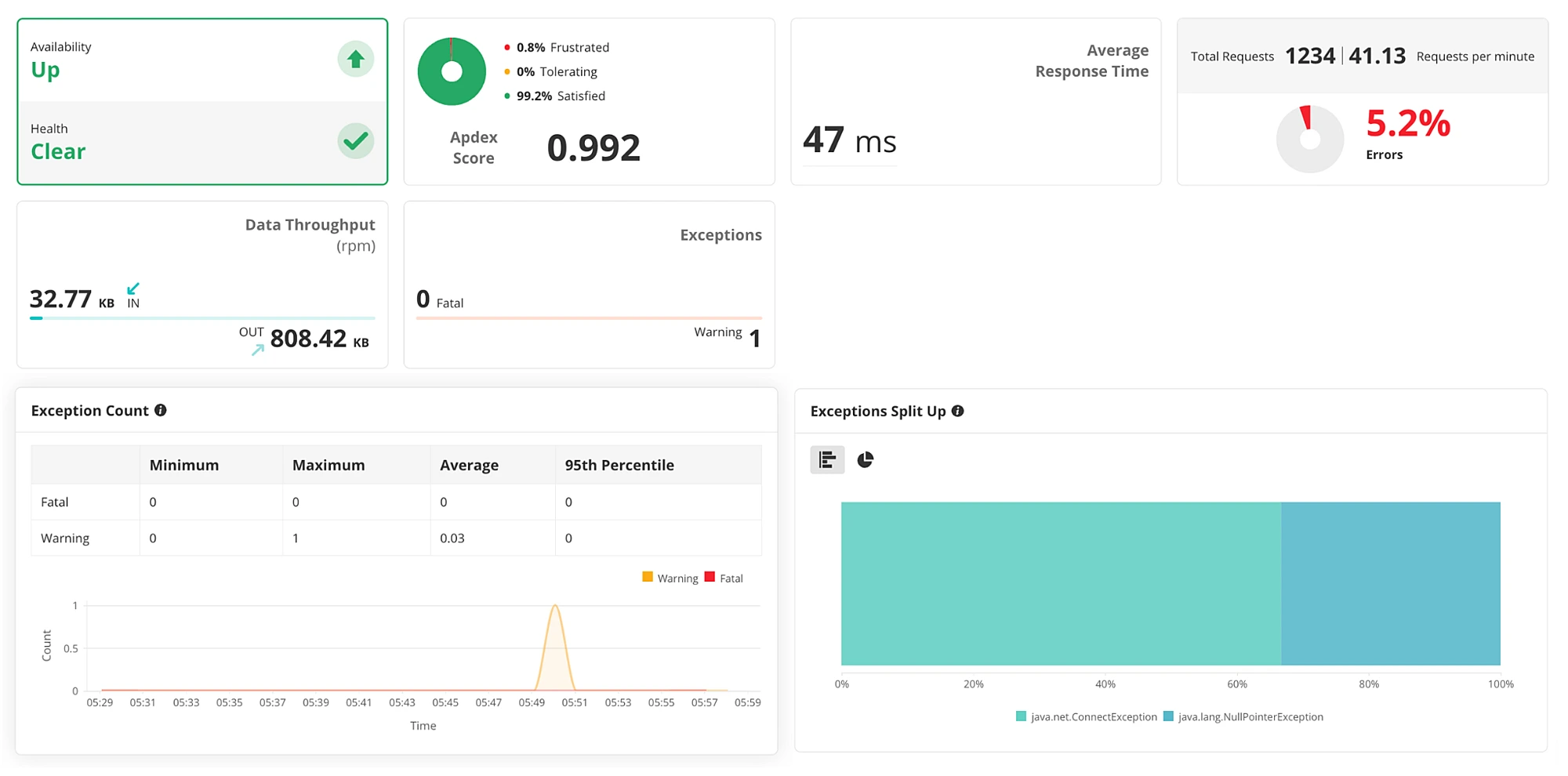

1. 实时追踪证书有效性,告别 “过期惊魂”:Applications Manager 会自动记录所有证书的过期倒计时与当前状态(有效 / 即将过期 / 已过期 / 已吊销),并在仪表盘上直观展示 —— 你无需手动登录每台服务器核对,只需打开工具就能掌握所有证书的 “健康状况”。无论是单证书还是数百个证书的批量管理,都能轻松应对。

2. 全面验证颁发者与接收方信息,确保身份可信:

• 颁发者信息监控:工具会详细记录证书颁发机构(CA)的主机 / 域名、机构名称及所属部门,帮你验证 CA 的合法性 —— 只有正规 CA 签发的证书,才能真正保障网站身份的可信度,避免使用 “虚假 CA” 签发的无效证书。

• 接收方信息监控:同步追踪证书接收机构的名称、通用名(CN)及 SHA-256 指纹,确保证书所保护的域名与你的业务域名完全匹配,杜绝 “域名不匹配” 引发的安全警告。

3. 深度排查加密套件与协议漏洞,筑牢安全防线:针对 TLS 配置的安全隐患,Applications Manager 会全面扫描:

• 识别是否启用老旧 TLS 协议(如 TLS 1.0),并提示禁用建议;

• 检测当前使用的加密套件是否存在安全漏洞,推荐符合行业标准的强加密套件;

• 实时监控证书的加密强度与漏洞状态(如是否受 Heartbleed、POODLE 等漏洞影响),确保数据传输全程 “无安全死角”。

4. 智能预警系统,让风险 “提前可控”:Applications Manager 支持自定义预警规则:你可根据业务需求设置 “证书过期预警”“证书吊销预警”“域名不匹配预警”“协议漏洞预警” 等,预警方式涵盖邮件、短信、企业微信 / 钉钉通知等 —— 无论你在办公室还是外出,都能第一时间收到提醒,确保有充足时间处理问题,避免风险扩大。

5. 与网站监控、应用监控联动,构建 “全链路安全”:SSL 证书安全不是孤立的环节,而是网站监控与应用监控的重要组成部分。Applications Manager 能将证书监控数据与网站性能(如页面加载速度、HTTP 状态码)、应用性能(如 API 响应时间、服务可用性)联动分析 —— 例如,当证书即将过期时,工具会同步检查依赖该证书的 API 服务、支付接口是否正常,提前排查 “证书失效可能引发的业务中断风险”,为你的数字业务构建 “从安全到性能” 的全链路保障。

六、结语:SSL 证书监控,是数字业务的 “安全基石”

在如今的数字化浪潮中,用户对 “安全” 的敏感度越来越高,搜索引擎对 “安全站点” 的优先级也越来越高 ——SSL 证书早已不是 “附加项”,而是业务开展的 “必备项”。一次证书过期,可能导致用户流失、营收下降、品牌口碑受损;一次证书配置漏洞,可能引发数据泄露、合规处罚、法律风险。

做好 SSL 证书监控,不仅是 “守护安全”,更是在守护用户信任、业务连续性与品牌价值。搭配 Applications Manager 这类专业的APM工具,结合完善的网站监控与应用监控体系,才能让你的数字业务在 “安全” 与 “高效” 之间找到平衡,远离 “证书故障” 的突发危机,在激烈的市场竞争中站稳脚跟。

现在就行动起来,用科学的监控策略与专业工具,为你的 SSL 证书筑起 “全方位防线”—— 让每一次数据传输都安全顺畅,让每一位用户都能安心访问!

互动话题

你在SSL证书管理中遇到过哪些难题?是错过过期预警导致网站出问题,还是配置不当引发安全警告?评论区分享你的经历,一起交流解决方案~

想亲身体验Applications Manager的SSL证书监控能力?作为专业APM与监控工具,它支持30天免费试用(全功能开放),现有用户更新到对应版本就能用;还能预约1对1演示,看看怎么适配你的企业安全监控需求~

- 即刻开始体验!免费下载安装并享30天全功能开放!

- 需要深入交流?预约产品专家1对1定制化演示

- 获取报价?填写信息获取官方专属报价

- 想了解更多?点击进入Applications Manager官网查看更多内容

- 倾向云版本?Site24x7云上一体化解决方案

常见问题(FAQs)

- SSL证书失效会给企业带来哪些核心业务影响?

答:核心影响包括四大维度:一是安全防线崩塌,证书失效导致身份验证失灵,易引发钓鱼攻击与数据泄露;二是用户信任瓦解,浏览器弹出安全警告,超80%用户会关闭页面,导致流量与客户流失;三是搜索引擎排名下滑,未使用有效证书的网站被判定为“不安全站点”,自然流量大幅减少;四是业务运营瘫痪,依赖HTTPS的支付接口、API服务、内部协作系统中断,造成直接经济损失。

- Applications Manager在SSL证书监控中,能提供哪些差异化功能保障?

答:其差异化保障体现在五方面:一是实时追踪证书状态,自动记录过期倒计时与有效性(有效/过期/吊销),支持批量管理;二是全面验证身份信息,核查CA颁发者合法性与证书接收方域名匹配度;三是深度排查安全漏洞,扫描老旧TLS协议与弱加密套件,提示禁用与优化建议;四是智能预警系统,支持自定义预警规则(过期/吊销/域名不匹配),多渠道通知(邮件/短信/企业微信);五是全链路联动监控,将证书数据与网站性能、应用服务状态联动,提前排查业务中断风险。

- SSL证书监控“可为”清单中,为何需重点关注中间证书与根证书的有效性?

答:因SSL证书信任链由“根证书→中间证书→终端证书”构成,三者缺一不可。若中间证书过期或配置缺失,即便终端证书有效,浏览器也无法完整验证信任链,仍会弹出安全警告。例如,终端证书正常但中间证书失效时,用户访问网站会触发“证书不被信任”提示,导致用户流失与业务风险,因此必须将中间证书与根证书的有效性纳入监控核心范围,确保信任链完整。

- 为何禁止为公共服务使用自签名证书?其风险主要体现在哪里?

答:禁止的核心原因是自签名证书未经过正规CA机构验证,浏览器默认判定为“未受信任”。风险主要有两点:一是用户体验层面,访问时会直接弹出“安全警告”,普通用户会误认为是诈骗网站,超过80%会关闭页面,严重影响公共服务的用户信任与流量;二是搜索引擎层面,自签名证书的网站会被判定为“不安全站点”,自然搜索排名下降,且无法通过搜索引擎正常获客,最终导致品牌曝光与业务营收双损失。

- 企业使用Applications Manager时,如何通过预警系统提前规避证书过期风险?

答:可通过三步配置实现:第一步,根据证书有效期(如1年/3年)设置多轮预警周期,建议过期前30天发送“首次预警”启动续期、15天“二次预警”确认进度、7天“紧急预警”避免延误;第二步,自定义预警接收人,设置多人提醒(如运维负责人、安全团队),避免单人对接遗漏;第三步,选择多渠道预警方式(邮件/短信/企业微信),确保负责人无论在办公室还是外出,都能实时接收提醒,提前完成证书续期,彻底规避过期风险。