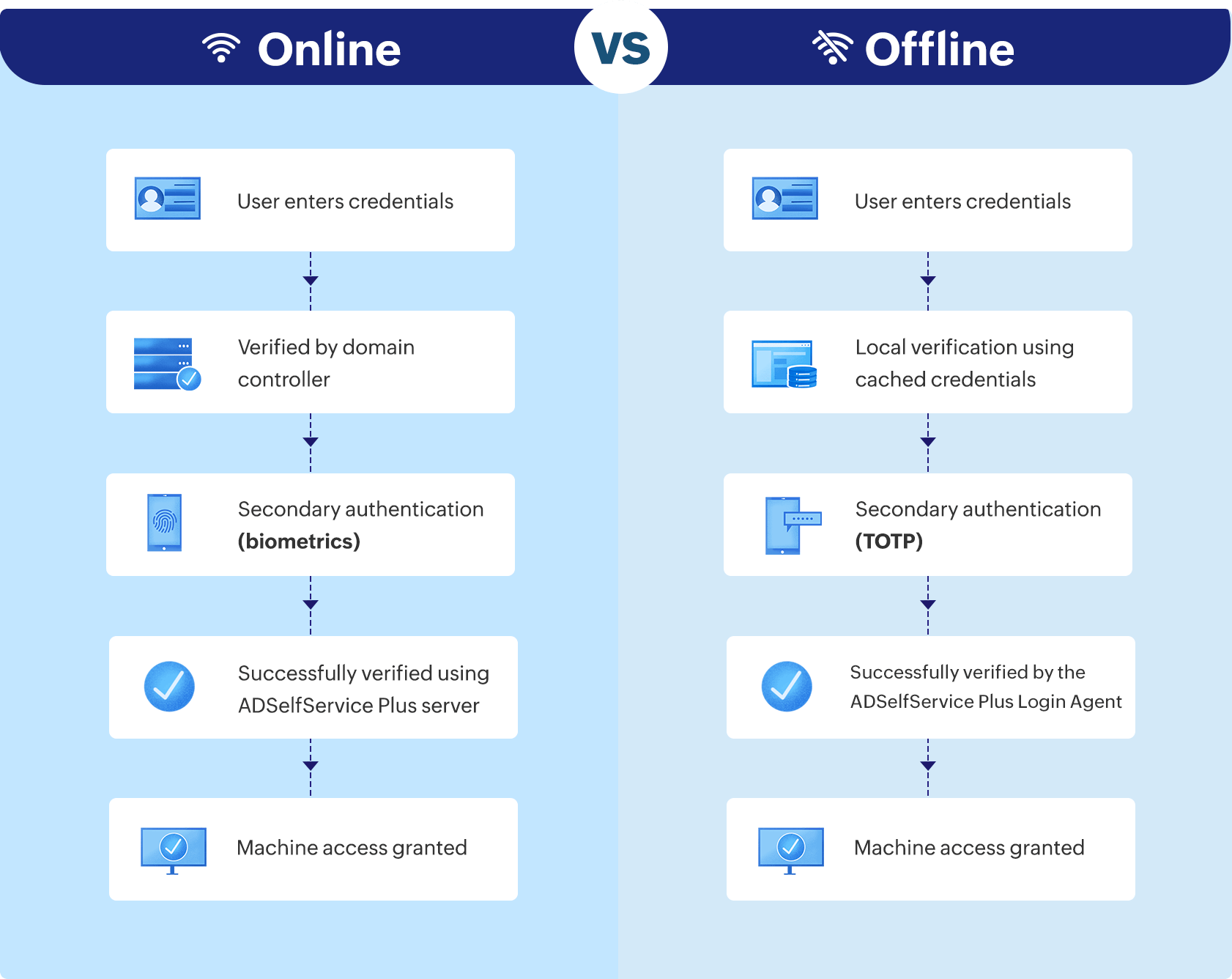

通常,要使MFA运行,用户的设备必须连接到互联网或与MFA服务器相同的网络,以通信身份验证信息。但是,由于不可预见的情况,有时可能会断开与MFA服务器的连接,使用户脱机。在这种情况下,绕过MFA或阻止访问都是不明智的选择。

离线MFA弥合了差距,允许您为用户强制执行MFA,即使他们无法访问MFA服务器。这样,您的用户的离线状态就不必限制您组织的网络安全。

ManageEngine ADSelfService Plus支持Windows机器登录的离线MFA。管理员可以配置一个或多个MFA因素供用户进行身份验证。用户在线时需要注册各自的身份验证器,以便在离线时执行MFA。

离线MFA将在以下两种情况下工作:

注意:选择跳过MFA注册的用户将无法在登录期间通过MFA证明其身份。根据启用管理员的配置,要么MFA将被绕过,要么他们将无法访问他们的机器。

ADSelfService Plus支持以下离线MFA身份验证器:

请放心,无论用户是远程工作还是有连接问题,用户的机器都受到MFA保护。

生成已注册离线MFA的用户的可读综合报表,以及时间戳,并在必要时取消注册用户。

允许用户在多台设备上注册离线MFA。