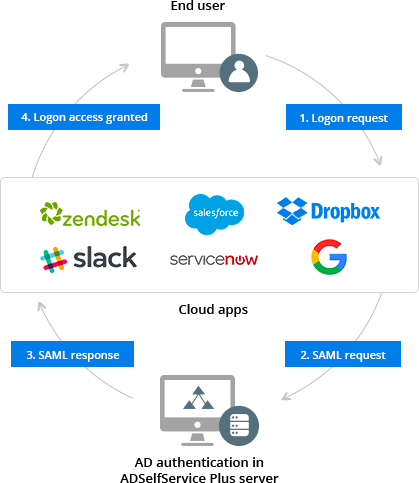

安全断言标记语言(SAML)是基于XML的开放标准,省去了多个应用程序特定的用户和密码的需要。它通过帮助身份验证和授权数据在应用程序间进行安全交换来做到这一点。SAML是最广泛使用的标准之一,通过单点登录(SSO)向用户提供对多个云应用程序的安全一键访问。所有主要云应用程序支持SAML,其中包括Office 365、G Suite、Salesforce、Dropbox和ServiceNow。

ADSelfService Plus对所有启用SAML 2.0的云应用程序支持SSO。

SAML身份验证需要三个实体:

在一些情况下,IdP本身将存储用户的身份信息,并用于身份验证。在其他情况下,它使用另一身份基础设施进行身份验证。ADSelfService Plus通过使用Active Directory身份来支持用户身份验证。

要配置基于SAML的SSO,IdP和SP需要在彼此之间建立信任。建立信任通常包括用SSO登录URL、SSO注销URL和IdP提供的X.509证书来配置SP,以及用特定于SP的一些唯一属性来配置IdP。一旦建立信任,则SP将身份验证职责指派给IdP。

要在ADSelfService Plus中启动SAML SSO,用户可从SP或IdP开始。这表示SAML SSO在以下两种情况下按同样的方式工作:当用户尝试首先登录到云应用程序;或当用户尝试登录到ADSelfService Plus以开始。

ADSelfService Plus对其应用目录中的大多数云应用程序同时支持IdP发起的和SP发起的SAML SSO流。

提高安全性: SAML身份验证未涉及密码。只有数字签署的SAML请求和响应在SP与ADSelfService Plus之间传输。由于未涉及密码,因此它帮助减少了密码相关威胁。

支持多数的云应用:: 几乎所有云应用程序支持SAML。使用ADSelfService Plus,您可以轻松地为多个应用程序启用SSO。

一键访问: SAML通过工作日内省去多次登录来访问不同的应用程序,提高了用户体验。

减少IT负担: 通过启用SAML SSO,IT管理员无需担心与密码相关的帮助台调用或管理多个服务中的身份。

想要对云应用程序实施SAML SSO? 试用ADSelfService Plus 阅读本白皮书 以了解有关对云应用程序启用基于Active Directory的SAML SSO。

ADSelfService Plus对所有启用SAML 2.0的云应用程序支持SSO。如果您有自定义企业应用程序,则也可以使用ADSelfService Plus对该应用程序启用SSO。 单击 单击此处了解有关自定义应用程序SSO的更多信息。