为什么网络检测与响应(NDR)是你2025年网络安全领域的重要举措

网络威胁不断演变,你的防御体系也必须与时俱进。本文将深入解析网络检测与响应(NDR)的工作原理、2025年对 IT 领导者的重要性,以及如何为混合基础设施选择合适的解决方案。从加密流量检测到自动化威胁响应,本指南涵盖所有核心内容。

阅读下文,探索 NDR 的实际业务价值,以及下一代解决方案应具备的关键特质。

坦白说,网络威胁不仅愈发频繁,其复杂程度也在持续升级。传统边界防御?在这个充斥着撬锁工具、激光设备和加密隧道的时代,它们就像一把挂锁,形同虚设。

这就是为什么网络检测与响应(NDR)不再是 "锦上添花" 的选择。在混合化、分布式、云优先的商业环境中,它已成为 IT 领导者保障业务安全的最明智决策之一。

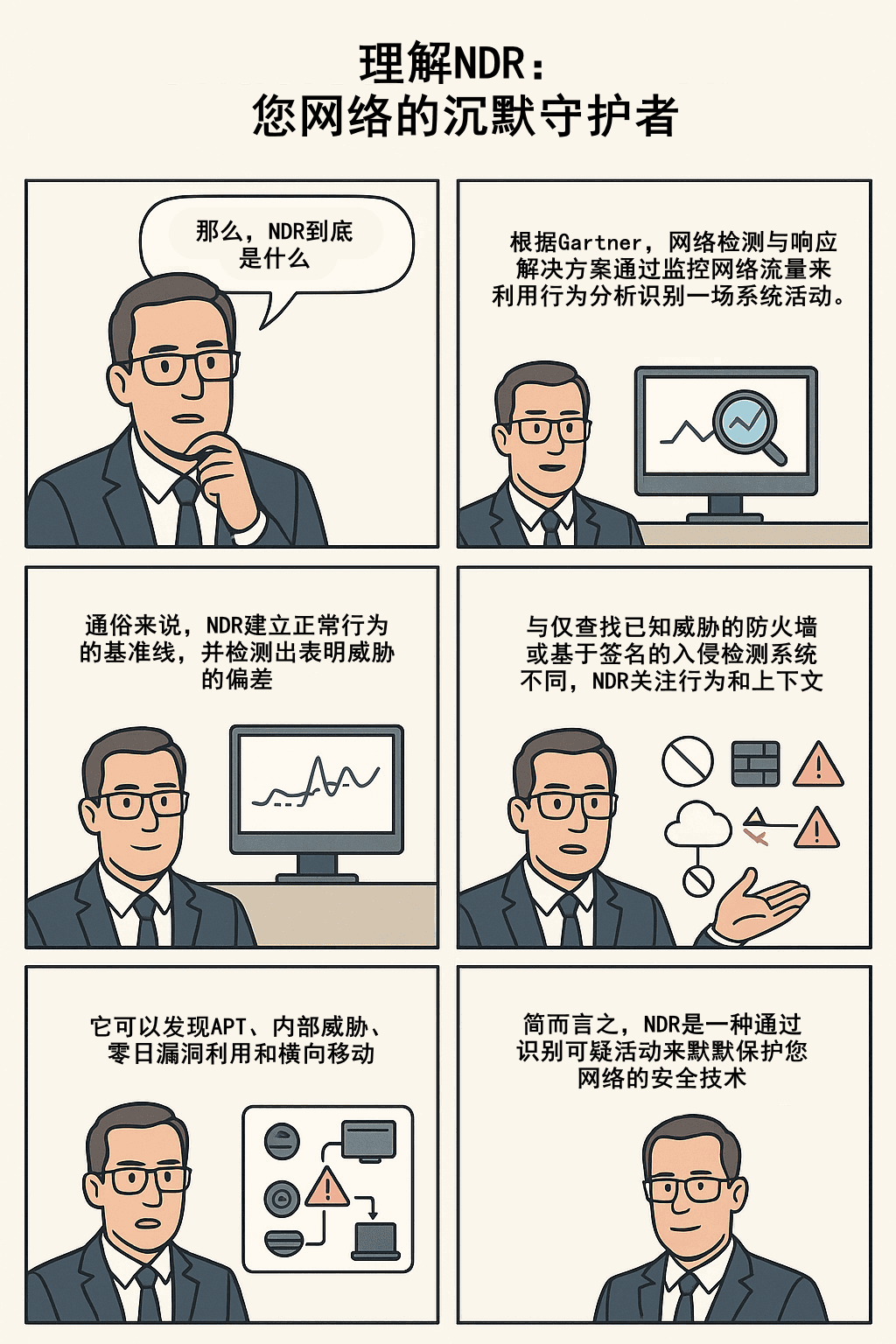

什么是网络检测与响应(NDR)?

根据Gartner定义,网络检测与响应(NDR)解决方案通过监控网络流量,利用行为分析识别异常系统活动。这些工具持续分析内部(东西向)和外部(南北向)通信的原始网络数据包或元数据,以检测潜在威胁。

网络检测与响应(NDR)------通过可视化解析,展示其如何利用行为分析监控网络流量、检测威胁,并防范高级持续性威胁(APT)、内部威胁和零日漏洞利用。

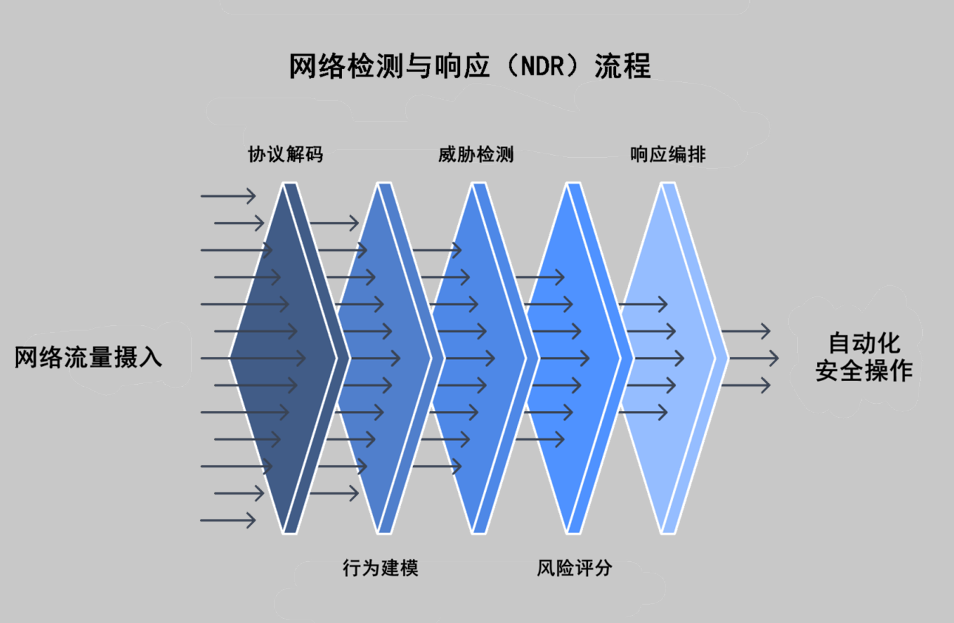

NDR 在网络中的工作机制

以下深入解析现代 NDR 解决方案的核心运作原理:

1. 流量收集

NDR 工具通过 SPAN 端口、网络分流器(TAP)或云流量镜像等来源,被动采集网络遥测数据。根据部署场景,采集内容包括 NetFlow、sFlow 流量数据及全数据包捕获(PCAP)。在条件允许的情况下,工具会对流量进行解密,以分析应用层元数据。

2. 协议解码与元数据提取

系统会解码 DNS、HTTP/S、SMB、LDAP 等常见协议,并提取每个会话的丰富元数据,包括通信时长、有效载荷大小、连接状态,以及(通过与 Active Directory 或身份提供商集成获取的)用户身份信息(如有)。

3. 行为建模与异常检测

NDR 平台利用统计基线、无监督机器学习和聚类技术,构建用户、设备、服务与应用之间 "正常" 通信模式的模型。任何偏离该模型的行为 ------ 例如数据库服务器发起出站连接 ------ 都会被标记为异常。

4. 威胁检测逻辑

除行为分析外,许多 NDR 工具还整合了基于规则的检测、威胁情报源,以及针对已知战术、技术和流程(TTPs)的入侵指标(IOCs)。这种分层检测方式能提升检测准确性。

5. 风险评分与告警增强

检测到的威胁会根据严重程度、资产价值和威胁背景进行评分。告警信息会补充用户身份、地理位置、设备类型和历史行为等上下文,助力事件优先级排序。

6. 响应编排

基于预定义的操作手册,或与安全编排自动化与响应(SOAR)、端点检测与响应(EDR)平台的集成,NDR 工具可触发自动化或半自动化响应。包括隔离设备、阻断流量、通知分析师或生成工单等操作。

NDR 本质上就像一个 "大脑"------实时监控网络、持续学习进化,并精准做出响应。

作为 IT 决策者,为何 NDR(及 NetFlow Analyzer)对你至关重要?

网络检测与响应(NDR)平台专为检测企业网络中的恶意或异常行为而设计,而 NetFlow Analyzer 通过流量层的深度赋能,让 NDR 的价值从安全防护延伸至业务运营,带来多方面的网络与业务价值:

1. 实现全网络深度实时可见性,兼顾安全与性能

NetFlow Analyzer 作为 NDR 核心工具,被动收集并分析网络流量进行流量监控,包括全数据包捕获(PCAP)、各类流数据,以及来自交换机、防火墙、云环境和无线设备的增强元数据。这让你既能深入洞察网络内部(东西向)和边界(南北向)的所有安全活动,又能通过接口级别的带宽监控、流量模式分析,掌握带宽使用情况、应用分布特征,实现 "安全可见" 与 "性能可见" 的双重目标。

通过监控环境内的横向移动,NetFlow Analyzer 能检测到其他方式难以发现的威胁 ------ 尤其是在分段网络或云密集型网络中。同时,其热力图、流量汇总等可视化功能,能让管理员快速定位带宽瓶颈,在保障安全的同时优化网络性能。

2. 基于行为的威胁检测,缩短攻击者驻留时间

NetFlow Analyzer 利用基于机器学习的统计基线和威胁情报,检测流量行为中的细微变化 ------ 例如异常的信标模式、非预期的协议使用或反常的会话时长。与仅能检测已知威胁的特征码类工具不同,它聚焦于行为异常,即便面对零日漏洞或定制化漏洞利用也能有效应对,将攻击者驻留时间从数周缩短至数小时。

更重要的是,其网络取证功能支持长期流量数据存储与回溯分析,一旦发生安全事件,可快速调取历史流量日志,还原攻击路径,为溯源和责任认定提供有力依据。

3. 上下文驱动分析,减少告警疲劳,提升运营效率

安全运营中心(SOC)团队面临的主要挑战之一是告警过载。NetFlow Analyzer 通过关联网络事件、应用信息、带宽数据和威胁情报,有效解决这一问题。其先进的无监督学习模型将相关异常归类为高可信度事件,并补充受影响资产、横向移动路径、应用类型和风险评分等上下文,让分析师无需筛选海量低价值告警,只需聚焦少数高优先级威胁。

同时,NetFlow Analyzer 支持自定义仪表盘和按需报告,可根据 IT 团队(安全、网络、运维)的不同需求,生成针对性视图,提升跨团队协作效率。

4. 检测加密流量,不侵犯隐私且不影响性能

如今越来越多的企业流量采用加密传输,传统监控工具难以维持可见性,而解密流量会引发合规问题并增加性能开销。NetFlow Analyzer 通过分析加密流量元数据 ------ 包括流持续时间、数据包大小分布、JA3/JA3S SSL 指纹识别和会话行为 ------ 无需解密即可推断恶意活动,在保护用户隐私和网络性能的同时,精准识别伪装成 HTTPS 的加密命令与控制(C2)流量。

5. 安全与运营一体化,降低综合成本

NetFlow Analyzer 不仅是 NDR 安全工具,更是网络运营的核心支撑。其容量规划功能可通过长期流量趋势分析,帮助企业合理规划带宽扩容;计费功能支持按部门、按应用生成带宽使用账单,实现成本分摊;无线局域网(WLC)监控功能能覆盖接入点、SSID 等无线资源,让混合网络的安全与运营管理更高效。

这种 "安全 + 运营" 一体化的能力,让企业无需部署多套工具,即可同时满足威胁防护、带宽优化、成本管控等多重需求,大幅降低 IT 综合投入。

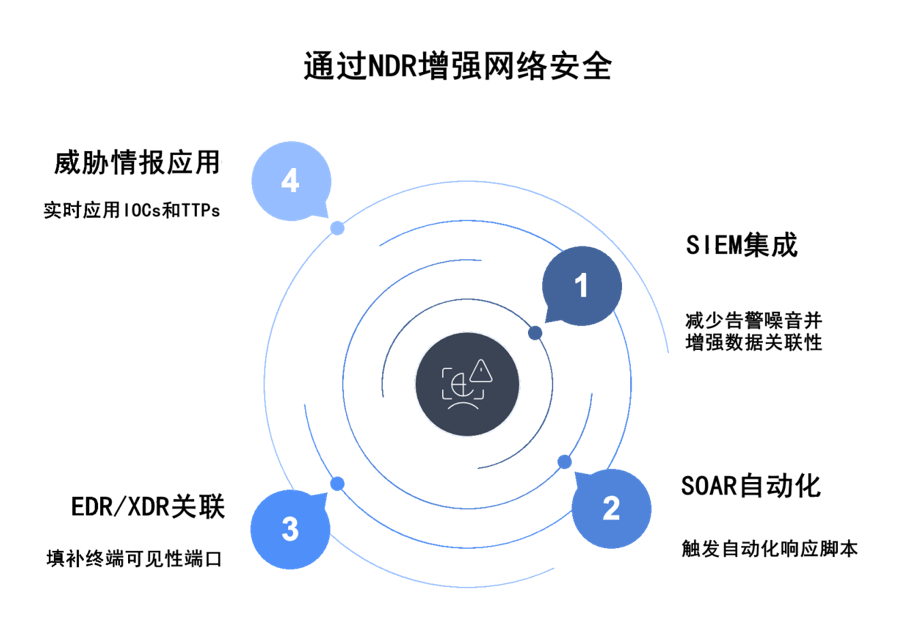

NDR 如何融入你的整体网络安全生态

NDR 并非替代现有安全工具,而是对其进行补充。它可与以下系统集成:

- SIEM 集成:NDR 向安全信息与事件管理(SIEM)系统发送增强的高可信度网络遥测数据(如横向移动和异常流量模式),减少告警噪音,并增强日志与端点数据的关联性。

- SOAR 自动化集成:NDR 检测结果可触发自动化响应操作手册 ------ 例如隔离受感染主机、强制多因素认证(MFA)或阻断出站流量 ------ 简化事件响应流程。

- EDR/XDR 关联:NDR 通过检测未管理或隐蔽主机上的威胁,填补端点可见性空白。它将进程活动与网络行为相关联,与 EDR/XDR 形成互补,实现更强大的多层检测。

- 威胁情报应用:NDR 实时应用来自威胁情报源的入侵指标(IOCs)和战术、技术与流程(TTPs),标记已知恶意活动,并将行为与 MITRE ATT&CK 等框架进行匹配。

这种融合能让你获得更全面的安全态势,强化网络防御能力,有效阻断威胁,并加快检测时间(MTTD)与响应时间(MTTR)。

优质 NDR 解决方案的 7 大核心特征(NetFlow Analyzer 全面满足)

评估 NDR 解决方案时,应关注其不仅能检测威胁,还能与基础设施顺畅集成、随环境扩展,并支持事件响应工作流的能力。NetFlow Analyzer 作为成熟的 NDR 赋能工具,全面满足以下关键考量点:

1. 先进分析能力:AI 驱动,精准识别

NetFlow Analyzer 采用超越静态基线的行为模型,利用深度学习、聚类和时间序列分析,长期检测异常行为,包括慢速数据窃取、动态变化的横向移动模式等复杂威胁。同时,其流量预测功能能基于历史数据预判带宽需求,为安全防护和容量规划提供双重支撑。

2. 加密流量检测能力:合规高效,隐私优先

无需解密即可分析加密流量,核心功能包括 TLS 指纹识别、基于流的异常检测和熵值分析,在保护隐私和性能的同时,精准检测加密 C2 通道或隐蔽隧道,完全满足企业合规要求。

3. 云原生与混合环境可见性:全场景覆盖

支持云原生流量源(包括 AWS VPC 流量镜像、Azure vTAP 和 Google Cloud 数据包镜像),同时兼容物理网络、虚拟网络和无线局域网(WLC),可监控接入点、SSIDs 等无线资源,完美适配混合 IT 架构。

4. 自定义检测规则与集成能力:灵活开放

具备灵活的检测逻辑,支持利用元数据字段、正则表达式或威胁情报创建自定义规则;原生支持与 SIEM、SOAR、EDR/XDR 及威胁情报平台集成,同时兼容多厂商设备和主流流技术,实现跨平台顺畅自动化。

5. 可扩展架构:弹性部署,按需扩展

采用分布式、水平扩展设计,能处理数据中心和云中的多千兆位环境,支持集中式和边缘部署模式,可通过数据包代理或基于传感器的采集方式部署。其企业版更支持分布式网络监控,能从单一控制台管理全球多个分支机构的网络,满足企业规模化发展需求。

6. 威胁狩猎与调查工具:实战导向

内置网络取证、深度包检测、历史流量回溯等工具,支持分析师从检测结果快速关联至会话元数据、PCAP 文件和相关资产。连接图表、时间序列流等可视化功能,能加速根本原因分析和事件范围界定,大幅提升威胁狩猎效率。

7. 自动化响应接口:快速闭环,降低损耗

支持通过 REST API 或直接 SOAR 连接器实现外向集成,可基于检测结果自动执行防火墙规则更新、端点隔离、流量整形或工单生成等遏制操作,同时支持故障转移(Failover)功能,确保 NDR 服务不中断。

以下是启动 NDR 部署的步骤:

- 评估当前网络可见性:识别盲点,包括内部流量和云环境中的东西向流量。

- 分类关键资产与用户:明确最具价值且风险最高的资产和用户。

- 开展概念验证(PoC):在受控环境中部署 NDR,评估检测质量和集成效果。

- 与事件响应计划对齐:确保 NDR 纳入你的响应工作流。

- 持续审查与优化:随着环境演变,不断调整模型和规则。

攻击者比以往任何时候都更具耐心和隐蔽性,往往在发起攻击前数周就已潜入网络。网络检测与响应(NDR)通过发现隐藏威胁、加快调查速度和自动化遏制操作,为你提供主动防御优势。

随着威胁不断演变,你的检测能力也必须与时俱进。如果 2025年及未来你重视威胁可见性,NDR 理应纳入你的技术路线图。

需要帮助为你的环境选择合适的 NDR 解决方案?或想了解它如何适配混合 IT 架构?欢迎联系我们 ------ 请将问题发送至 cxo-focus@manageengine.com。

- 即刻开始体验!免费下载安装并享30天全功能开放!

- 需要深入交流?预约产品专家1对1定制化演示

- 获取报价?填写信息获取官方专属报价

- 想了解更多?点击进入Netflow Analyzer官网查看更多内容

- 倾向云版本?Site24x7云上一体化解决方案

常见问题(FAQs)

- 什么是网络检测与响应(NDR)?

答:NDR(网络检测与响应)是一种网络安全解决方案,通过监控网络流量并利用行为分析来识别异常系统活动。它持续分析内部(东西向)和外部(南北向)通信的原始网络数据包或元数据,以检测潜在威胁,包括高级持续性威胁(APT)、内部威胁和零日漏洞利用。

- 为什么NDR在2025年对IT领导者至关重要?

答:在混合化、分布式、云优先的商业环境中,传统边界防御已不足以应对愈发频繁和复杂的网络威胁。NDR通过实时监控网络、持续学习进化并精准响应,成为IT领导者保障业务安全的明智决策之一,特别是在加密流量检测和自动化威胁响应方面具有核心价值。

- NetFlow Analyzer如何作为NDR工具提升网络安全?

答:NetFlow Analyzer作为NDR核心工具,通过被动收集和分析网络流量(包括PCAP、流数据和增强元数据),实现全网络深度实时可见性。它利用基于机器学习的统计基线和威胁情报检测行为异常,缩短攻击者驻留时间,并能分析加密流量元数据无需解密,在保护隐私和性能的同时精准识别威胁。

- NDR如何融入现有的网络安全生态?

答:NDR并非替代现有安全工具,而是对其进行补充。它可以与SIEM系统集成,发送增强的高可信度网络遥测数据;与SOAR平台集成,触发自动化响应操作手册;与EDR/XDR关联,填补端点可见性空白;并实时应用威胁情报源的IOCs和TTPs,从而强化整体网络防御能力,加快检测与响应时间。

- 优质的NDR解决方案应具备哪些核心特征?

答:优质NDR解决方案应具备:1)AI驱动的先进分析能力;2)无需解密的加密流量检测能力;3)覆盖云原生与混合环境的可见性;4)灵活的自定义检测规则与集成能力;5)可扩展的弹性架构;6)实战导向的威胁狩猎与调查工具;7)支持自动化响应的接口。NetFlow Analyzer全面满足这些特征。