配置防火墙以获取配置及未使用的规则

为了保证网络的安全,每个防火墙设备中都会配置很多规则/访问列表。这些规则/访问列表中,有的经常被用到(触发),有的很少被用到,有的甚至从来都没使用过。防火墙分析仪通过分析防火墙的日志,可得到经常被使用的规则,并生成报表。但是,要获取没有使用的规则,必须配置设备的凭据,才能从设备上获取完整的规则。一旦从设备上获取了完成的规则,就能为未使用的规则生成报表。

要查看防火墙规则相关的报表,需要在防火墙分析仪中执行以下配置:

- 点击设置页签。点击设备规则,显示 设备规则信息

的页面。

- 在此页面,您可以配置设备的信息,以便从设备中获取完整的规则。这些操作包括:

Device Rule Info

Devices Details

After entering and saving the Device Info values through the Firewall Analyzer GUI, the device, with details to fetch rules, is listed in the Device Details table. The details of the columns of the Device Details table are:

Device Details |

Description |

| Status |

The status of fetching device rules/access control of the Firewall device |

| Devices Name |

The names of the devices for which the rules will be fetched |

| Virtual FWs |

For multi (vdom/context) Firewallls, this will display the number of vdoms/contexts associated to this specific device rule. Clicking on the count will show the details of the vdoms/contexts individually. Refer the screen shot below. |

| Edit |

An icon to edit the details of the rules fetching info of the device. Click icon to edit the device info. |

| View Rules |

An icon to view the rules fetched from the device. Click icon to view the device rules. |

| Unused Rules |

An icon to view the rules fetched from the device, which were not used. Click icon to view the unused rules of the device. |

| Compliance Reports |

The Compliance Reports related to Firewall Security Audit and Configuration Analysis. The report is available on clicking the link and the link text shows the time the compliance report was generated. You can instantly generate the Compliance report by clicking the icon. |

| View Config Changes |

The configuration changes of the Firewall devices are reported. The report is available on clicking the link and the link text shows the time the configuration change report was generated. You can instantly fetch the current configuration change report by clicking the icon. |

| Last Update On |

The time when the rules of the device were updated last. |

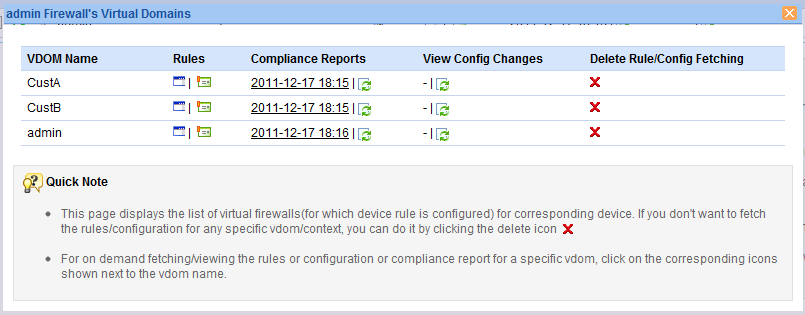

Virtual Firewalls

- When you click the Virtual FWs number displayed in the Device Details list you will see the details of the virtual domains in a pop-up window which will provide you with all the options (see screen shot below).

添加设备信息

- 点击添加设备信息链接,进入设备明细页面。

- 从已有的设备下拉框中选择防火墙设备。

- 在获取规则/配置的下拉框中有两个选项:

- 从设备

- 从文件

根据您的要求,选择对应的选项。

在页面中有两个页签,分别是凭据和选择报表。

在 凭据 页签中

您可以为所选的设备配置登录凭据,以便从该设备中获取规则和配置信息。也可以创建通用的配置文件,适用于多个设备。

|

要启用变更管理,需要单独耗用1GB的内存。

直接从设备上获取规则和配置信息的功能,支持以下厂商的设备:

- Cisco

- Fortigate

- Netscreen

对于其它厂商的防火墙设备,请选择从文件 获取规则/配置信息的选项。 |

从设备获取规则/配置信息

- 选择从设备获取规则/配置的话,需要指定访问设备使用的协议,它们有(Telnet, Telnet-TFTP, SSH, SSH-TFTP,

SCP) 。

- 从下拉框中选择可用的配置文件,如果没有,或者想要创建新的配置文件,可点击下拉框旁的新建配置文件。

- 输入设备信息,它包括两部分:

- 主要信息 -

与设备建立连接时必需的参数,包括:登录名、密码、横幅提示、横幅输入、提示符、启用(enable)命令、Enable用户名、Enable密码、Enable提示符。

- 备用信息 -

一些特定的参数,通常它们都是采用默认的标准值,已经为它们设置了默认值。除非设备管理员作了特意的修改,您才需要基于实际情况修改这些备用信息。

主要信息

设备信息 |

描述 |

登录名

|

当与设备建立连接时,如果设备询问登录名,则需要在这里指定登录名(本参数是可选项) |

密码 |

访问设备时需要的登录密码 |

提示符

|

登录成功后命令行上的提示符 |

| 横幅输入 |

在CLI操作过程中,进一步操作时的横幅输入 |

| 横幅提示 |

出现在CLI操作时的横幅提示 |

Enable用户名

|

进入特权模式时的用户名,部分设备需要用户名,在此输入,如果设备不需要,保持为空。 |

Enable密码

|

进入特权模式时的密码,它是必须的 |

| Enable提示符 |

进入特权模式之后,命令行的提示符。 |

|

在主要信息和备用信息中提供的凭据,都以加密方式保存到数据库中 |

备用信息

备用信息的参数通常都已经有默认值,不在特别情况下,不需要输入。

设备信息 |

描述 |

| IP 地址 |

防火墙设备的IP地址。防火墙分析仪通过FTP访问设备时要使用它。Note below. |

| 端口 (Telnet, Telnet-TFTP, SSH, SSH-TFTP, SCP) |

协议使用的端口: 23 (Telnet, Telnet-TFTP) , 22 (SSH, SSH-TFTP) |

登录提示符

|

提示登录的命令行提示符,如:Login: |

密码提示符

|

提示输入密码的提示符,如:Password: |

Enable用户提示符

|

可选项 |

Enable 密码提示符

|

提示进入特权模式的密码提示符,如:Password: |

- 在命令输入框中,输入获取规则使用的命令。

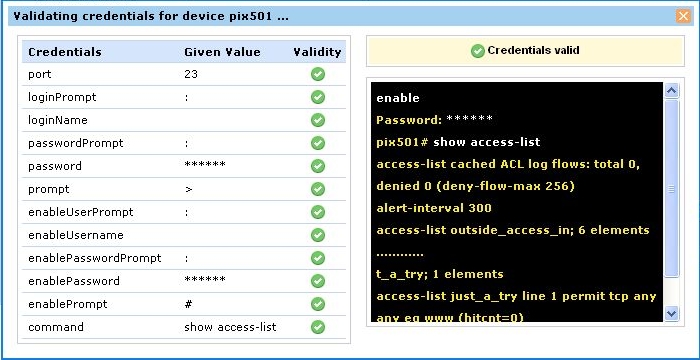

- 点击 测试 按钮,测试所设置的信息是否正确。

在 选择报表 页签

- 选择 从设备获取规则的选项,以便从防火墙获取规则。

如果指定的命令不能从设备获取规则,将自动出现选择文件的按钮,如果没有选择文件,将显示'没有选择文件‘的信息,如果设备不支持,将显示[

不支持 ] 的信息。

- 选择 生成合规性报表的选项,可为防火墙生成合规性报表。

如果指定的命令不能从设备获取规则,将自动出现选择文件的按钮,如果没有选择文件,将显示'没有选择文件‘的信息,如果设备不支持,将显示[

不支持 ] 的信息。

- 选择 生成变更管理报表的选项,为防火墙生成变更管理报表。此时,还可以设置通知和计划报表选项。如果命令不能获取设备的配置信息,将不能得到变更管理报表。

- 点击 保存 按钮,使配置生效。

|

如果防火墙分析仪不是直接从设备接收日志(比如,日志是通过日志转发器转发到防火墙分析仪的),要从该类防火墙设备获取规则,需要在备用信息的IP地址中,输入该防火墙的实际IP地址。 |

|

生成变更管理报表,只支持以下厂商的设备:

- Cisco

- Fortigate

- Netscreen

- Juniper SRX

|

|

从单个的虚拟防火墙(vdom/context)上获取规则/配置信息

- 添加设备信息时,可供选择的设备中,只有物理设备,它不特别区分防火墙设备中是否启用了vdom/context,都可以获取规则。

- 如果需要从所选的单个虚拟防火墙获取规则,需要另建配置文件,将vdom与该配置文件关联,在管理配置文件到设备的页面中,选中 '在下拉资源列表中显示虚拟域名'

,则虚拟防火墙和物理防火墙都将显示在选择设备的下拉列表中。

|

从文件获取规则

- 在从文件获取规则页面,有两个选项:导入规则文件和导入配置文件。

- 您可以分别指定规则文件和配置文件,进行导入。

不同防火墙设备的文件导出步骤,请参照导出配置文件。

|

规则文件

- 文件中包含规则明细。

- 文件中应以逗号分隔的格式,定义规则名、规则哈希值、规则描述等。

- 每个规则占一行。

配置文件

- 配置文件中应包含设备的全部配置信息。文件为可读格式,而不是二进制格式。

对于Check Point防火墙

- 某些Check Point防火墙,会有多个配置文件,此时,应提供zip文件。

- 配置文件包括:

- objects.C

- objects.C_41

- objects_5_0.C

- rules.C

- rulebases.fws

- rulebases_5_0.fws

- 文件存储在 conf目录或数据库中

|

删除设备信息

测试设备新的有效性

您添加的设备信息应该准确无误,否则将不能和防火墙设备建立连接。在添加设备信息时,可点击测试按钮,进行有效性验证。

测试有效性时,将以另外的窗口显示,如下图所示:

如果测试通过,会以绿色对勾表示。否则将会以红色叉好表示。您可以对照测试结果,加以修改。

配置文件列表

凭据配置文件列表

点击配置文件列表的链接,可列出已配置的配置文件。

删除配置文件

添加设备信息配置文件

点击添加设备信息配置文件或新建配置文件可以为通用的设备创建配置文件。

配置文件可以关联到一个设备或一组设备,以便从设备上获取规则和配置信息。

- 输入配置文件名,和配置文件的描述。

- 选择协议 (Telnet 或 SSH)

- 输入设备的信息,与前述的设备信息一样,分主要信息和备用信息。

- 分别填入主要信息和备用信息(可不填)

-

在命令输入框中,输入获取规则使用的命令。

- 点击 保存 按钮,保存所设置的信息。

指派配置文件

点击指派配置文件的链接,可以配置文件关联设备。

- 选择已有的配置文件。

- 如果要从虚拟的防火墙上获取规则/配置信息,可选中'在资源列表中显示虚拟域'

的选项,它将在未指派的设备列表中,列出物理的和虚拟的设备。

- 选择需要指派的设备,将其移动到右边。

- 获取规则

- 合规性报表

防火墙规则/策略/变更的合规性报表

- 点击 保存 将所选的设备与指定的配置文件进行关联。

关联设备与配置文件之后,被关联的设备将显示在设备配置文件列表的明细列表中。

启用 Nipper的步骤

当生成合规性报表时,出现: '不能生成合规性报表 ,原因:不能定位Nipper“, 您需要进行以下步骤启用Nipper

支持的平台:

- Ubuntu 9.1.10

- Fedora 12

- OpenSuSE 11.2

- CentOS 5.5

前提条件:

GNU/Linux【平台需要安装 Qt 4.5。

步骤:

- 从这里下载适合您的平台的Nipper库

- 按照相应操作系统,按照下载的 rpm 或 deb 文件。

- 打开浏览器,在地址栏输入防火墙分析仪的 URL: 'http://<host name>:8500/fw/userConfig.do'

- 其中,有一个选项,用于提供您安装的'Nipper'的路径,如: '/usr/bin/nipper'

- 点击 保存 按钮,保存设置。

执行上述步骤之后,再回到设备信息的页面,重新生成合规性报表,检查是否工作正常。

|