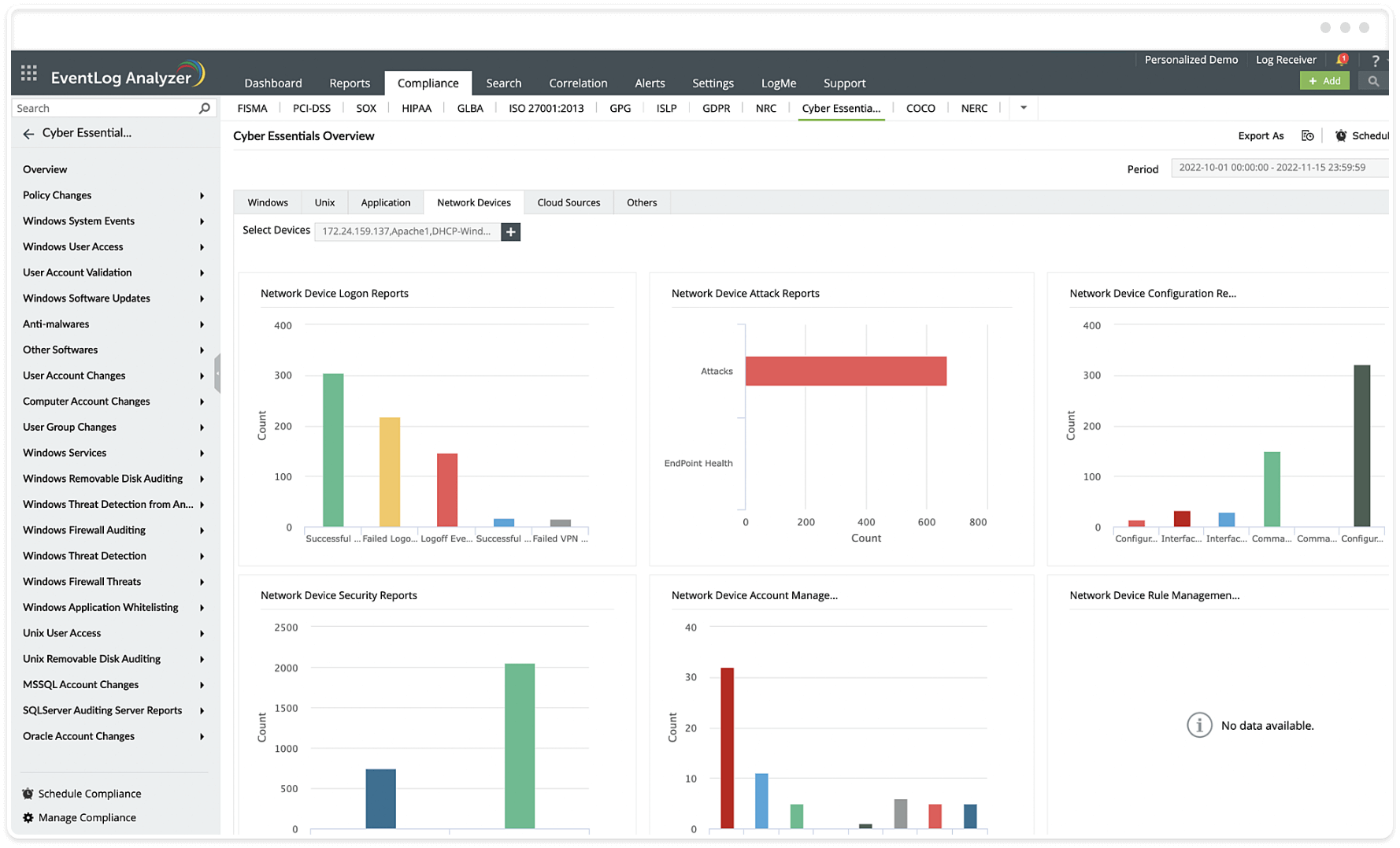

Cyber Essentials合规

EventLog Analyzer受到

10000客户信任

简化合规管理

从整个网络中收集、相关、分析和存档日志,并通过统一的日志数据视图简化日志管理。

实时分析日志,并在发生关键事件时自动触发告警和通知,以及时检测和响应安全事件。

生成详细而准确的合规报表,以在审计和评估期间证明符合Cyber Essentials。

如何简化对Cyber Essentials合规性的遵守

- 帐户锁定监控

- 漏洞评估和补救

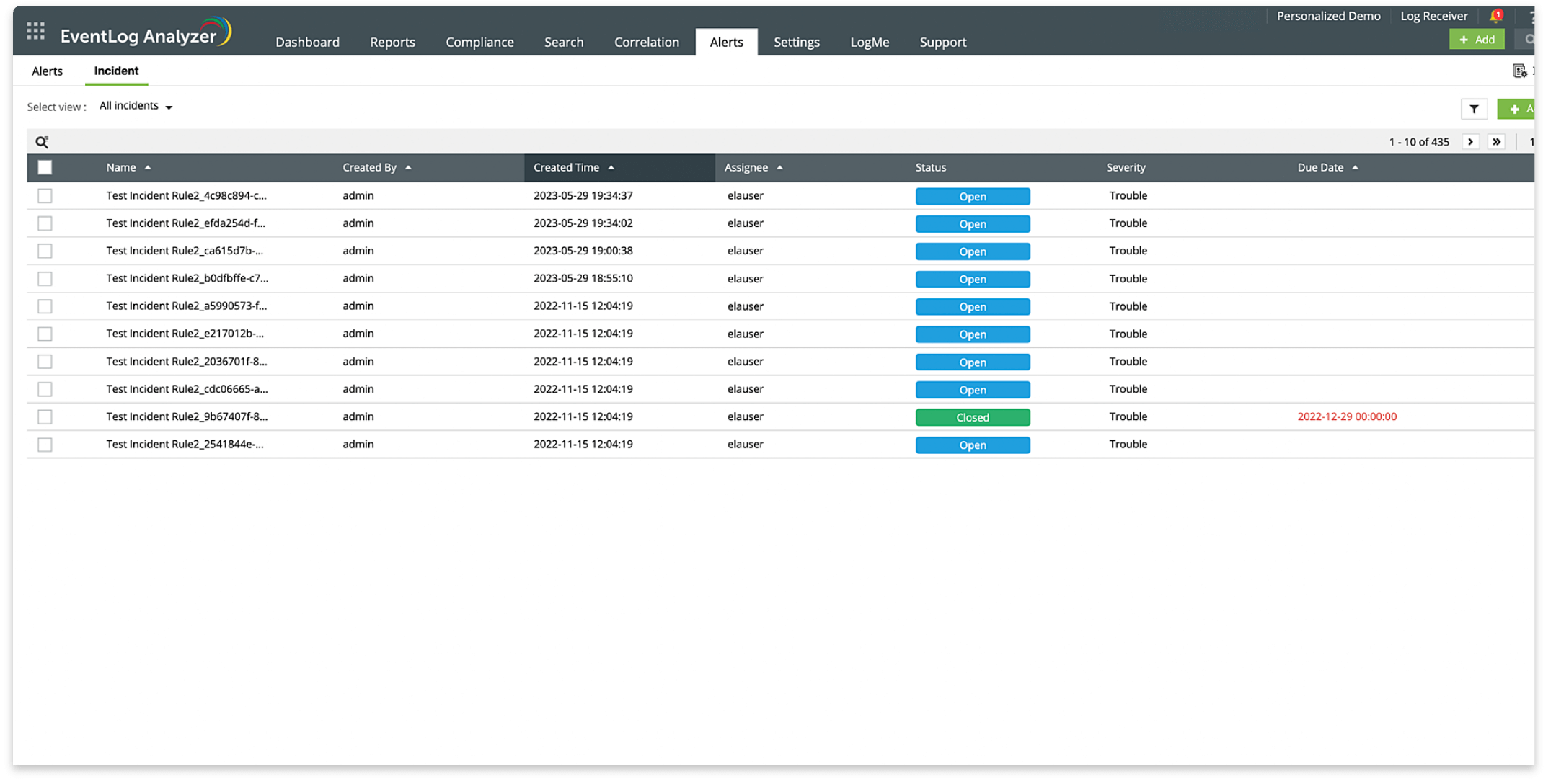

- 事件响应自动化

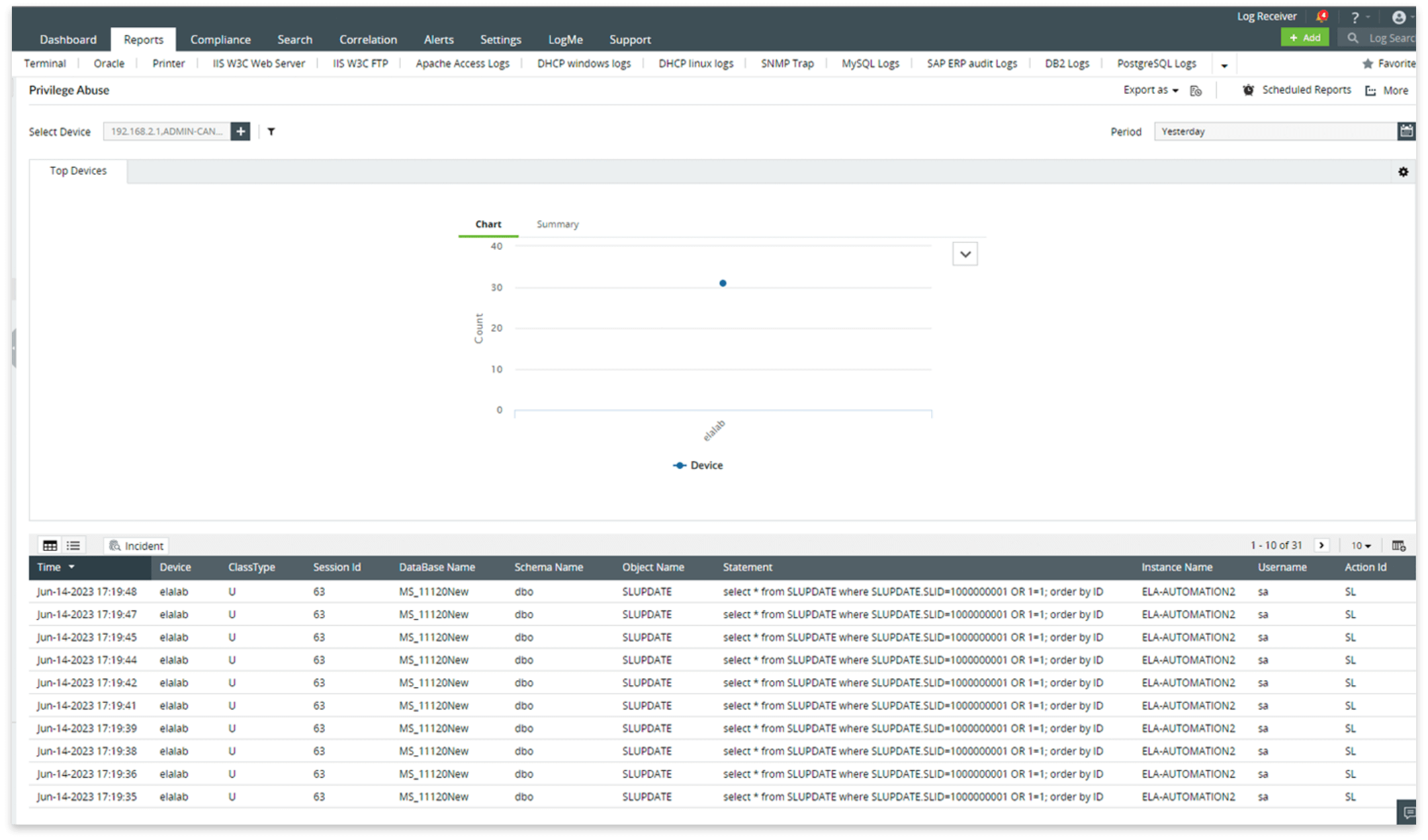

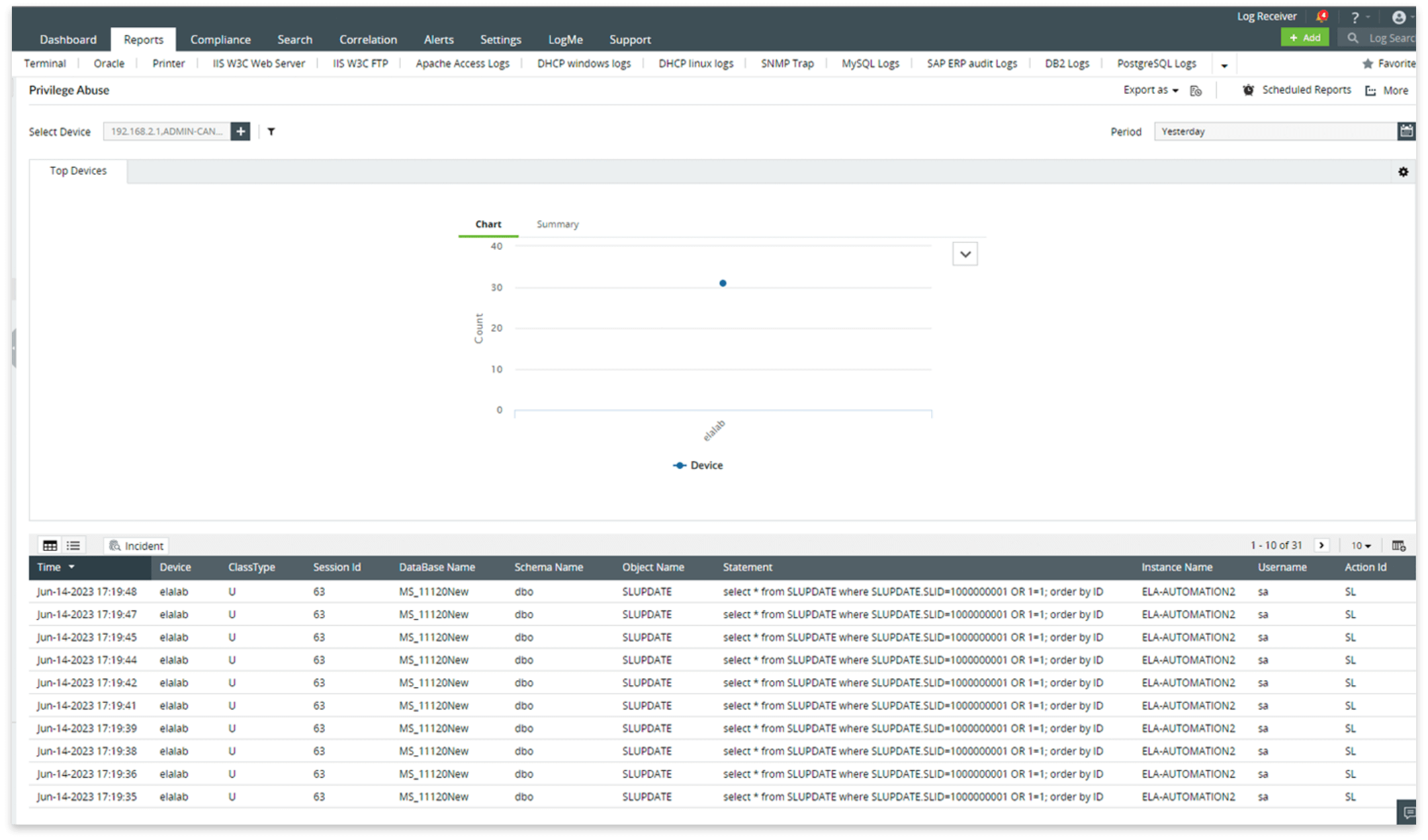

特权用户监控

监控具有更高访问权限的用户执行的活动。通过跟踪和审计特权用户执行的操作,您可以检测和应对特权帐户的滥用,降低数据泄露的风险,并提供遵守各种监管标准的证据,包括对特权用户监控和访问控制的Cyber Essentials要求。

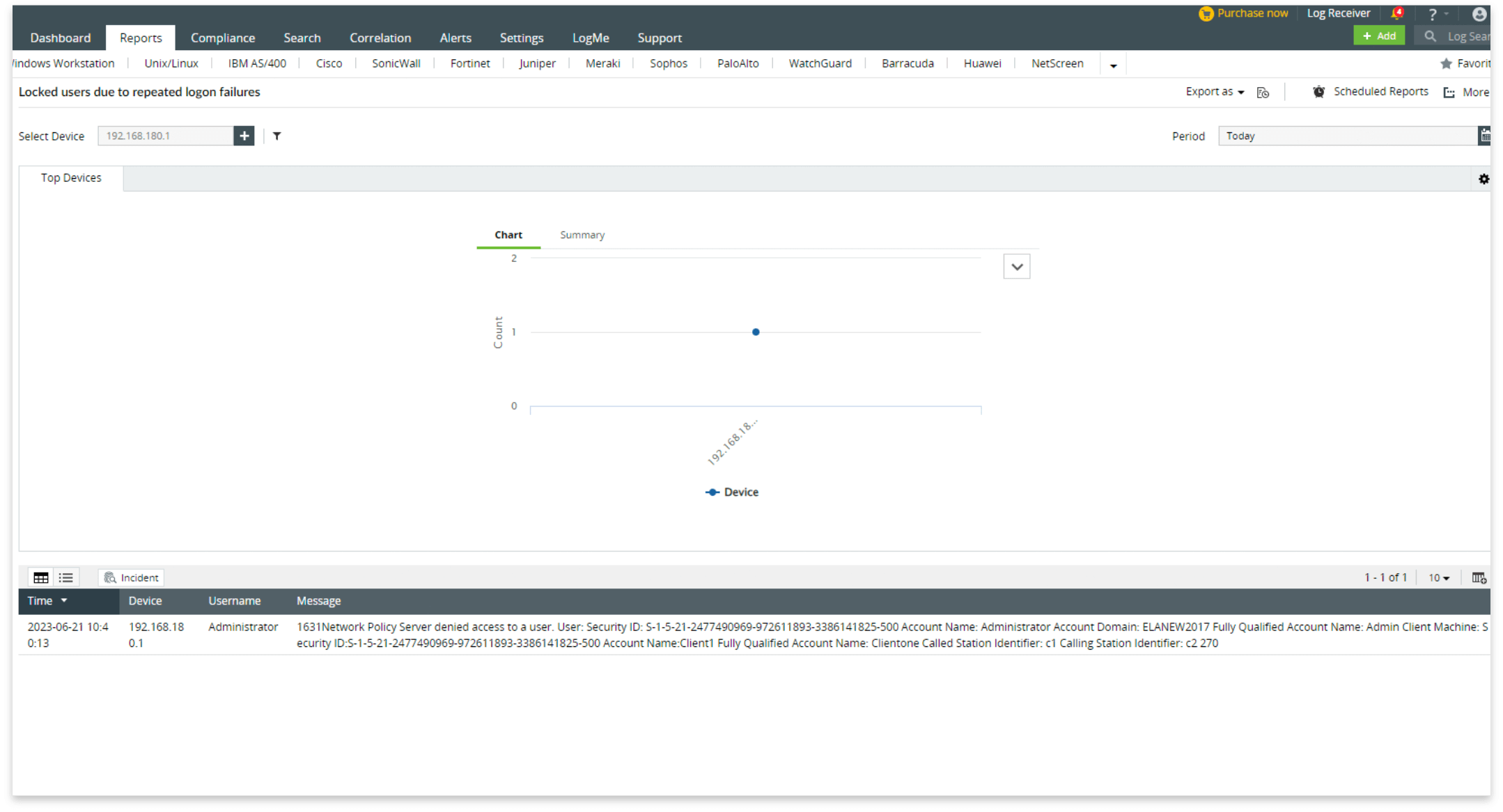

帐户锁定监控

监控和捕获帐户锁定事件,当用户的帐户在多次登录尝试失败后被锁定时会发生。通过跟踪帐户锁定并提供实时告警,EventLog Analyzer帮助您识别潜在的安全威胁,如暴力攻击、帐户泄露、拒绝服务(DoS)或未经授权的访问尝试。此功能监控用户会话,并帮助您解决账户锁定问题,满足Cyber ESSentials要求中第D.2部分关于账户锁定和密码策略管理的规定。

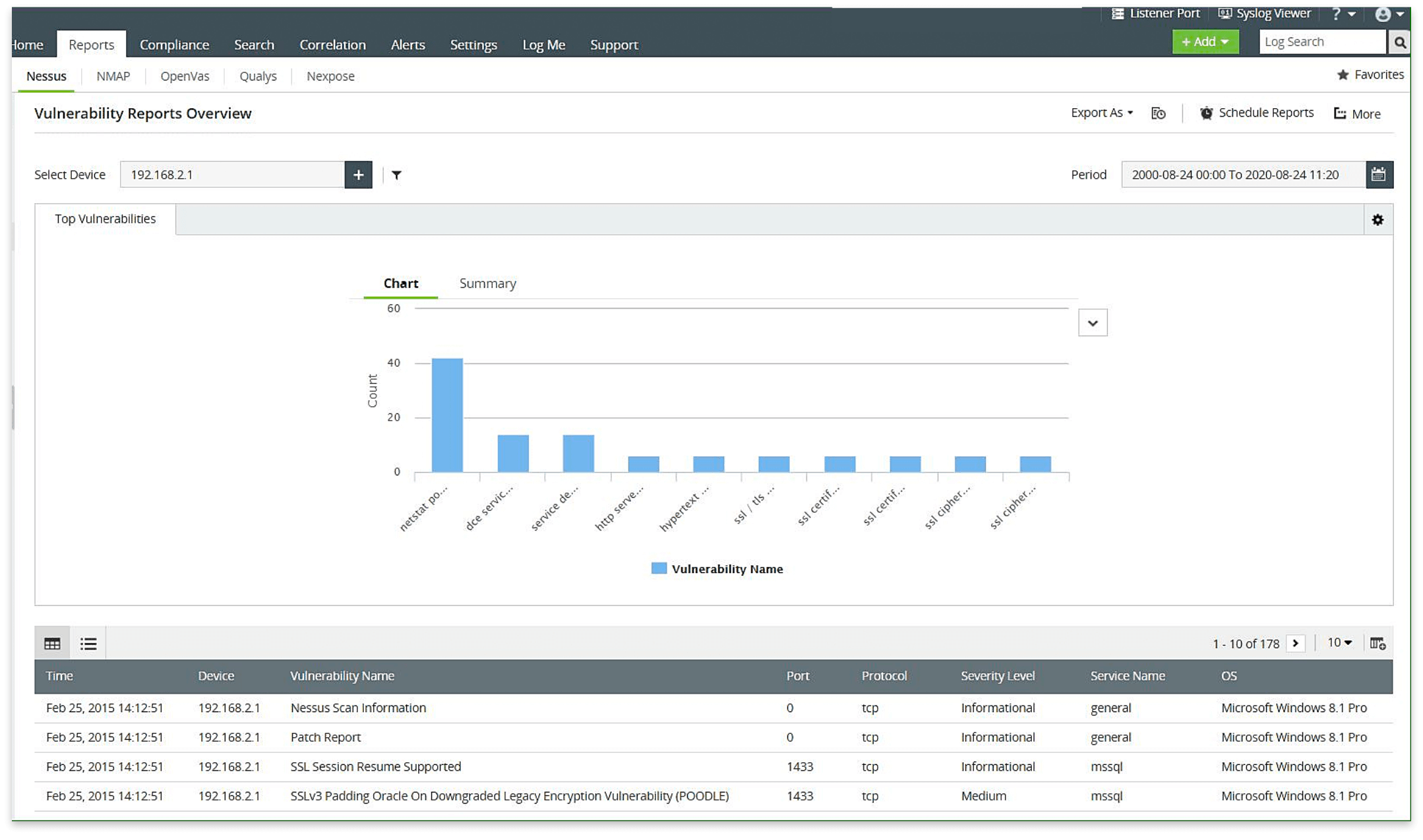

漏洞评估和补救

使用EventLog Analyzer复杂的漏洞评估功能,识别并优先考虑整个网络的安全漏洞。它可以处理来自Nessus、Qualys、OpenVAS和NMAP等漏洞扫描仪的日志数据,并交付可操作的报表以开始补救工作。漏洞扫描仪的数据可以输入到相关引擎中,以发现复杂的攻击模式。

您可以满足D.3节的Cyber Essentials补丁管理要求,以进行漏洞管理和降低风险。借助EventLog Analyzer的综合漏洞评估解决方案,组织可以降低安全风险并保持安全环境。

特权用户监控

监控具有更高访问权限的用户执行的活动。通过跟踪和审计特权用户执行的操作,您可以检测和应对特权帐户的滥用,降低数据泄露的风险,并提供遵守各种监管标准的证据,包括对特权用户监控和访问控制的Cyber Essentials要求。

| Cyber Essentials知识要求 | 要求说明 | EventLog Analyzer报表 |

|---|---|---|

| D.1 边界防火墙和互联网网关 | 组织应该使用正确配置的防火墙(或具有防火墙功能的网络设备)来保护范围内的每个设备。 |

|

| D.2 安全配置 | 应对计算机和网络设备进行适当的配置,以尽量减少固有的漏洞,并确保只有执行其指定任务所需的服务可用。 |

|

| D.3 补丁管理 | 维护计算机和网络设备上使用的软件的最新安全补丁和更新。 |

|

| D.4 用户访问控制 | 授权个人应是唯一被分配用户帐户的人,特别是那些具有特殊访问权限的人,如管理帐户,并应实施有效的管理,以防止滥用此类特权。 |

|

| D.5 恶意软件防护 | 使用恶意软件保护软件对于保护连接到互联网的组织中的计算机是必要的,在这些设备上实施强有力的恶意软件保护措施至关重要。 |

|

EventLog Analyzer还提供了什么?

常见问题解答

什么是Cyber Essentials?

英国政府开发了网络安全认证计划Cyber Essentials,以帮助组织保护自己免受网络威胁,并展示他们对网络安全的奉献精神。