Active Directory服务账户是什么?

可以把服务账户理解为一种专为程序而非人类设计的特殊登录账户。当你用自己的用户名和密码登录电脑时,使用的是个人用户账户。但如果某个应用程序需要在后台自动运行,这时就需要用到服务账户了。

与个人账户不同,服务账户无法浏览网页或查看邮件,而是通过加密密钥来实现安全身份验证。

举个例子:你可以手动用自己的登录账户将文件上传至云存储,但如果有一个备份程序需要在每天凌晨2点自动完成同样的上传操作,它就需要依靠服务账户来执行这项任务。

如何在 Active Directory 中创建服务账户?

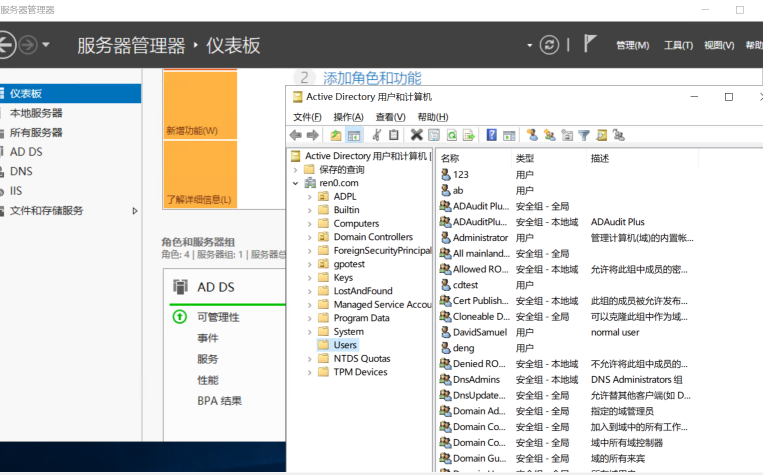

步骤1:打开 Active Directory 用户和计算机控制台

进入“服务器管理器”,找到“工具”选项,打开Active Directory 用户和计算机(ADUC)。

步骤2:确定账户的存放位置

在 ADUC 控制台中,找到并选择用于存放该账户的组织单元(OU)。

实用技巧:建议专门创建一个组织单元来存放所有服务账户。这样既能让服务账户的管理更有条理,也便于后续为其统一应用策略。

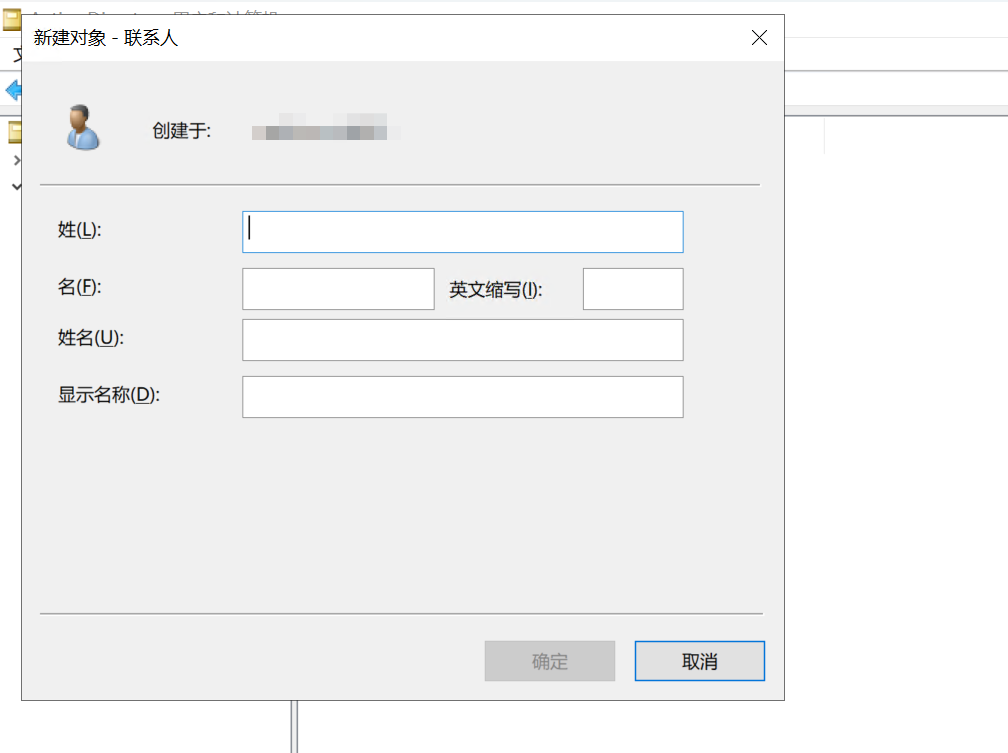

步骤3:新建用户

右键点击选中的组织单元,选择新建 > 用户。

步骤4:填写账户详细信息

这一步需要为服务账户设置身份信息:

- 名字:建议使用清晰易懂的名称,例如“服务账户”或应用程序名(如“备份”)。

- 姓氏:填写该服务的具体用途,例如“用于SQL服务”或“用于计划任务”。

- 用户登录名:这是账户的核心标识,建议设置为具有明确含义的名称,例如 svc_SQL 或 backup_agent。

- 从下拉菜单中选择正确的用户主体名称(UPN)后缀,点击“下一步”。

步骤5:设置强密码

接下来设置账户密码,并配置关键选项:

- 1.设置一个符合企业安全策略的高强度复杂密码。

- 2.取消勾选用户下次登录时必须更改密码。因为服务账户无法通过交互式登录的方式修改密码。

- 3.勾选密码永不过期。这可以避免因密码过期导致计划任务或服务运行失败。

- 4.点击“下一步”,核对账户信息摘要无误后,点击“完成”,即可完成账户创建。

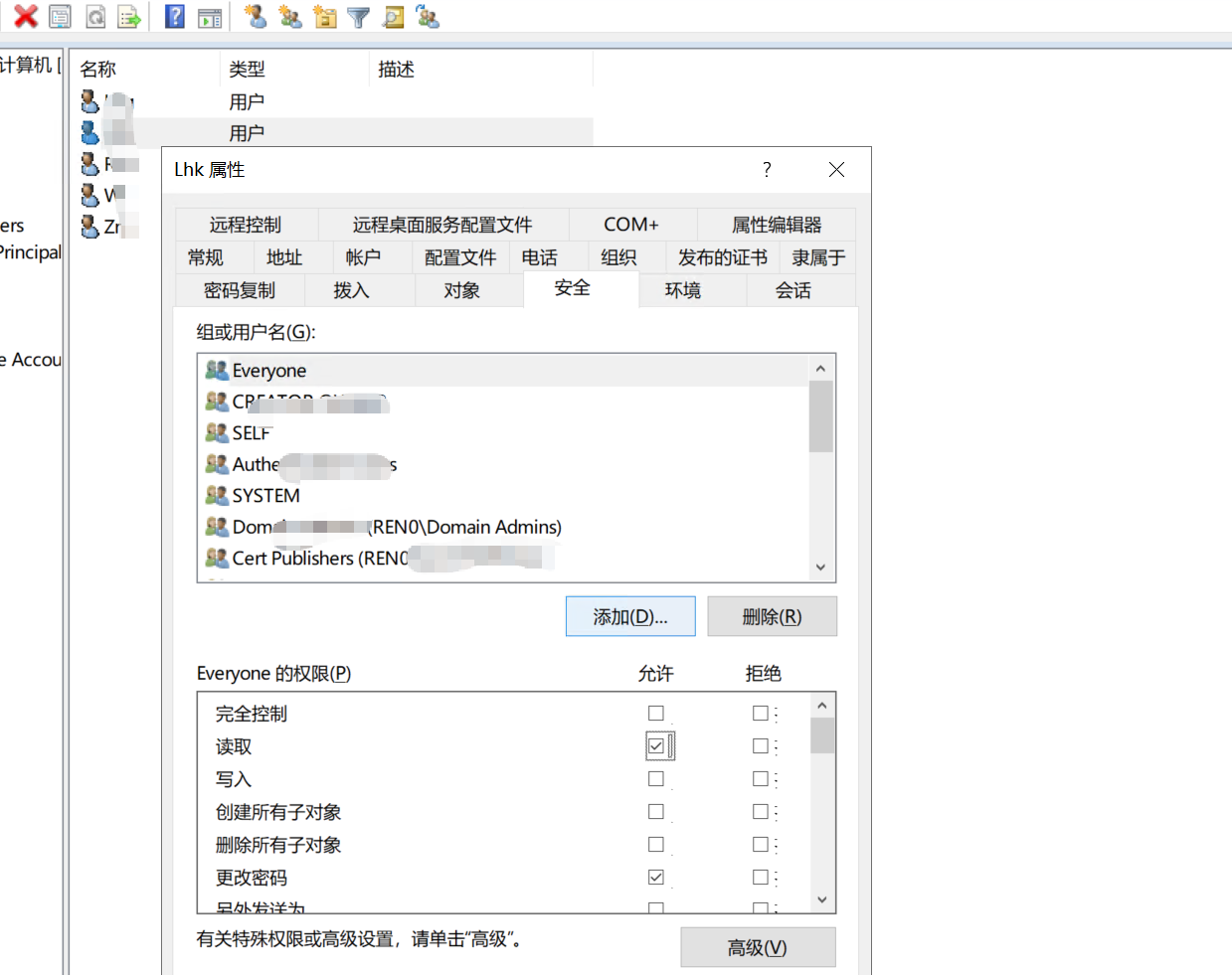

步骤6:分配必要的权限

- 1.将服务账户添加至所需的安全组。

- 2.为账户授予访问指定文件或应用程序的权限。

- 3.请牢记一条黄金法则:只授予账户完成任务所必需的最小权限,切勿过度授权。

如何在 Active Directory 中查找服务账户?

在 Active Directory 中,服务账户没有统一的专属类型,因此需要通过其属性和行为特征来识别。以下是从简单到高级的几种高效查找方法:

- 查找托管服务账户(MSA 或 gMSA) 示例命令:Get-ADServiceAccount -Filter *

- 查找包含服务主体名称(SPN)的账户 示例命令:在安装了 ActiveDirectory PowerShell 模块的计算机上运行 Get-ADUser -Filter {ServicePrincipalName -like *} -Properties ServicePrincipalName | Select Name,SamAccountName,ServicePrincipalName

- 查找“密码永不过期”或长期未使用/被遗忘的账户 示例命令:Get-ADUser -Filter {PasswordNeverExpires -eq $true} -Properties PasswordNeverExpires,LastLogonDate | Select Name,SamAccountName,PasswordNeverExpires,LastLogonDate

- 通过账户描述和命名规范搜索

- 与终端设备信息关联排查

- 使用 Defender for Identity 或 AD 安全工具

服务账户与用户账户的区别

服务账户专为运行应用程序或自动化任务而设计,用户账户则供人类进行交互式登录使用。两者的核心区别如下表所示:

Active Directory 中的服务账户类型

- 普通用户账户——传统方案

目前仍有大量企业将普通用户账户当作服务账户使用。这种方式虽然可行,但就像“用锤子拧螺丝”一样不合时宜。运维人员需要手动重置密码、处理权限蔓延问题,还很难追踪这类账户的具体用途。 - 独立托管服务账户(sMSA)——进阶方案

微软在 Windows Server 2008 R2 版本中推出了独立托管服务账户。它能够自动管理密码变更,非常适用于单服务器场景。如果你的 IIS 或 SQL Server 部署在单台服务器上,使用 sMSA 可以大幅简化运维工作。 - 组托管服务账户(gMSA)——当前最佳实践方案

组托管服务账户随 Windows Server 2012 版本一同发布,解决了传统服务账户的大部分痛点问题。它非常适合集群服务或跨多台服务器部署的应用程序。Active Directory 会自动处理其密码轮换工作,从此你再也不用在凌晨3点接到服务故障的报修电话。 - 虚拟账户——轻量级本地方案

虚拟账户仅存在于单台计算机中,依托计算机自身的凭据完成身份验证。它适合那些不需要访问网络资源的服务,但无法用于需要与其他系统交互的企业级应用程序。

ADManager Plus 如何实现批量创建账户、精细化权限管理?

ADManager Plus 是卓豪的一款高效便捷的 Active Directory 专业管理工具,聚焦企业 AD 运维核心需求,通过批量操作、精细化权限管控与直观可视化呈现,大幅简化账户管理流程、降低安全风险,提升 IT 运维效率,完美适配多域环境下的账户全生命周期管理需求。

批量创建删除用户:

支持多域环境下批量创建、删除用户(含服务账户),新员工入职建号或清理闲置账户均可一键完成,无需切换工具。可导入用户信息模板快速生成账户,自动适配企业安全策略,确保账户符合权限与密码规范,显著节省运维时间、规避操作失误。

精细化权限管理:

遵循最小权限原则,提供精细化管控与智能委派能力。可批量调整用户(含服务账户)权限、增减安全组成员,定期生成审计报表识别冗余权限。为服务台分配 “刚好够用” 的运维权限,平衡工作效率与系统安全,轻松满足合规审计要求。

数据可视化:

以直观图表呈现 AD 核心数据,涵盖用户(含服务账户)分布、权限关系、活动日志等。通过可视化仪表盘可快速掌握账户状态、权限分配及异常轨迹,支持生成可视化审计报表,方便管理员决策与向审计人员呈现,降低数据解读门槛。

掌握了AD服务账户的基础定义、创建与查找方法后,更关键的是做好账户的安全防护与高效管理——不当配置的服务账户可能成为攻击者的“突破口”。下一篇我们将聚焦服务账户的安全漏洞、管理最佳实践及专业工具应用,助力企业筑牢IT安全防线。

常见问题(FAQs)

- ADManager Plus 有哪些类型的报表?

有超过 100 个不同的报表,按照用户、计算机、组、NTFS、适应性、Exchange 和安全进行分组。

- ADManager Plus 支持什么操作系统?

支持 Windows Server 2019、Windows Server 2016、Windows Server 2012 R2、Windows Server 2012、Windows Server 2008、Windows 10、Windows 8.1、Windows 8、Windows 7 等。

- ADManager Plus 的批量操作支持哪些 AD 对象?是否可自动化执行?

支持用户、计算机、组、OU 等核心 AD 对象的批量创建、修改、禁用 / 删除;可通过 “自动化工作流” 设置触发条件(如员工入职 / 离职),自动执行对应 AD 操作,减少手动干预。