Active Directory 权限管理

活动目录权限,往往看似复杂,实则有章可循。作为IT管理员,如果你正困惑于“谁能访问哪些资源”“权限如何在组织单位(OU)间流转”“怎样让权限保持整洁、可预测”,其实很多同行都有同样的困扰。 活动目录权限是身份与访问管理(IAM)的核心所在,其配置的合理性,不仅直接关系到企业网络安全,更会影响日常IT运维的效率。

下面将以清晰、简单的方式,讲解权限的工作原理、安全组的作用、继承如何影响访问,以及如何通过 活动目录 委派在保持控制力的同时授予权限。

一、什么是活动目录权限?

活动目录中的每个对象都附带一套规则,用于决定谁可以读取、修改、删除或控制该对象,这套规则被称为访问控制列表(ACL)。

访问控制列表内部包含多个条目,称为访问控制项。每个“访问控制项 ”会说明:

权限适用于谁(用户或组)

该用户或组被允许或禁止执行什么操作

例如:

服务台组可以重置用户密码

桌面运维团队可以将计算机加入域

人力资源管理员只能修改与人力资源相关的用户。

每个活动目录对象在允许执行操作前,都会先检查其访问控制列表。理解这一点,活动目录 权限就会变得清晰。

二、为什么要用安全组来获取AD权限?

很多新手管理员会直接把权限分配给用户账号,因为这样最快。但随着人员调岗或离职,这些权限会迅速变得难以管理。用户会变化,而组是稳定的,因此 活动目录 的设计理念是基于组的访问控制。 管理员只需把权限授予组,再把用户加入组,访问就会自动保持一致,无需逐个对象排查。

要实现这一点,需要使用安全组(分发组不具备访问控制能力)。活动目录 提供三种安全组作用域,每种在权限设计中承担不同角色:

全局组:收集同一域中的用户,例如财务团队、HR 团队

域本地组:为资源分配权限,例如 HR_Folder_Readers、Workstation_Admins

通用组:适用于多域或多站点环境 多数规范的 活动目录 环境遵循 分层组授权模型

模型: 用户 → 全局组 → 域本地组 → 资源权限 这种方式使活动目录安全组权限具有可预测性、可扩展性,并且易于审计。

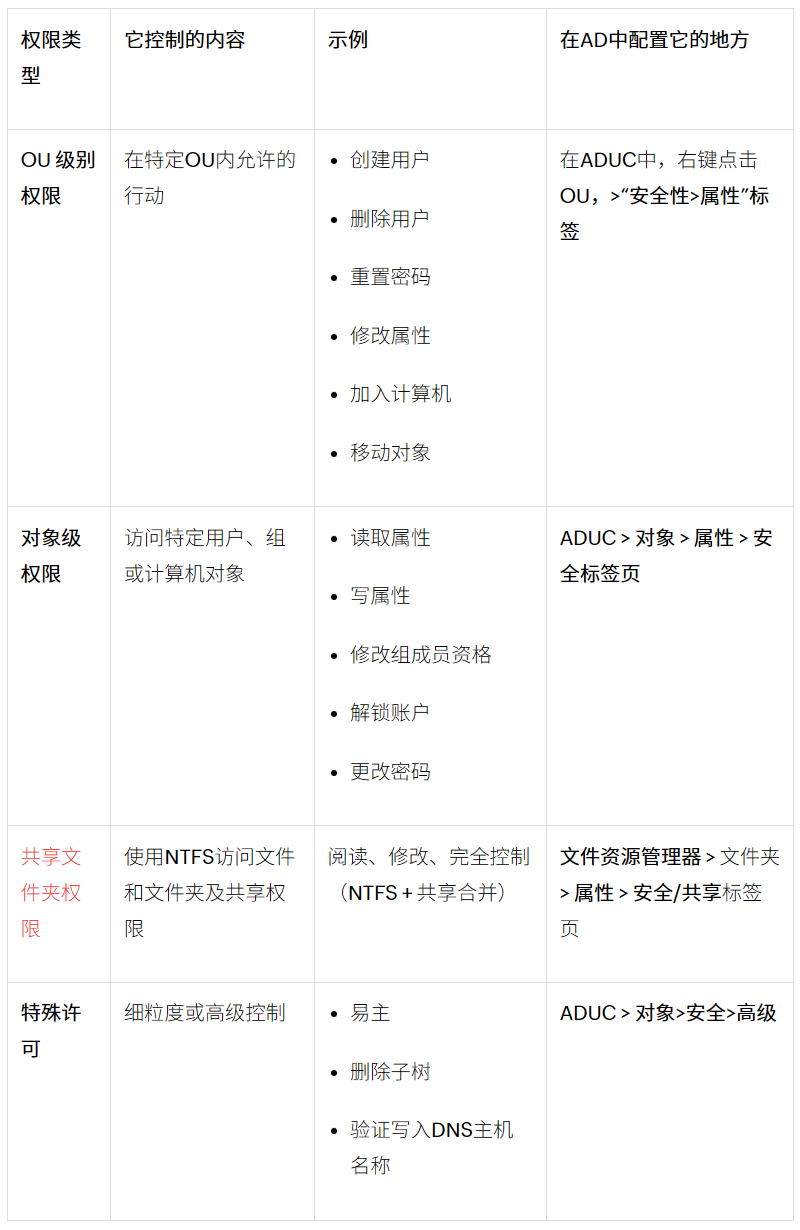

三、活动目录中的权限类型

四、AD权限 vs AD用户权限

每个管理员在处理访问权限前还需要弄清楚一个区别:权限和用户权限的区别。许多排查问题源于这两个概念的混合,因此从一开始就将它们分开会很有帮助。

权限控制对 AD 对象的权限。用户权限控制在设备或域上可以做什么。

用户权利的例子包括:

本地登录

关闭系统

将工作站连接到该域

以服务身份登录

权限在 ADUC 中对象的安全标签下查看,而用户权限则在组策略(计算机配置> Windows 设置>安全设置>本地策略>用户权限分配)中进行配置和审查。

五、权限如何在AD中继承

AD 中的权限并非孤立的。它们从父 OU 向向子 OU 及其内部的对象。这称为继承。当为顶层OU分配权限时,所有嵌套的OU和对象都会自动获得这些权限,除非有东西阻止了这个流程。

这就是为什么用户有时会拥有你从未明确赋予的访问权限。理解这一点有助于防止访问权蔓延,甚至降低无意中权限升级的可能性。

如果想阻止继承权限,可以禁用对象的继承。可以通过打开对象的属性,选择高级选项卡>安全标签,并选择禁用继承来实现。这样做后,可以把继承的权限转换成显式权限,或者完全移除。

禁用继承应谨慎使用,因为它会在结构中产生异常,但当需要严格控制敏感账户或组织对象时,继承非常有用。

如何在 AD 中管理权限

可使用以下工具:

- 用户和计算机管理工具(ADUC)

-PowerShell

- ADManager Plus

- ADAC

- 组策略管理控制台(GPMC)

- 权限命令工具

如何在ADUC中查看和编辑权限

开放Active Directory 用户与计算机(ADUC)。

从顶部菜单选择“查看”。

启用高级功能。

右键点击你想检查的对象,然后选择属性。

去安全标签查看权限。

点击添加,选择你想分配权限的用户或组。

选择所需的权限(例如,读取、写入、重置密码、创建计算机对象)。

如果你需要细致或特殊权限,请点击高级。

点击应用,然后选择确定来保存更改。

如何使用PowerShell查看或更新权限

PowerShell 为你提供了大规模的可视化和控制。它在管理多个组织单元、设置一致权限或自动化日常任务时很有帮助。

查看权限:

(Get-ACL “AD:OU=Sales,DC=contoso,DC=com”).交通

授权:

$OU = “OU=Workstations,DC=example,DC=com”

$User = “example\UserA”

$acl = Get-ACL “AD:$OU”

$rule = New-Object System.DirectoryServices.ActiveDirectoryAccessRule

' (New-Object System.Security.Principal.NTAccount($User),

“CreateChild, WriteProperty”,

“Allow”,

[GUID]“bf967a86-0de6-11d0-a285-00aa003049e2”)$acl

如何在ADAC中管理权限

开放的Active Directory管理中心(ADAC)。

导航到目标容器或物体。

右键点击对象,选择属性。

如果安全标签不可见,请滚动到底部,点击“查看高级功能”。

进入高级>安全标签。

选择添加,选择用户或组,分配权限。

保存更改,并可选择对子对象应用继承。

点击确定>申请>确定。

如何使用组策略管理控制台(GPMC)分配安全权限

这种方法对文件夹访问以及通过策略设置注册表/安全设置非常有用。

开放组策略管理控制台(GPMC)。

右键点击目标域名或OU。

选择在此域创建GPO,并链接此处......

打开GPO的计算机配置或用户配置>。

进入 Windows 设置>策略>安全设置。

使用文件系统分配文件夹ACL,使用注册表配置特定的注册表ACL。

定义所需权限,点击确定保存。

在客户端机器上,运行 gpupdate /force 或等待策略刷新。

如何使用 Ical 分配权限

以管理员身份打开命令提示符并执行以下命令:

icacls “C:\Path\To\Folder” /grant Domain\Group:(R)

icacls “C:\Path\To\Folder” /grant Domain\Group:(M)

icacls “C:\Path\To\Folder” /grant Domain\Group:(OI)(CI)(M)

icacls “C:\Path\To\Folder” /save C:\backup_acl.txt /t

icacls “C:\” /restore C:\backup_acl.txt

六、管理 AD 权限的最佳实践

保持 Active Directory 权限规范、安全,关键在于养成以下核心管理习惯。这些做法能避免权限混乱、降低访问风险,并让目录在不断扩展时依然易于管理。

1.按需委派,最小权限授权只授予团队完成工作所需的精确权限,例如重置密码、加入计算机等,不随意赋予完整管理员权限。

2.使用用户组分配共享文件夹权限将 NTFS 权限和共享权限授予域本地组,再将全局组加入为成员。避免直接对个人用户授予文件夹权限。

3.保护特权组定期审查域管理员、企业管理员等高权限组的成员,仅在确有必要时添加用户。

4.定期审计用户访问权限通过定期检查,及时发现继承权限、嵌套组、闲置账户及拒绝权限,避免这些问题导致排障困难。

5.避免直接给个人账户授权统一通过用户组分配访问权限。直接授权容易遗漏,且难以审计追溯。

6.使用模板进行用户开户通过预设模板,创建权限、组成员关系统一规范的账户,保证一致性。

7.监控权限累积(权限蠕变)检查用户因岗位变动、嵌套组等原因,是否保留了不再需要的权限。

8.跟踪权限变更重点监控特权组成员、文件夹访问权限、权限继承、OU 级权限的变更。

9.尽可能实现 AD 自动化管理通过自动化完成账户开通、离职销户、定期权限审查、清理无效权限等工作。

10.遵循合规要求开展权限审查NIST CSF、SOX、HIPAA、GDPR 等标准都要求组织定期审核敏感数据的访问人员及访问理由。保持 AD 权限结构化、可文档化,能加快审计流程,降低合规违规风险。

七、使用 ADManager Plus 简化活动目录权限管理

ADManager Plus 提供简化的活动目录权限管理解决方案,可有效保持活动目录权限的整洁性,重点强化权限的结构化管理与可见性。通过统一管理控制台,管理员无需在用户和计算机管理工具、自动化命令行、文件服务器与Excel之间频繁切换,大幅提升管理效率。

其组模板管理功能,可确保用户组在命名规范、范围设定及默认成员配置上保持统一,从根源上避免权限无序扩散。针对用户入职与离职场景,系统能自动完成组成员分配、账户属性设置、组织单位(OU)归属及限制策略配置,实现标准化的账户全生命周期管理。

权限报表方面,ADManager Plus 内置超过200种专业报告,全面覆盖嵌套组分析、用户登录活动、合规审计等核心场景。借助基于角色的委派功能,管理员无需授予域管理员权限,即可对指定组织单位(OU)或用户进行管理,且所有委派操作均可实现全程审计、有据可查。

为保障权限定期审查落地,系统会自动向对应经理发送权限审批请求,并完整记录所有权限撤销操作。活动目录自动化功能结合审批工作流与自动化任务,可有效防止权限漂移,确保组织权限始终符合合规要求。

当组织架构发生变更时,系统的编排功能会自动删除用户原有无效权限、分配新岗位所需权限,既能有效降低权限暴露风险,也能快速识别特权账户与异常权限。同时,系统还支持文件权限全流程管理,包括有效权限报告生成、批量权限修改、文件夹权限克隆及权限撤销等功能,助力企业轻松满足文件服务器审计与合规要求。

常见问题(FAQs)

- 完全控制权限与修改权限有何区别?

完全控制权限包含修改权限的所有权限,同时额外增加两项权限:用户可修改权限(即编辑访问控制列表ACL),以及获取文件或文件夹的所有权。 修改权限涵盖日常操作所需权限,包括读取、写入、删除和运行文件,但不允许修改权限本身或所有权。 因此,修改权限对普通用户更安全,而完全控制权限应仅授予管理员,以降低安全暴露风险。 示例:若团队成员需更新共享项目文件夹中的文档,分配修改权限即可——他们可打开、编辑、保存和删除文件。但如果授予其完全控制权限,他们还能修改其他用户的访问权限,甚至将自己设为文件夹所有者,进而锁定其他用户的访问权限。

- 如何恢复活动目录(AD)默认权限?

使用PowerShell重置权限时,通常需从对象的架构定义中提取默认自由访问控制列表(DACL),再将其重新应用到用户、组或计算机账户。 基于Reset-ADPermission或类似逻辑编写的脚本,会获取架构的默认安全描述符定义语言(SDDL)字符串,然后通过Set-Acl或ActiveDirectory模块命令重新应用该字符串。 此操作可恢复对象的原始权限,必要时还能将所有权重置为域管理员。 依赖脚本比手动修复更安全,可确保对多个对象进行一致、准确的权限重置。

- 如何处理跨域权限?

采用AGDLP策略即可:在每个域内创建基于角色的全局组,将这些全局组加入资源域中的域本地组,然后向该域本地组分配权限。 这种配置可让不同域的用户安全访问共享文件夹或其他资源,无需暴露个人账户。 若某资源需要同时开放读取和写入权限,可针对每种权限级别创建单独的全局组,再将其嵌套到对应的域本地组中。