云应用的OAuth和OIDC单点登录

OpenID Connect(OIDC)是建立在OAuth 2.0之上的身份验证层,OAuth 2.0是一种授权框架。OIDC是一种常见的身份验证协议,由身份提供者(IdP)用于验证访问第三方服务提供商(SP)的用户,而无需让他们在其他地方重新分享他们的登录信息。

OAuth是一种授权协议,提供了让应用程序访问其他第三方应用程序资源的机制,也可以用于验证用户。通过简单的配置步骤,ADSelfService Plus支持对所有启用OAuth和OIDC的云应用进行单点登录。

OAuth和OIDC协议的工作原理是什么?

由于OIDC是建立在OAuth 2.0之上的身份验证层,因此这两种协议在功能上非常相似,只是在代码流程的末尾有轻微的差异。

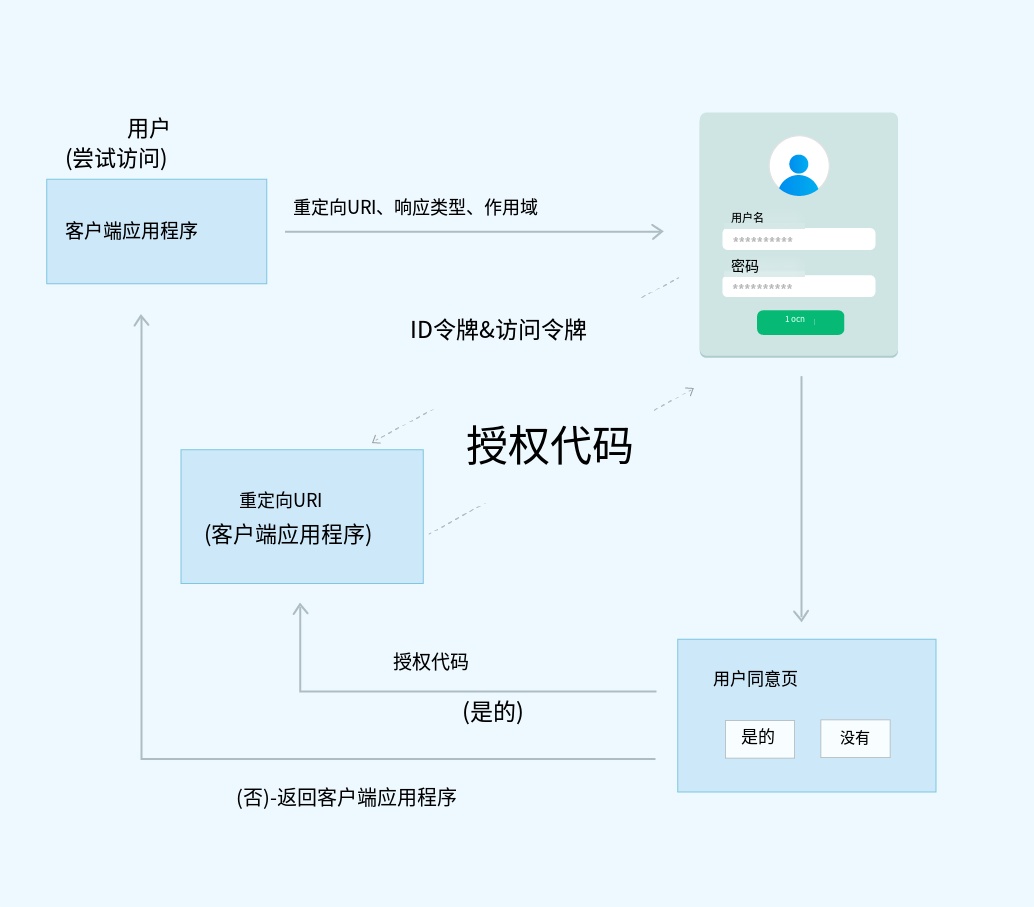

在OIDC中,当用户想要访问应用程序或SP时,首先将用户带到IdP的登录页面进行身份验证,并传递某些参数,如重定向URI、响应类型和范围。用户成功通过IdP验证其身份后,将被重定向回应用程序。

同时,在服务器的安全后通道上,IdP将授权代码传递给SP,然后SP将其用于交换访问令牌和ID令牌。ID令牌帮助SP理解刚刚登录的用户的身份。如果客户端应用程序需要访问用户的更多详细信息,例如其个人资料图片,那么将使用访问令牌。

下面的流程图更好地解释了OIDC的SP启动的单点登录流程。

OAuth 2.0授权代码流与上面提到的OIDC代码流完全相同。但是,在最后一步中,SP从IdP通过后通道接收访问令牌和刷新令牌,而不是ID令牌。刷新令牌用于在令牌到期后获取新的访问令牌,而无需用户再次与IdP进行身份验证。

使用ADSelfService Plus进行OAuth和OIDC单点登录

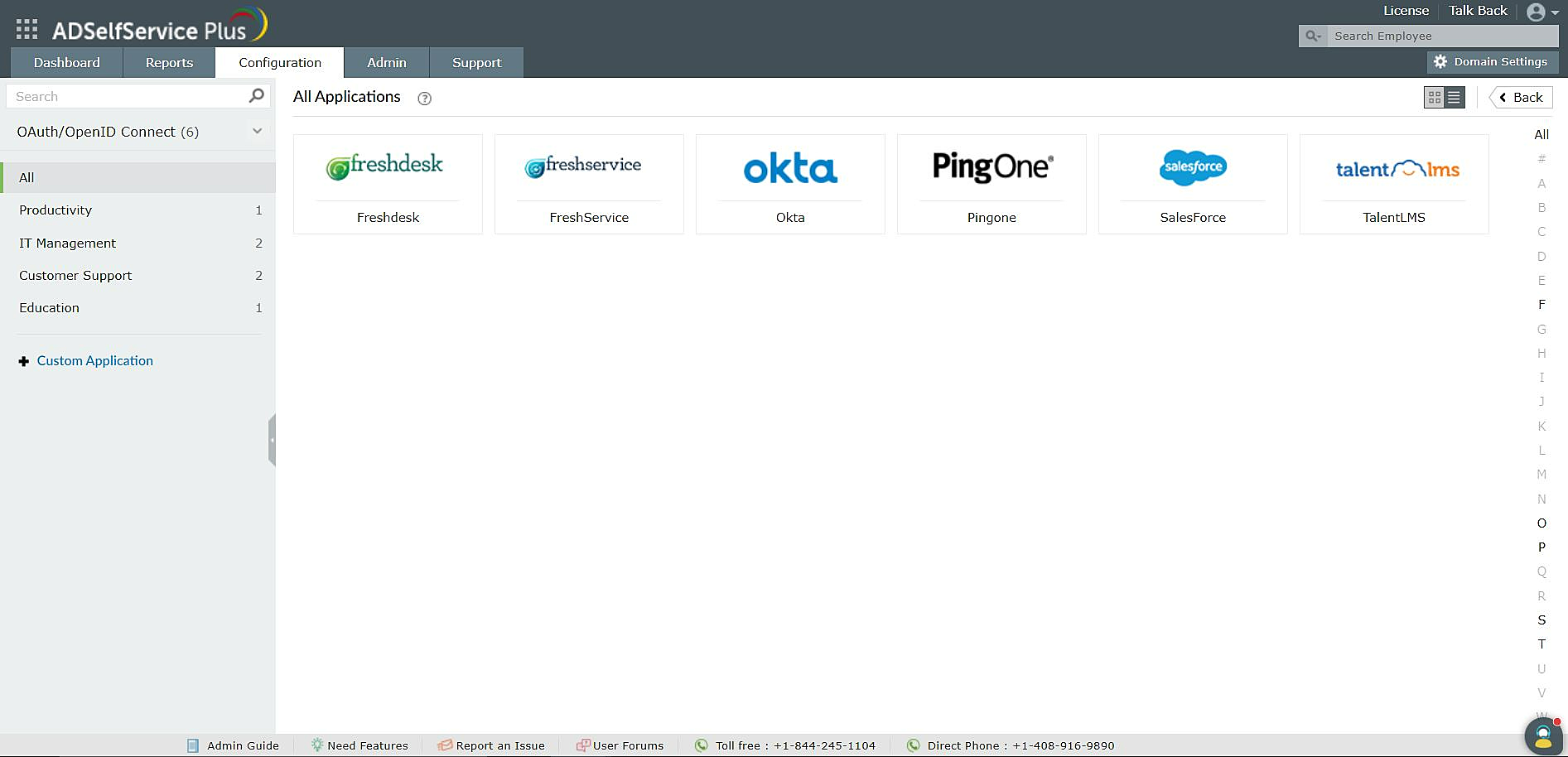

ADSelfService Plus提供了一系列常用的OAuth和OIDC应用程序,这些应用程序已经进行了预集成,以便轻松配置单点登录。管理员还可以添加任何自定义的OAuth或OIDC启用的应用程序,然后用户可以使用单点登录访问这些应用程序。它为管理员提供了精细的策略,以轻松配置用户对应用程序的访问权限。为自定义和预集成的应用程序都提供了配置IdP详细信息的选项,如授权端点URL、令牌端点URL和用户端点URL。

用户可以使用ADSelfService Plus的OAuth和OIDC单点登录的两种方式登录应用程序或服务,如下所述:

IdP启动的单点登录流程

- 使用IdP启动的单点登录,用户首先进行身份验证并登录到ADSelfService Plus,这是IdP。

- 登录后,用户从ADSelfService Plus的应用程序目录中单击所需的应用程序。

- 相应的应用程序将在新标签页中打开,并且用户将自动登录,无需再次进行身份验证。

SP启动的单点登录流程

- 使用SP启动的单点登录,用户最初尝试访问所需的应用程序,访问应用程序的登录页面。

- 然后,用户将被重定向到ADSelfService Plus,并按管理员配置的方式呈现身份验证因素。

- 在ADSelfService Plus中成功进行身份验证后,用户将被带回应用程序并被授予访问权限。

一个用户友好的控制台,可轻松配置单点登录

配置预集成应用程序

方便分类

从已为方便起见进行分类的一系列预集成应用程序中进行选择。

1. 方便分类: 从已为方便起见进行分类的一系列预集成应用程序中进行选择。

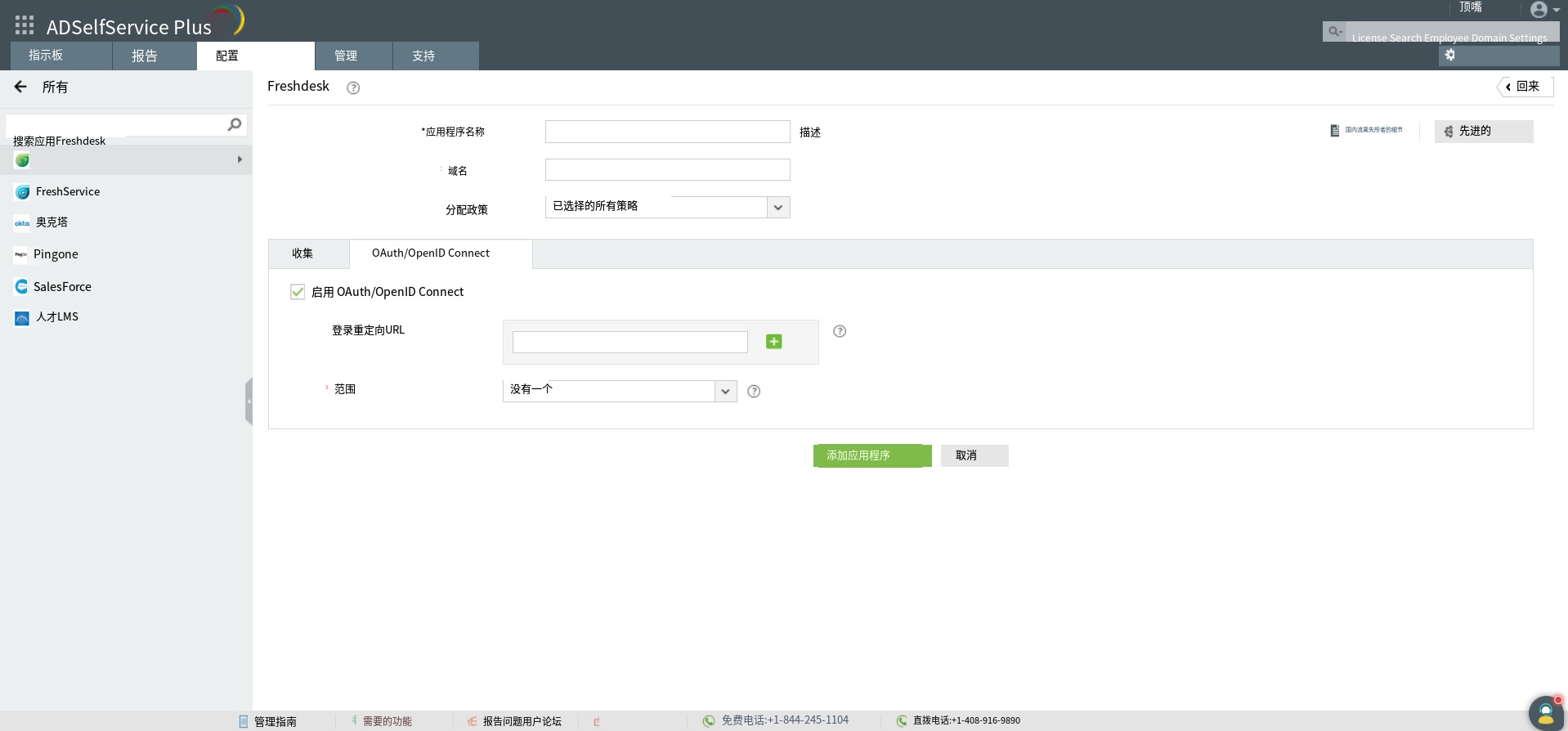

配置高级IdP详细信息

深入配置

通过点击此按钮配置高级IdP详细信息,如授权端点URL、令牌端点URL和用户端点URL。

1. 深入配置: 通过点击此按钮配置高级IdP详细信息,如授权端点URL、令牌端点URL和用户端点URL。

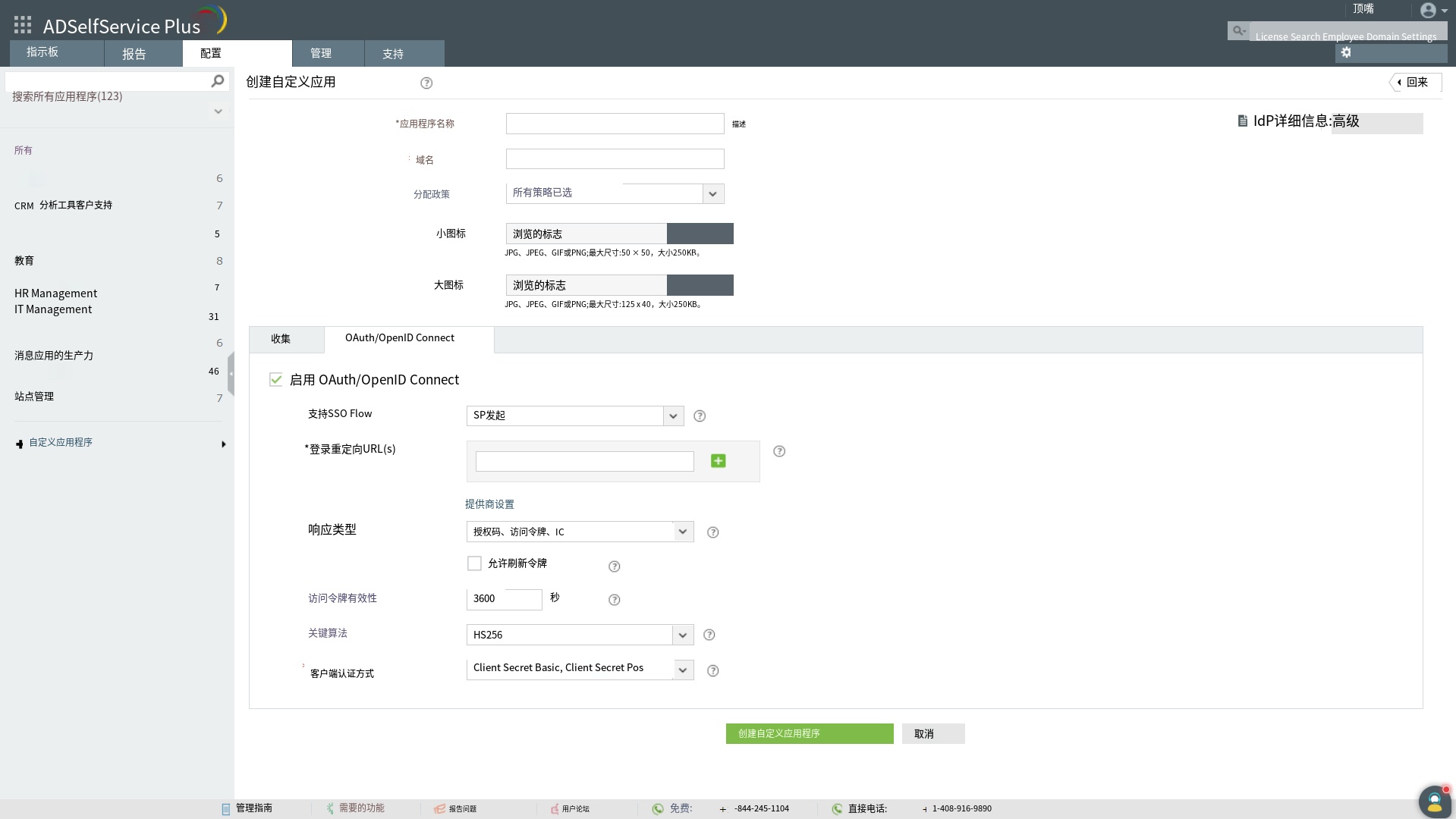

配置自定义应用程序

基于策略的访问

使用精细的ADSelfService Plus策略配置哪些用户可以访问哪些应用程序。

1. 基于策略的访问: 使用精细的ADSelfService Plus策略配置哪些用户可以访问哪些应用程序。

在ADSelfService Plus中使用OAuth和OIDC SSO的好处

- 支持任何OAuth/OIDC启用的应用程序: 为任何OAuth/OIDC启用的应用程序提供SSO支持。可以从预集成应用程序池中轻松配置SSO,或者添加自定义应用程序。

- 提高安全性: 为基于SSO的应用程序登录实施多因素身份验证,为用户名和密码添加了另一层安全性。

- 一键访问: 通过提供无缝、一键访问应用程序,有助于增强用户体验,减少密码疲劳。

- 减轻IT工作量: 帮助IT管理员减少与密码相关的帮助台工作量,并更好地管理多个服务中的身份。