怎么会MFA工作?

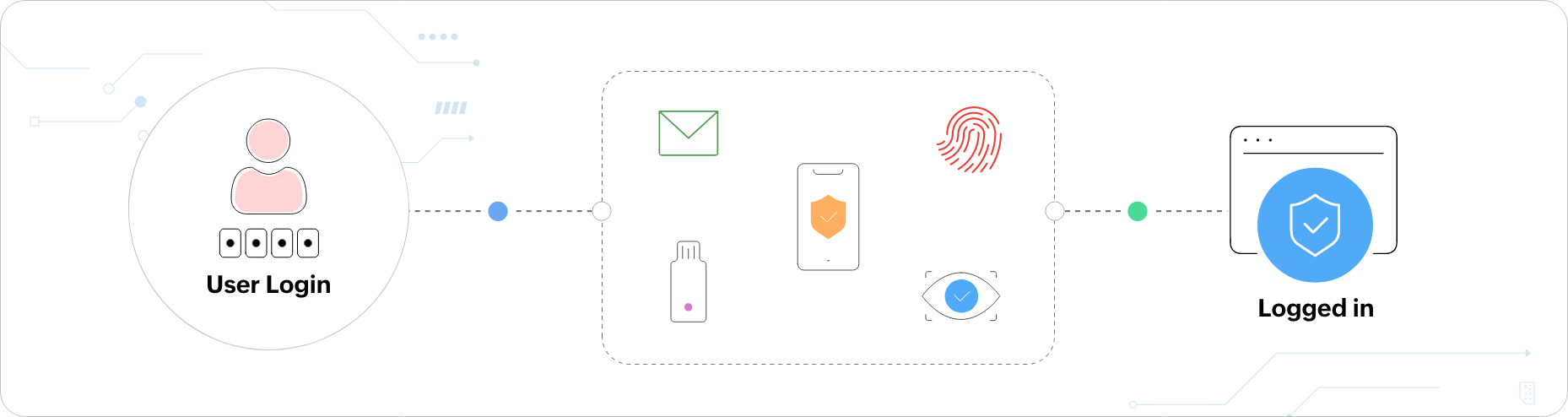

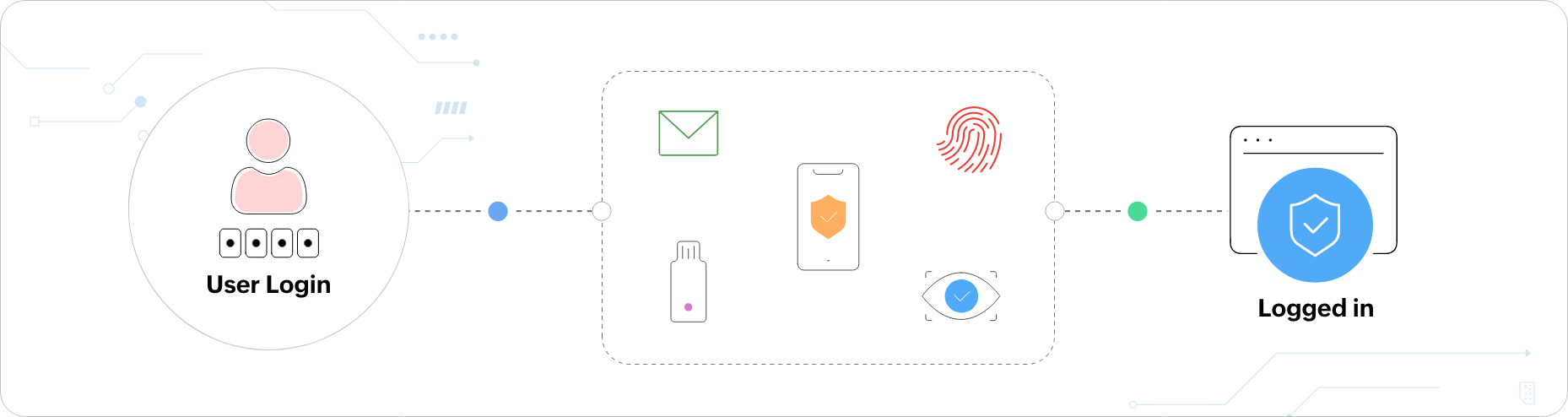

MFA通过使用除用户名和密码之外的身份验证因素来验证用户。

这些认证因素可能是他们知道的东西(知识因素),他们拥有的东西(拥有因子),以及它们是什么东西(遗传因子)。

知识因素:

顾名思义,知识因素包括只有授权用户会知道。一些常见的例子有:

通常不建议使用安全问题,因为攻击者可能很容易破解它们。

占有因素:

在这里,身份验证是通过用户拥有的东西来执行的,比如移动电话、物理令牌,或者智能卡。例如,它可以是通过手机上的应用程序生成的代码,也可以是与>用户通过自动呼叫。

继承因素:

继承因素是三个因素中最安全的,包括借助遗传生物识别手段验证身份,例如:

近年来,地点因素和时间因素也变得越来越重要。位置因素验证用户的后续访问尝试是否不是来自两个完全不同的、不切实际的位置。时间factor检查用户的访问请求时间,并在访问被中断时向他们询问额外的授权码在一个奇怪的时间被要求。

为什么MFA很重要

你为什么要用它?

仅使用密码来保护资源对于保护身份来说是最起码的。有

无数次袭击黑客可以用来破解密码,如暴力攻击、网络钓鱼攻击、字典攻击和web应用程序攻击,这就是为什么实施额外的身份认证层来保护资源非常重要。

用户恰好是组织安全链中最薄弱的环节。他们可能会不知不觉地选择弱密码,为多个资源重复密码,将密码存储在显眼的地方,或者长时间保留相同的密码。实现MFA可以防止这些用户漏洞。因此,即使未经授权的人获得了用户的密码,他们仍然无法访问特权资源,因为他们需要额外的信息来完成后续的

MFA方法

特权帐户,如管理员或C级主管帐户,通常容易受到攻击。如果攻击者获得了这些帐户中任何一个的凭证,他们就可以访问网络中最重要的数据和资源,后果可能是不可逆转的。为了降低风险,组织必须通过以下方式保护其高风险帐户

额外的安全层。

部署MFA不仅有助于组织加强访问,还有助于他们遵守数据监管规范,如

PCI DSS,的

GDPR,

NIST 800-63B

,

短袜

,以及

HIPAA

根据全球统计数据:

- 32% 黑帽黑客承认

特权账户是他们入侵系统的首选方式。

- 95%

网络安全漏洞是由人为错误造成的。

- 43% 针对小企业的网络攻击。

-

黑客创造了300,000 每天都有新的恶意软件变种。

-

每个39秒一个黑客试图窃取

数据。

- 数据泄露的平均成本约为

390万美元

有什么区别

2FA和MFA之间?

2FA

双因素身份验证(2FA)

相当于MFA的同义词。然而,顾名思义,2FA总共只包括两个认证因素,而MFA对所涉及的认证因素的数量没有任何限制。

MasterofFineArts美术硕士

MasterofFineArts美术硕士

使用更广泛,因为它通过多种身份验证方法更好地保护了资源。但是对于合法用户来说,必须每天使用多种身份验证方法来证明他们的身份可能会导致MFA疲劳。对于简单和智能的MFA,人工智能和机器学习已经与MFA相结合,产生了自适应MFA。

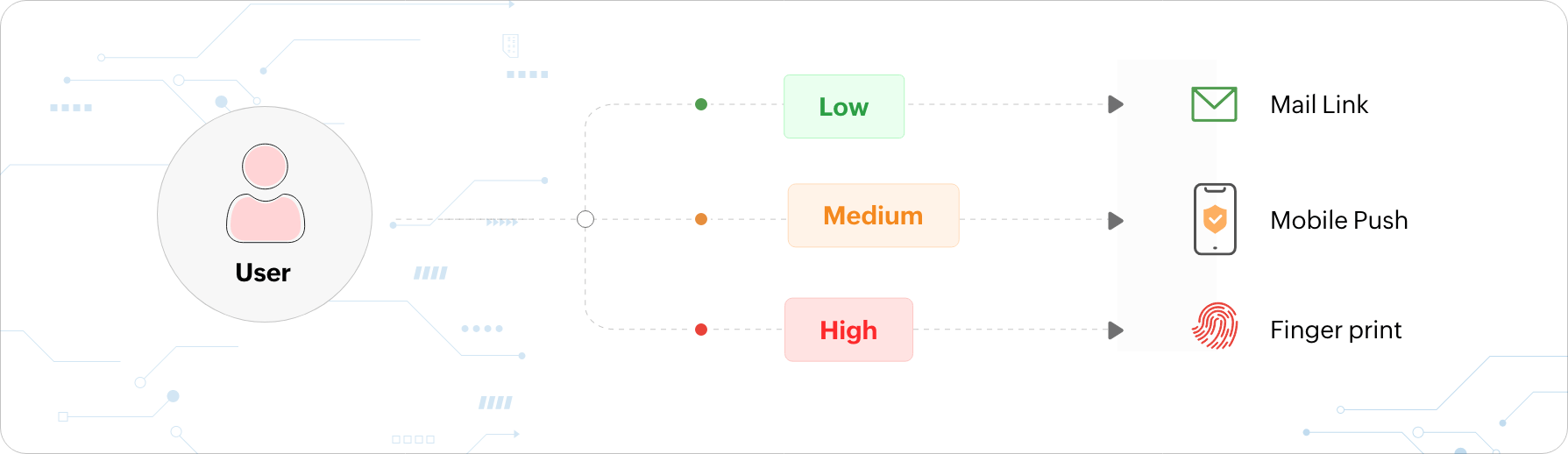

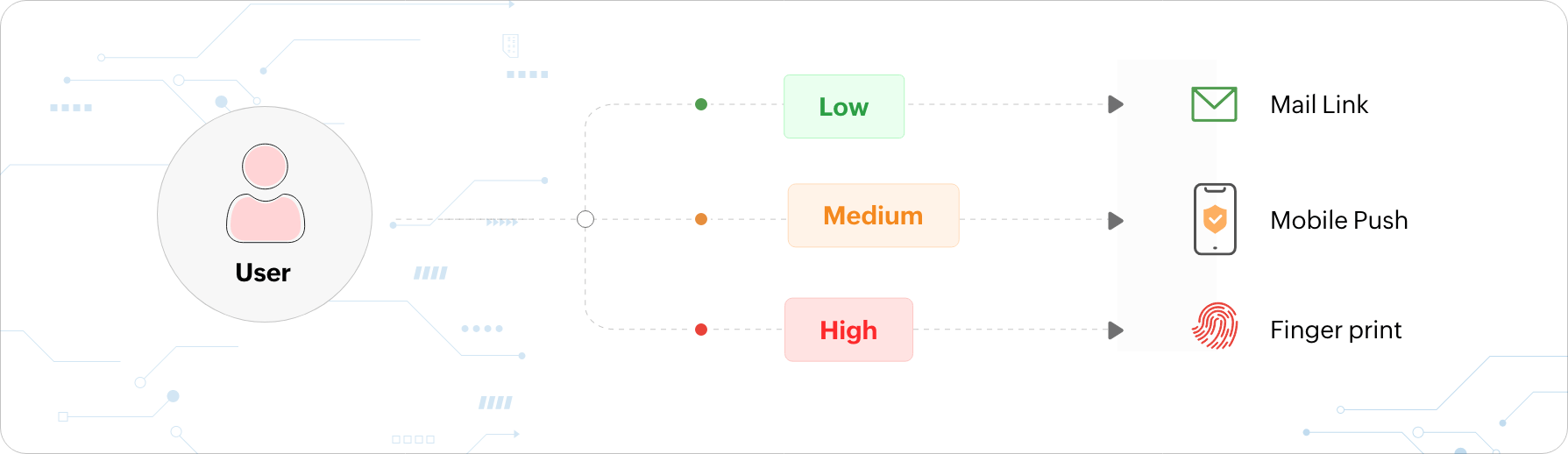

什么是适应性的或基于风险的MFA?

自适应MFA

也称为基于风险的MFA,它为用户提供了身份验证因素,每次用户根据基于上下文信息的人工智能确定的用户风险级别登录。上下文的信息包括以下内容:

-

连续登录失败的次数

-

用户帐户和用户角色类别

-

请求访问的用户的物理位置(地理位置)

-

连续登录尝试之间的物理距离(地理速度)

-

请求访问的资源

-

设备的类型

-

第三方威胁情报数据

-

星期几和一天中的时间

-

操作系统类型

-

IP地址

呈现给用户的身份验证因素基于使用上述上下文因素计算的风险级别。例如,考虑一个正在度假的用户试图在不合时宜的时间登录到他们的工作机器。用户行为分析(UBA)工具识别用户的位置和访问时间是不同的,并自动提示他们提供额外的身份验证因素来证明他们的身份。

有时,当使用AI检查用户登录条件并且没有检测到风险时,可以为用户绕过MFA过程。有时,如果用户的活动可疑,也可以拒绝他们访问所请求的资源。

有哪些

MFA的利弊?

骗局

- 授权用户有时可能由于携带第二认证因素的OTP的放错地方的设备而被拒绝访问

- 消耗时间并影响用户的工作效率

- 自适应MFA中错误判断的可能性,从而拒绝合法用户的访问

- 实施起来可能很昂贵

通过以下方式保护您的网络

使用ADSelfService Plus的MFA

ManageEngine ADSelfService Plus是一个身份安全解决方案,用于确保对企业资源的安全和无缝访问,并建立零信任环境。具备以下功能

自适应MFA

,

单点登录

,

员工自助服务

,以及

密码管理和安全性

,ADSelfService Plus可让您的员工安全轻松地访问资源。

ADSelfService Plus 提供不同类型的高级身份验证技术,以在以下情况下实施Active Directory MFA:

-

机器登录(Windows、macOS和Linux系统)。

-

RDP和VPN登录。

-

通过SSO的企业应用程序登录。

-

OWA登录。

常见问题

MFA代表什么?

MFA代表多因素身份认证。它只是意味着除了传统的、不太安全的用户名和密码身份验证方法之外,还使用多种身份验证因素来验证用户的身份。MFA可用于保护用户对网络中任何类型资源的访问。

多因素身份认证的一个例子是什么?

从新设备登录你的Gmail帐户是突出MFA过程的一个很好的例子。从新设备登录您的谷歌帐户后,除了输入密码外,您还需要使用发送到电子邮件ID的验证码或通过TOTP验证您的身份。一旦你的身份得到验证,你就登录了。这总结了谷歌为保护用户帐户而启用的MFA验证过程。

MFA可以对抗哪些类型的网络攻击?

MFA可用于对抗常见但强大的网络攻击,如凭证填充、字典攻击、暴力攻击、反向暴力攻击、网络钓鱼和中间人攻击。

为什么实施多因素身份认证比频繁更改密码更好?

在不使用MFA的情况下仅定期更改密码并不能阻止黑客窃取密码。他们仍然可以使用通过先进的黑客技术窃取的密码闯入系统。相反,当使用MFA时,黑客无法使用被盗密码,因为他们必须通过其他身份验证因素才能访问资源。

我的组织需要MFA吗?

强烈建议在您的企业中实施MFA技术,以提高网络的安全性。尽管用户名和密码的身份验证方法已经过时,但它本身无法抵御当今先进的网络攻击。MFA保护您的组织资源,并为合适的个人提供正确的访问权限。它有助于在您的企业中创建零信任环境

ADSelfService Plus通过以下功能独自满足您的所有MFA需求

自适应认证

,

条件接收

,以及

无密码认证。

开始免费试用

什么是条件接收?和自适应MFA有什么区别?

条件访问是根据一些预先配置的条件做出身份验证决定来验证用户的身份。也就是说,根据是否满足某些设置条件,向用户提供认证因素。条件的一个例子是,如果用户请求从不同于配置的理想地理位置的地理位置访问资源,则使用额外的身份验证因素来验证用户。

自适应MFA利用人工智能计算用户的风险水平,并在此基础上为他们提供相关的身份验证因素。此风险级别是根据用户的上下文信息计算的,例如连续登录失败的次数、请求访问的用户的物理位置以及使用的设备类型。自适应MFA在创建最终的零信任环境方面是有效的。

探索相关资源

电子书

网络保险解码:帮助降低风险和网络保险费的安全控制

下载电子书

电子书

保护敏感资源的RDP和VPN访问的基本指南

下载电子书