策略优化

在防火墙分析仪的合规性页签下,有策略优化子页签。通过它可得到被认知为异常的规则列表,从而帮助您优化防火墙策略的性能。

本报表支持Cisco, Fortigate, 和 Juniper SRX

设备。

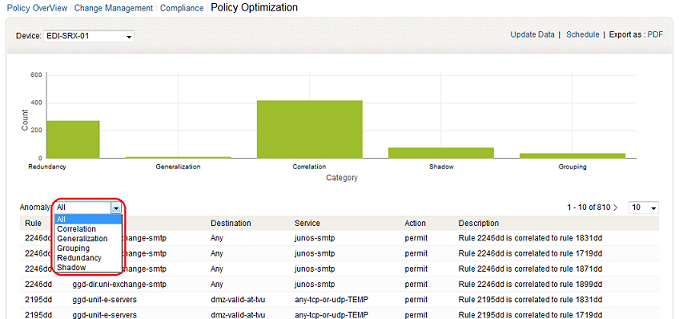

在策略优化的页面中,将为您提供防火墙设备的详尽的、不同种类的策略异常报表。

策略异常报表是针对特定防火墙的,因此必须选择特定的防火墙设备才可得到报表,否则无法显示数据。

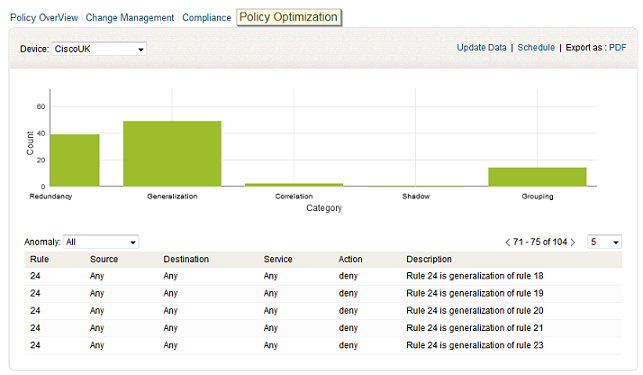

策略优化报表

显示的异常报表包括:相关、归纳、组合、冗余、影子,将以图形和表格的形式加以呈现。

策略优化

异常分类

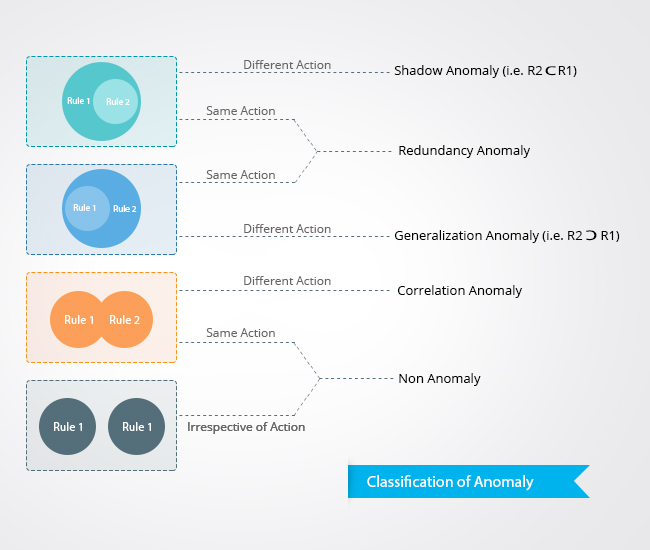

1. 影子异常

- 当前面的规则匹配了符合该规则的所有数据包,其后的规则从来不会被触及,则后续的规则被称之影子规则,如果删除该影子规则,对安全策略没有任何影响。

- 规则 Rx 是 Ry 的影子,条件为:如果 Rx 在顺序上紧随 Ry 之后,并且,Rx 是 Ry 的匹配子集,并且 Rx 和 Ry

的动作不同

- 影子规则的存在,有可能导致允许的流量被阻止,或者阻止的流量被允许。因此它是异常规则。发现影子规则并告警管理员,纠正(删除或重排序)影子规则非常重要。

示例:

Source

|

Destination

|

Service

|

Action |

| 10.0.0.1-10.0.0.10 |

20.0.0.1-20.0.0.10 |

http,https

|

Allow |

| 10.0.0.5 |

20.0.0.3

|

http

|

Deny |

这种情况下,第二个规则永远不会击中,动作不同,它是影子规则。

2. 冗余异常

- 冗余规则,针对相同的数据包,执行与其它规则同样的动作。因此,删除冗余规则,对安全策略没有任何影响。

- 规则 Rx 是 Ry 的冗余,如果 Rx 是 Ry 的匹配子集,并且Rx和Ry的动作类似。

- 如果删除该规则,策略的结果不受影响。

- 冗余被认为是一种错误,是因为它不会对过滤结果起任何作用,但是它增加的过滤表的大小,导致搜索时间的增加和资源空间的耗费。发现冗余异常,并告警管理员,让其做适当的修改,对改进防火墙性能非常重要。

影子和冗余规则多少有些类似,区别在于:如果动作不同,则为影子,动作相同则为冗余。

情形 1 (R1 is subset/equal of R2):

管理员可以删除 R1

情形 2 (R2 is subset of R1): 管理员可以删除 R2

示例:

Source

|

Destination

|

Service

|

Action |

| 10.0.0.1-10.0.0.10 |

20.0.0.1-20.0.0.10 |

http,https

|

Allow |

| 10.0.0.5 |

20.0.0.3

|

http

|

Allow |

3. 相关异常

- 如果两个规则有不同的过滤动作,并且第一个规则匹配一部分能匹配第二个规则的数据包,第二个规则也能匹配一部分匹配第一个规则的数据包,则这两个规则是相关的规则。

- 规则Rx和规则Ry具有相关异常,如果Rx和Ry相关,且动作不同

- 如果互换这两个规则的顺序,策略的结果将会发生变化。

示例:

Source

|

Destination

|

Service

|

Action |

| 10.0.0.5 |

20.0.0.1-20.0.0.10 |

http,https

|

Allow |

| 10.0.0.1-10.0.0.10 |

20.0.0.3

|

http

|

Deny |

在上述例子中,规则1中,从10.0.0.5 到 20.0.0.3 的HTTP流量被允许通过,但是,如果将第二个规则移到先与第一个规则,结果

从10.0.0.5 到 20.0.0.3 的HTTP流量被阻止通过。策略的结果发生和变化。

相关只是作为异常警告,不需要建议。这类异常必须由防火墙的管理员手动明确地处理。

4. 归纳异常:

- 如果第一个规则匹配了第二个规则能匹配的所有数据包,但是 ,反过来,第二个规则不能匹配第一个规则的所有数据包,则第一个规则归纳了第二个规则。

- 规则 Rx 是规则Ry的归纳,如果Rx顺序上在Ry之后,并且Rx 是Ry匹配的超集(更大),并且Rx和Ry的动作不同。

- 如果两个规则的顺序交换,策略的结果会发生变化。

示例:

Source

|

Destination

|

Service

|

Action |

| 10.0.0.5 |

20.0.0.3 |

http

|

Allow |

| 10.0.0.1-10.0.0.10 |

20.0.0.1-20.0.0.1-20.0.0.10 |

http,https

|

Deny |

上述示例中,规则2是规则1的归纳。如果这两个规则的顺序互换,策略的结果将发生变化,并且规则1将不再起作用。因为它变为规则2的影子了。作为一般性的指南,如果两个规则的匹配条件中存在包容性的关系,则具有超集的规则必须在具有子集的规则后边。

归纳只是作为异常警告,因为在常规规则前,插入一个特定的规则允许特定的例外是可以的。这类异常需由防火墙管理员来处理。

5. 规则组合

它不是标准的异常,而是本软件特别提供的。

- 如果两个规则动作相同,并且在源、目的、服务中其中一个因素有些不同,而其余的都相同,则这两个规则可以组合起来(成为一个规则)。

- 例如: Rx 和 Ry 具有相同的目的和服务,只有源不同 ,建议将这两个规则组合,通过分别定义各个源的网络对象,将这两个规则合并为一个规则。

示例:

Source

|

Destination

|

Service

|

Action |

| 10.0.0.11-10.0.0.20 |

20.0.0.1-20.0.0.10 |

http,https |

Allow |

| 10.0.0.1-10.0.0.10 |

20.0.0.1-20.0.0.10 |

http,https

|

Allow |

管理员可以创建一个叫做 'InternalTest'的网络对象(其中包含10.0.0.11-10.0.0.20 和

10.0.0.1-10.0.0.10 网络对象),然后删除这两个规则,重新创建一个新规则,如下所示:

| Source |

Destination |

Service |

Action |

| InternalTest (or) 10.0.0.1-10.0.0.20 |

20.0.0.1-20.0.0.10 |

http,https |

Allow |

这里,也可以直接将源合并组合为: '10.0.0.1-10.0.0.20'。

|