身份风险评估报表

ADManager Plus的身份风险评估报表可识别组织中潜在的身份风险指标,为您提供Active Directory(AD)和Microsoft 365环境的健康状况与风险态势可见性。该工具遵循NIST SP 800-30指南,通过评估风险指标的发生概率与影响程度来计算风险评分。 该报表定位组织内可能存在的风险指标,深入解析其风险成因,并提供防范措施建议。同时通过计算风险评分,全面概括已识别风险的重要性等级。

简而言之,ADManager Plus通过评估AD及Microsoft 365环境、识别潜在风险指标、实施风险评估、提供修复措施,并借助本报表助您有效规避风险。

本文档将为您阐述以下内容:

理解关键术语

以下是报表中常见的术语,必须了解:

| 术语 | 描述 |

|---|---|

| 风险评分 | 衡量整体风险态势的指标。分为低、中、高、危四个等级。建议保持低风险评分以保障组织安全。 |

| 风险暴露 | 表示易受特定风险影响的对象所占比例。 |

| 发生概率 | 指已识别风险指标的发生可能性,并包含其潜在损害程度的评估。 |

| 补救措施 | 为消除和规避已识别风险指标可采取的行动。 |

| 仪表盘视图 | 基于识别对象分类的全面一站式视图,涵盖所有已识别风险指标及图形化风险评分指示器。 |

| 磁贴视图 | 按风险严重程度分类的磁贴视图,展示所有已识别风险指标及图形化指标。 |

| 评分趋势 | 通过可视化图表追踪整体风险评分随时间的变化趋势,监测整改措施的有效性并识别风险暴露模式。 |

在 ADManager Plus 中查看风险评估报表的步骤

- 登录ADManager Plus。

- 导航至“治理”选项卡。

- 在左侧窗格中,点击身份风险评估报表。

- 在风险管理下选择需要查看报表的域。

- 仪表板将显示您的风险评分及网络中已识别的风险。

- 评分趋势部分通过可视化图表展示风险评分随时间的变化趋势,助您追踪改进成效并识别AD环境中的新漏洞。

查看、导出及管理风险

- 导出报表:点击"另存为"按钮可导出报表。通过相应按钮可分别导出整体风险评估报表及高风险对象。

- 查看报表:点击相应按钮可在磁贴视图与仪表板视图间切换。

- 筛选风险:仪表板视图中的风险可通过筛选下拉菜单按严重程度进行细化。

- 管理风险:点击某项风险可查看存在风险的对象,并通过管理操作进行修复。点击刷新按钮可更新风险数据。

注意:仅被授予身份风险评估角色的技术人员可在指定组织单位内查看此报表。若需授予该角色,请依次操作:委派 > 服务台角色 >编辑服务台角色/创建新角色 >管理 > 常规> 勾选身份风险评估。

风险评分如何计算?

ADManager Plus 对身份环境中的活跃风险进行评估。所有风险指标均需经过三个计算阶段。该评估融合定性与定量技术,属于半定量评估。最终输出结果为代表 AD 安全态势的风险评分。

以下阐述风险评分方法论、计算风险评分的因素及其背后的原理。

阶段1:确定严重性

第一阶段对每个风险指标进行三步计算评估:可能性判定、影响分析、严重性判定。

步骤1:可能性判定

发生概率指特定威胁事件或风险实际发生的概率。总体概率通过关联"攻击发起概率"与"发起攻击成功概率"确定。

攻击发起概率:威胁源发起威胁事件或漏洞利用的概率。该概率考量以下能力相关因素:

- 所需技能等级

- 所需机会

发起攻击成功概率:指已发起攻击或威胁事件对组织资产、运营或目标造成不利影响的概率。该概率考量因素包括"能力"与"漏洞严重性"。

能力:指潜在攻击者可利用的技能、资源和机会,用于在AD或身份环境中利用漏洞、提升权限并策划后续恶意活动。能力因素已在攻击发起可能性部分提及。

漏洞严重性:指特定风险指标被利用后可能造成的危害程度。确定漏洞严重性时考虑的因素包括:

- 可发现性

- 可利用性

针对每个风险指标,需为各项能力 因素与漏洞严重性因素赋予数值。所有能力因素的平均值构成总体能力,所有漏洞严重性因素的平均值构成总体漏洞严重性。

随后将整体能力与漏洞严重性取平均值,得出攻击发起概率。

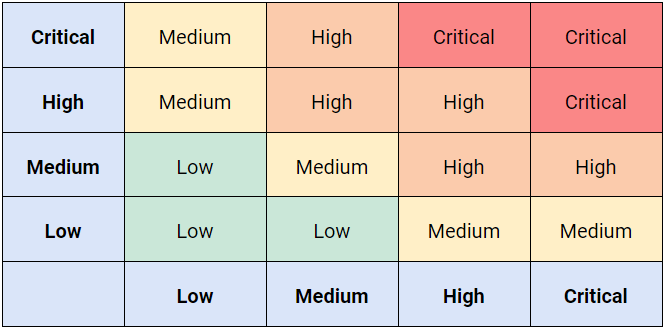

总体概率:通过4x4相关矩阵关联各风险指标的"攻击发起概率"与"发起攻击成功概率"所得评估结果。

步骤2:影响分析

本步骤评估风险或漏洞利用可能引发的后果,包括对企业运营的损害、财务损失、声誉损害或组织认定的其他相关影响。影响分析考量因素如下:

- 保密性

- 完整性

- 可用性

与前一步骤类似,针对每个风险指标,为各项影响分析因素分配数值,所有因素的平均值即为总体影响。

步骤3:确定严重性

本步骤通过4×4相关矩阵,结合风险发生概率与影响程度判定风险严重性。

风险矩阵:发生概率 vs 影响程度

*纵轴为可能性,横轴为影响

第二阶段:权重分配与风险暴露计算

第二阶段中,根据风险指标的影响程度和严重性为其分配权重,权重范围为1至10。

权重分配完成后,需计算各风险指标的风险暴露值。计算公式为:特定风险相关的高危对象数量 ÷ 环境中该风险覆盖范围内的对象总数。

示例如下:

- 非特权停用用户的风险暴露 = 非特权停用用户数量 / 非特权用户总数

- 特权闲置用户的风险暴露 = 特权闲置用户数量 / 特权用户总数

- 空组风险暴露 = 空组数量 / 组总数

第三阶段:确定风险评分

最终阶段采用加权平均法计算身份环境的总体风险评分,该方法以权重值和风险暴露量为变量。

注:当生成新版报表时,原有风险评分及报表即失效。仅评估范围内包含的风险指标会被计分,未成功运行的指标不计入最终风险评分。为确保身份环境分析准确性,建议在评估前将所选林中的所有域纳入评估范围。

ADManager Plus通过分析关键风险指标识别Active Directory和Microsoft 365环境中的风险。这些指标揭示潜在漏洞,使组织能够分类风险并采取主动措施增强安全性。包含以下类别:

| AD中的风险指标 | Microsoft 365 中的风险指标 |

|---|---|

AD中的风险指标

用户:

| 特权用户 | 非特权用户 | 常规 |

|---|---|---|

|

|

服务账户

|

计算机

| 计算机 | 域控制器 |

|---|---|

|

|

组

|

|

组策略对象

|

|

安全性

|

|

配置错误

|

|

Microsoft 365 中的风险指标

用户:

| 特权用户 | 非特权用户 | 通用 |

|---|---|---|

|

|

|

组

|

注意:当 ADManager Plus 通过 LDAP 查询访问域对象的详细信息以分析风险时,可能会触发您现有安全系统中的安全警报。