单点登录认证

NTLM 身份验证

ADManager Plus 使用 Jespa 实现 NTMLv2 单点登录身份验证。在 7162 及以上版本中,启用 NTMLv2 单点登录前需下载 Jespa JAR 文件并添加至 ADManager Plus 的 lib 文件夹。具体操作如下:

- 下载最新版Jespa JAR文件。

- 解压下载的ZIP文件,将JAR文件移动至<安装目录>/ManageEngine/ADManager Plus/lib,然后重启ADManager Plus。

注意:若您运行的是 7161 或更早版本且已启用 NTLMv2 SSO,则无需任何更改即可继续使用此功能。

要基于域启用 ADManager Plus 的单点登录,请按以下步骤操作:

- 点击“委派”选项卡。

- 在左侧窗格的"配置"下,点击"登录设置"。

- 导航至“单点登录”选项卡,勾选“启用Active Directory单点登录”复选框。

- 从“选择域”下拉框中选择需要启用单点登录的域。

- 点击保存设置。

修改现有单点登录设置:

- 点击“委派”选项卡。

- 在左侧导航栏的“配置”下选择“单点登录”。

- 点击状态列中需要修改设置的域对应的编辑图标。

- 在相应字段中输入计算机名称和密码。

- 勾选“在域中创建此计算机账户”复选框,若该计算机尚未存在于域中,系统将使用输入凭据创建新计算机。

- 若出现“创建计算机账户失败”提示,可手动输入DNS服务器及DNS站点信息。

- 点击保存。

识别DNS服务器IP地址:

- 从所属目标域的计算机打开命令提示符。

- 输入 ipconfig /all 并按回车键。

- 使用 DNS 服务器下显示的第一个 IP 地址。

识别DNS站点:

- 在 Active Directory 中打开 Active Directory 站点和服务。

- 展开站点列表,定位包含目标域下配置的域控制器所在的站点。

- 将站点名称用于 DNS 站点。

SSO故障排除步骤:

受信任站点是指可与之无缝进行NTLM身份验证的网站。若单点登录失败,最可能的原因是ADManager Plus网址未被添加至浏览器的受信任站点列表。请将ADManager Plus网址添加至受信任站点列表,具体操作如下:

- Internet Explorer

- 谷歌浏览器

- Mozilla Firefox

- 建议在将网址添加至受信任站点列表后关闭所有浏览器会话,以便更改生效。

- Google Chrome 和 Internet Explorer 使用相同的互联网设置。在 Internet Explorer 或 Chrome 中更改设置将同时在两个浏览器中启用 NTLM 单点登录。同样建议关闭两个浏览器会话以使更改生效。

Internet Explorer:

- 打开 Internet Explorer,点击“工具”按钮。

- 单击“Internet 选项”。

- 在打开的“Internet 选项”对话框中,单击“安全”选项卡,然后选择安全区域(本地 intranet、受信任站点或受限站点)。

- 点击"站点"。

- 若使用 IE 11,请点击"高级"按钮,将 ADManager Plus 站点添加至内联网站点列表。

- 若使用 IE 11 之前的版本,请将 ADManager Plus 站点添加到内联网站点列表中。

- 点击关闭,然后点击确定。

- 关闭所有浏览器会话并重新打开浏览器。

谷歌Chrome

- 打开Chrome浏览器,点击地址栏最右侧的“自定义和控制Google Chrome”图标(三条横线图标)。

- 点击设置,滚动至底部并点击显示高级设置链接。

- 在“网络”部分下点击“更改代理设置”。

- 在打开的“Internet 属性”对话框中,导航至“安全”选项卡 --> “本地 Intranet”,然后点击“站点”。

- 点击“高级”,在内联网站点列表中添加ADManager Plus的URL。

- 点击关闭,然后点击确定。

- 关闭所有浏览器会话并重新打开浏览器。

Mozilla Firefox

- 打开Firefox浏览器,在地址栏输入about:config。

- 在警告窗口中点击“我保证小心操作”。

- 在搜索框中输入:network.automatic-ntlm-auth.trusted-uris。

- 双击“network.automatic-ntlm-auth.trusted-uris”首选项,在提示框中输入AD360的URL。若已有站点列出,请输入逗号后再添加ADManager Plus的URL。点击“确定”保存更改。

- 关闭所有浏览器会话并重新启动浏览器。

SAML身份验证

勾选启用单点登录选项,然后通过不同的身份提供商设置对 ADManager Plus 的 SSO 访问权限。

ADManager Plus的SSO登录支持

若需通过身份提供商访问ADManager Plus,请在身份提供商的应用程序中将ADManager Plus添加为SAML应用程序,并完成ADManager Plus端的配置设置。

在Okta中配置ADManager Plus的步骤:

- 登录Okta管理控制台,在顶部导航栏切换至经典界面控制台。

- 导航至应用程序选项卡,点击创建新应用。

- 在弹出的对话框中,于平台下拉菜单选择Web, 登录方式 选择SAML 2.0。点击创建。

- 在常规设置选项卡中,分别在相应字段中填写应用名称和 徽标,然后点击下一步。

- 在配置 SAML选项卡中,输入单点登录 URL 和受众 URI(SP 实体 ID)的值。

- 在ADManager Plus中导航至"委派 > 配置 > 单点登录 > SAML身份验证 > Okta"获取此信息。在"服务提供商详细信息"部分,复制ACS/接收方URL并将其填入Okta的"单点登录URL"字段。

- 接着复制发行者URL/实体ID值,将其填入Okta的受众URI(SP实体ID)字段。点击显示高级设置以配置注销URL和 证书。

- 在“反馈”选项卡中,选择相应字段后点击“完成”。

- 应用程序创建完成后,在SAML 2.0 下的登录选项卡中可找到元数据 URL。在新标签页中打开该 URL 并保存为 XML 文件。

- 点击“分配”选项卡将该应用分配给用户和组。完成用户分配后点击“完成”。

在ADManager Plus中配置Okta的步骤

- 登录ADManager Plus。

- 导航至 委派>配置 > 登录设置 > 单点登录。

- 从身份提供商(Idp)下拉菜单中选择Okta。

- 默认情况下,SAML配置模式字段中 已选中" 上传元数据文件"选项。点击"浏览"上传 从Okta下载的 元数据XML文件 。

- 若需身份提供商在注销时提供数字签名,请勾选" 签署SAML注销请求"和/或"签署SAML注销响应"选项。

- 在映射属性选择中, 用户主体名称将默认被选中。

- 若需强制用户仅通过SAML单点登录访问产品,请勾选"强制使用SAML登录"选项。

- 点击保存以完成配置。

在OneLogin中配置ADManager Plus的步骤:

- 使用管理员凭据登录OneLogin 门户。

- 导航至应用程序 > 添加应用程序。

- 在应用程序目录中搜索 SAML 自定义连接器,并选择SAML 自定义连接器(高级)选项。

- 在门户部分的“信息”选项卡中,填写显示名称并在相应字段上传徽标图片。

- 在配置选项卡中,填写接收方、受众(实体ID) 和ACS URL字段。

- 从 ADManager Plus的“委派 > 配置 > 登录设置 > 单点登录 > SAML 身份验证 > 服务提供商详细信息”中获取这些字段的值。

- 转到“用户”选项卡,将应用程序分配给用户或组。

- 点击更多操作下拉菜单,选择SAML 元数据以下载元数据文件。

- 点击保存完成配置。创建的应用程序将显示在应用程序 > 门户中。

注意:根据需求,您可在“参数”、“规则”、 “ 访问”和“权限”选项卡中配置额外设置。

在ADManager Plus中配置OneLogin的步骤:

- 登录ADManager Plus。

- 导航至 委派 > 配置 > 登录设置 > 单点登录。

- 从身份提供商(Idp)下拉菜单中选择OneLogin。

- SAML配置模式下默认选中"上传元数据文件"选项。点击"浏览"上传 从OneLogin下载的元数据文件。

- 若需身份提供商在注销时提供数字签名,请勾选" 签署SAML注销请求"和"签署SAML注销响应"选项。

- 在映射属性选择中, userPrincipalName默认会被选中。

- 若需强制用户仅通过SAML单点登录访问产品,请勾选"强制SAML登录"选项。

- 点击保存以完成配置。

在Ping Identity中配置ADManager Plus的步骤:

- 以管理员身份登录Ping Identity 门户。

- 在左侧窗格中选择“应用程序”,点击应用程序旁的加号图标添加新应用程序。

- 在打开的添加应用程序页面中,输入应用程序名称、描述,并上传徽标图标。

- 在“应用程序类型”部分,选择“SAML应用程序”并点击“配置”。

- 默认情况下,"导入元数据"选项处于选中状态。若选择此选项,请从ADManager Plus中导航至"委派 > 配置 > 登录设置 > 单点登录 > SAML身份验证 > 服务提供商详细信息 > 下载SP元数据"下载元数据文件,并在此处添加。

- 若选择手动输入选项,请在ACS URL和 实体ID字段中填写ADManager Plus的对应值,这些值可在委派 > 配置 > 登录设置 > 单点登录 > SAML身份验证 > 服务提供商详细信息中找到。

- 填写完所有信息后,点击保存。

- 应用程序将被发布,您将看到如下所示的窗口。点击顶部工具栏中的按钮启用该应用程序。

- 转到“配置”选项卡,点击“下载元数据”。下载的XML文件将在ADManager Plus中配置Ping Identity时需要用到。

注意:根据组织需求,您可在属性映射、策略和访问选项卡中配置更多设置。

在 ADManager Plus 中配置 Ping Identity 的步骤

- 登录ADManager Plus。

- 导航至 委派 > 配置>登录设置>单点登录。

- 从 身份提供商(Idp)下拉菜单中 选择Ping Identity 。

- SAML配置模式下默认选中"上传元数据文件"选项。点击"浏览"上传 从Ping Identity下载的元数据文件。

- 若需身份提供商在注销时提供数字签名,请勾选" 签署SAML注销请求"和"签署SAML注销响应"选项。

- 在映射属性选择中,默认选中userPrincipalName。

- 若需强制用户仅通过SAML单点登录访问产品,请勾选"强制SAML登录"选项。

- 点击保存完成配置。应用程序将被保存。

在AD FS中配置ADManager Plus的步骤

先决条件

要在 ADManager Plus 中配置 AD FS 用于身份验证,您需要以下组件:

- 安装 AD FS 服务器。有关安装和配置 AD FS 的详细步骤,请参阅此Microsoft 文章。

- 用于签名AD FS登录页面的SSL证书及其指纹。

- 必须在 AD FS 中启用中继状态。

对于通过AD FS身份验证访问ADManager Plus的内网和外网用户,仅配置了基于表单的身份验证方法。您可在服务器管理器 > 工具 > AD FS > AD FS管理单元 > 身份验证策略> 主要身份验证 > 全局设置中查看此配置。

声明规则与信任方信任

配置过程中需添加依赖方信任并创建声明规则。依赖方信任通过验证声明在两个应用程序间建立身份验证连接。声明是用于识别实体并建立访问权限的属性(如AD属性的userPrincipalName),由声明规则通过应用特定条件生成。 在此场景中,AD FS 将信任依赖方(ADManager Plus),并基于生成的声明对用户进行身份验证。

添加信任方信任的步骤

- 登录服务器,依次进入服务器管理器>工具>AD FS。

- 在 AD FS 管理单元中,从左侧窗格选择“信任方信任”文件夹 。

- 在操作侧边栏中,选择添加信任方信任。 将打开添加信任方信任向导。

- 默认选中"声明感知"选项。单击"开始"按钮。

- 在打开的"选择数据源"页面中,点击"手动输入依赖方数据",然后点击"下一步"。

- 在“指定显示名称”页面中,在“显示名称”字段中 输入名称, 在“备注”字段中 填写 有关依赖方信任的说明,然后单击“下一步”。

- 在“配置证书”页面上,将应用默认设置。单击“下一步”。

- 在配置URL页面中,勾选启用对SAML 2.0 WebSSO协议的支持复选框 。

- 在“信任方 SAML 2.0 单点登录服务 URL”字段中 填写 ADManager Plus 服务器的 ACS URL。请注意 URL 末尾不可添加斜杠。

- 例如:

https://admp.com/samlLogin/fdc0aa2a6d1801c525635ee0a71eb34196906b0f

- 在“配置标识符”页面添加https://admp.com/samlLogin/fdc0aa2a6d1801c525635ee0a71eb34196906b0f。

- 在选择访问控制策略页面中,指定多因素身份验证策略的应用方式,然后单击下一步。有关访问控制策略的更多信息,请参阅本文。

- 在准备添加信任页面中,检查已配置的设置,然后单击下一步以保存信任方信息。

- 在完成页面中,单击关闭。 这将自动打开编辑声明规则对话框 。

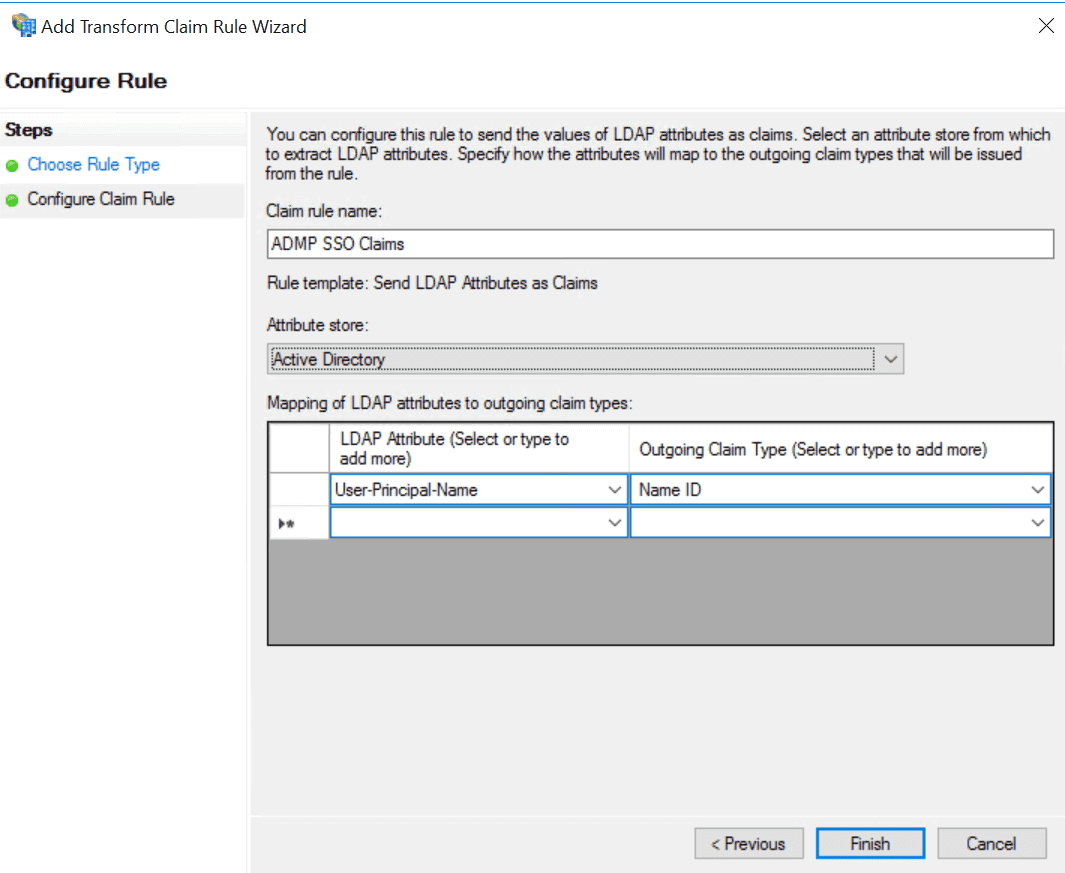

创建LDAP属性声明规则

- 按照本文所述步骤创建 LDAP 属性声明规则。

- 如下图所示:

- 输入声明规则名称。

- 在属性存储下拉菜单中选择Active Directory

- 选择LDAP 属性作为用户主体名称,并将外发声明类型设为名称标识符。

- 完成后,规则将如下所示创建。

注意:可 选择多个LDAP属性并映射至对应的输出声明类型。例如可添加LDAP属性如名字、姓氏、电话号码等。

获取 AD FS 元数据文件

完成 AD FS 配置后,点击身份提供者元数据链接下载元数据文件。例如:

https://server_name/FederationMetadata/2007-06/FederationMetadata.xml

配置 ADManager Plus 的 SAML 身份验证时需要此文件。请保存该文件并妥善保管。

启用SAML注销选项

- 导航至“中继方信任”,找到您创建的规则。

- 右键单击选定规则,点击“属性”。

- 在弹出的窗口中,切换至“端点”选项卡并点击“添加SAML”按钮。

- 在"受信任URL"字段中粘贴从ADManager Plus复制的SP注销URL。

- 在“签名”选项卡中 ,上传从ADManager Plus下载的PEM格式X.509证书。

- 点击确定。

注意:请从ADManager Plus的“委派”选项卡 > 配置 > 登录设置 > SAML 2.0 > 服务提供商详细信息中复制SP注销URL并下载X.509证书。

在ADManager Plus中配置AD FS的步骤:

在Entra ID中配置ADManager Plus的步骤:

- 登录 Microsoft Entra管理中心门户。

- 选择Microsoft Entra ID。

- 在左侧窗格的"管理"部分下,选择"企业应用程序"。

- 点击顶部的“+ 新建应用程序” 。

- 在浏览 Microsoft Entra 应用库页面中,点击 +创建您自己的应用程序。 在弹出的窗口中,为您的应用程序命名并 选择集成未在此库中找到的任何其他应用程序(非库应用)。

- 点击创建。应用程序创建后,将显示其概述页面。

- 在左侧窗格中,依次点击管理 > 单点登录。在打开的窗口中,选择SAML单点登录方式。

- 在"设置单点登录"页面,点击"上传元数据文件"并上传对应文件。下载路径:登录ADManager Plus后依次导航至"委派 > 配置 > 登录设置 > 单点登录 > SAML身份验证 > 自定义SAML > 下载SP元数据"。

- 此时在Microsoft Entra ID门户中,基本 SAML 配置窗口的相应字段将自动填充。点击保存。

- 在SAML 证书部分,点击与联合元数据 XML字段对应的下载链接。这将下载 Microsoft Entra ID 的元数据文件。在 ADManager Plus 中为 Microsoft Entra ID 配置 SSO 时需要此文件。

如何在Microsoft Entra ID中为用户或组分配ADManager Plus应用程序

- 登录Microsoft Entra 管理中心门户。

- 选择Microsoft Entra ID。

- 在左侧窗格的“管理”部分下,选择“企业应用程序”> “所有应用程序”。

- 在应用程序列表中,点击新创建的ADManager Plus 应用程序 。

- 在打开的页面中,点击“入门”下的“分配用户和组”磁贴。

- 点击“+添加用户/组”。

- 将打开“添加分配”窗口。在此处点击“未选中”链接 ,选择需要分配该应用程序的用户和组。

- 点击“分配”。 应用程序将被分配给所选用户和组。

在ADManager Plus中配置Microsoft Entra ID的步骤:

- 登录ADManager Plus。

- 导航 至“委派 > 配置 > 登录设置 > 单点登录”。

- 从 身份提供商(Idp)下拉菜单中 选择自定义SAML 。

- SAML配置模式下默认选中"上传元数据文件"选项。点击"浏览"上传 您通过此步骤下载的元数据文件。

- 若需身份提供商在注销时提供数字签名,请勾选" 签署SAML注销请求"和"签署SAML注销响应"选项。

- 在映射属性选择中,默认选中 userPrincipalName。如有需要,可将其更改为mail或sAMAccountName。

- 若需强制用户仅通过SAML单点登录访问产品,请勾选"强制使用SAML登录"选项。

- 点击保存完成配置。应用程序将被保存。

注意:

若技术人员未启用"以管理员身份模拟"选项,且在启用 "强制SAML"选项前未登录过,其详细信息将不会存储在产品中。这将导致产品无法确认技术人员的身份,因此在启用强制SAML时,该技术人员将无法登录。

若启用了 "以管理员身份模拟" 功能,则无需手动登录。

您可配置任意自定义身份提供商以启用单点登录访问ADManager Plus。请按以下步骤在首选身份提供商中配置ADManager Plus设置:

在ADManager Plus中配置自定义SAML的步骤

- 登录ADManager Plus。

- 导航至委托>配置 > 登录设置> 单点登录。

- 从身份提供商(Idp)下拉菜单中选择自定义SAML。

- 默认选中" 上传元数据文件"。如需手动输入详细信息,请选择"手动配置"。

- 点击浏览并 上传从自定义身份提供商工具下载的元数据文件。

- 若需身份提供商在注销时提供数字签名,请勾选" 签署SAML注销请求"和"签署SAML注销响应"选项。

- 在映射属性选择中,默认选中 userPrincipalName。如有需要可更改。

- 若需强制用户仅通过SAML单点登录访问产品,请勾选"强制SAML登录"选项。

- 点击保存完成配置。