使用 Active Directory 联邦服务 (AD FS) 配置 ADAudit Plus 的单点登录

步骤 1:在 AD FS 中配置 ADAudit Plus

前提条件

要在 ADAudit Plus 中配置 AD FS 进行身份验证,您需要:

- 安装 AD FS 服务器。有关安装和配置 AD FS 的详细步骤,请参阅此 Microsoft 文章。

- 用于签署您的 AD FS 登陆页面的 SSL 证书及该证书的指纹。

配置步骤

注意:仅为尝试通过 AD FS 认证访问 ADAudit Plus 的用户配置了表单身份验证方法。您可以在 AD FS 控制台的 身份验证策略 → 主要身份验证 → 全局设置 中查看此设置。

声称规则和依赖方信任

在配置过程中,您需要添加一个依赖方信任并创建声称规则。创建依赖方信任是为了通过验证声称在两个应用程序之间建立身份验证目的的连接。

在这种情况下,AD FS 将信任依赖方(ADAudit Plus),并根据生成的声称对用户进行身份验证。声称是通过对声称规则应用特定条件生成的。声称是用于识别实体以建立访问的属性。例如,Active Directory SAMAccountName。

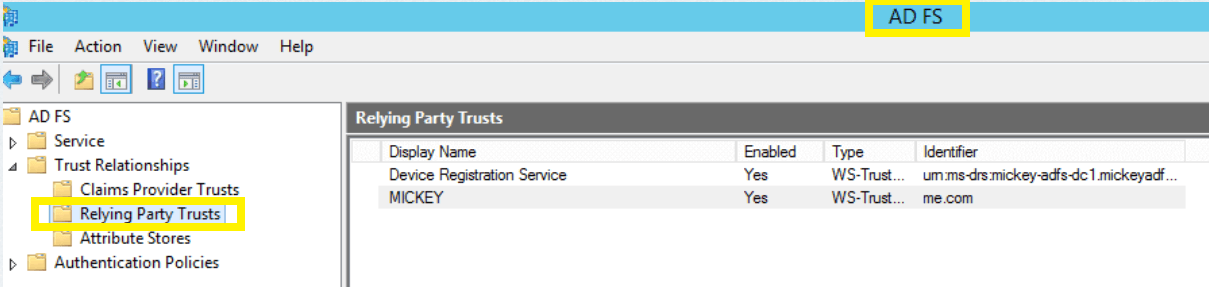

- 打开 AD FS 管理控制台。

- AD FS 和 ADAudit Plus 之间的连接是通过依赖方信任 (RPT) 创建的。选择 依赖方信任 文件夹。

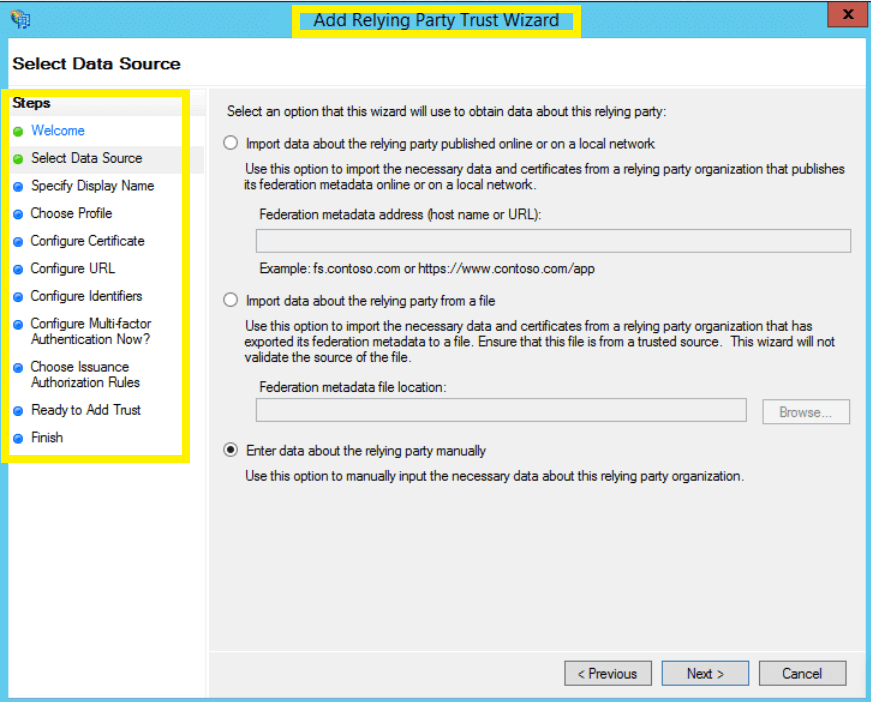

- 点击 操作 > 添加依赖方信任。当添加依赖方信任向导打开时,点击开始。

- 在选择数据源页面中,点击 手动输入关于该方的数据,然后点击 下一步。

- 在 指定显示名称 页面中,输入您选择的显示名称,并根据需要添加额外说明。点击下一步。

- 在 选择配置文件 页面中,点击 AD FS 配置文件。点击 下一步。

- 在 配置证书 页面中,默认设置已经应用。点击 下一步。

- 在 配置 URL 页面中,勾选 启用对 SAML 2.0 WebSSO 协议的支持 旁边的框。依赖方 SAML 2.0 单点登录服务 URL 将是 ADAudit Plus 的 ACS URL。

注意:

URL 的末尾没有尾随斜杠。例如:

https://ADAuditPlus-server/samlLogin/955060d15d6bb8166c13b8b6e10144e5f755c953

要获取 ACS URL 值,请打开 ADAudit Plus 控制台,导航到 管理 → 管理 → 登录设置 → 单点登录。勾选 启用单点登录 旁边的框,并选择 SAML 身份验证 → 身份提供者 (IdP) → ADFS。您可以在这里找到 ACS URL/接收者 URL 值。

- 在配置标识符页面的依赖方信任标识符字段中,粘贴实体ID值。

注意: 要找到实体ID值,请登录ADAudit Plus控制台,导航至管理员 → 管理 → 登录设置 → 单点登录。勾选启用单点登录旁边的框,然后选择SAML身份验证 → 身份提供者(IdP) → ADFS。您可以在这里找到实体ID值。

- 在现在配置多因素身份验证?页面中,您可以选择为依赖方信任配置多因素身份验证设置。点击下一步。

- 在选择发放授权规则页面中,您可以选择允许所有用户访问此依赖方。点击下一步。

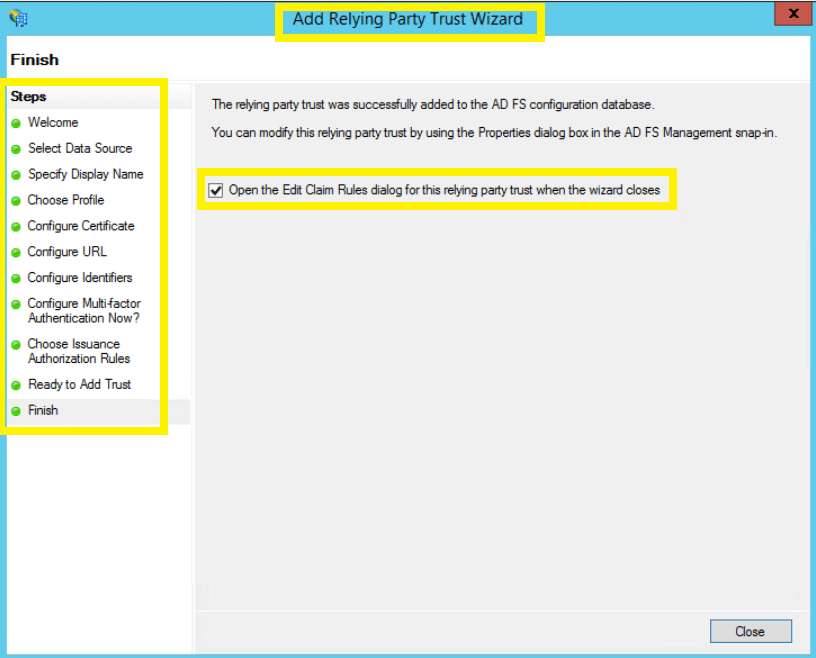

- 接下来的两页将显示您已配置的设置概述。在完成页面中,点击关闭以退出向导。

保持选中在向导关闭时打开此依赖方信任的编辑声明规则对话框选项,以便自动打开声明规则编辑器。

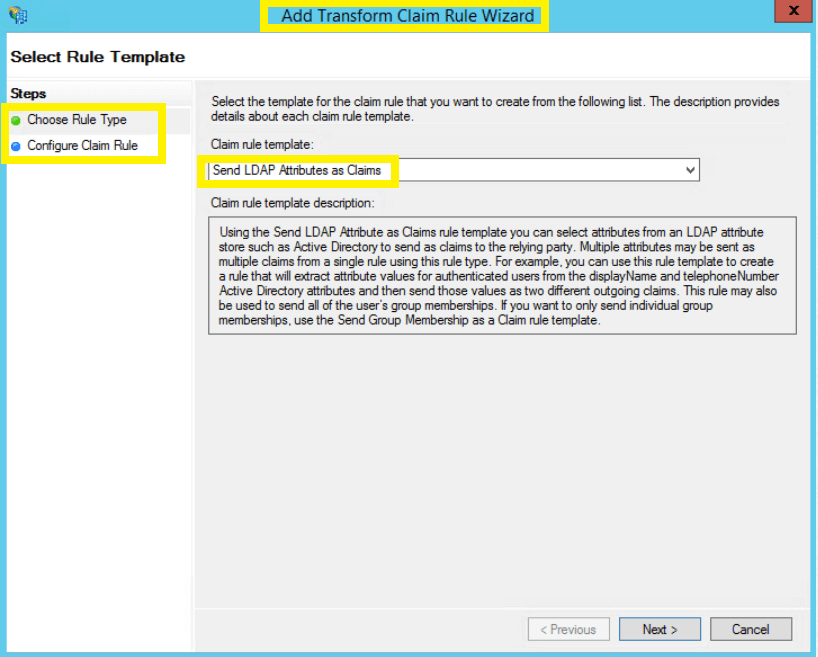

- 在声明规则编辑器中,在发放转换规则选项卡下,点击添加规则。

- 在声明规则模板下拉菜单中,选择将LDAP属性作为声明发送,然后点击下一步。

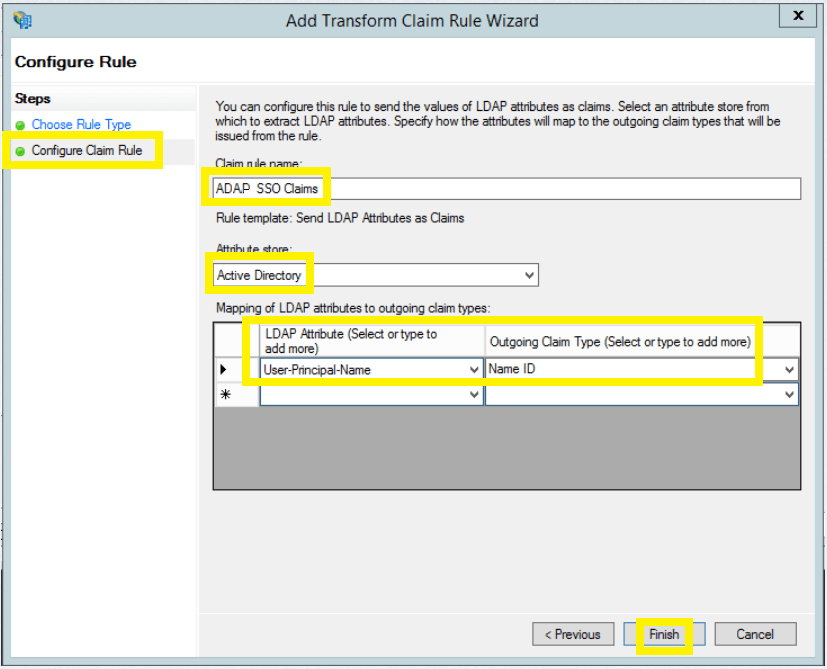

- 在配置声明规则页面中,提供一个声明规则名称,并从属性存储下拉菜单中选择Active Directory。在LDAP属性列中,选择用户主体名称。在输出声明类型列中,选择名称ID,然后点击完成。

- 您现在可以查看已创建的规则。点击确定。

- 接下来,通过点击身份提供者元数据链接下载元数据文件。例如: https://<server_name>/FederationMetadata/2007-06/FederationMetadata.xml。

注意: 将<server_name>替换为AD FS主机名

保存此文件,因为在配置ADAudit Plus中的SAML身份验证时会需要它。

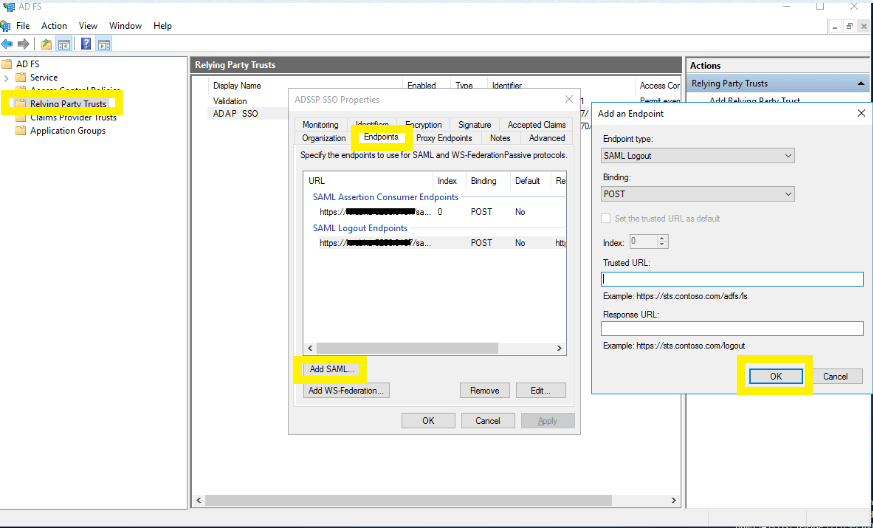

- 返回到依赖方信任,找到您创建的规则。右键点击该规则,然后点击属性。在打开的窗口中,点击端点 → 添加SAML → 确定。

- 在受信任的 URL 字段中粘贴 SP 登出 URL。

注意: 获取 SP 登出 URL,请打开 ADAudit Plus 控制台,导航到 管理员 → 管理 → 登入设置 → 单点登录。勾选 启用单点登录 的复选框,并选择 SAML 身份验证 → 身份提供者 (IdP) → ADFS。您可以在此处找到 SP 登出 URL 值。点击 确定。

- 接下来,点击 签名,上传 X.509 证书。

注意: 获取 X.509 证书,请打开 ADAudit Plus 控制台,导航到 管理员 → 管理 → 登入设置 → 单点登录。勾选 启用单点登录 的复选框,并选择 SAML 身份验证 → 身份提供者 (IdP) → ADFS。您可以在此处找到 X.509 证书。点击 确定。

步骤 2: 在 ADAudit Plus 中配置 AD FS

先决条件

在 AD FS 中启用 RelayState。

对于 Windows Server 2012

- 在您的 AD FS 服务器中,导航到 %systemroot%\ADFS\Microsoft.IdentityServer.Servicehost.exe.config 文件。

- 在 <microsoft.identityServer.web> 部分中,输入以下代码: <useRelayStateForIdpInitiatedSignOn enabled="true" />

示例代码:

<microsoft.identityServer.web>

…..

<useRelayStateForIdpInitiatedSignOn enabled="true" />

</microsoft.identityServer.web>

- 重启 AD FS 服务器。

对于 Windows Server 2016:

- 在您的 AD FS 服务器中,打开一个 提升的 PowerShell 提示符(右键单击 PowerShell,并选择 以管理员身份运行)。

- 运行以下命令以启用 IdP 发起的单点登录: Set-ADFSProperties -EnableIdPInitiatedSignonPage $true

- 运行以下代码以启用 RelayState: Set-ADFSProperties -EnableRelayStateForIDPInitiatedSignon $true

- 重启 AD FS 服务器。

使用管理员凭据登录 ADAudit Plus web 控制台,并导航到 管理员 → 管理 → 登入设置 → 单点登录。勾选 启用单点登录 的复选框,并选择 SAML 身份验证 → 身份提供者 (IdP) → ADFS。点击 浏览,并上传您从步骤 1:17 下载的元数据文件。点击 保存。

通过 AD FS 访问 ADAudit Plus

- 要访问 ADAudit Plus,请使用以下提供的 URL: https:// <ADFSserver>/adfs/ls/idpinitiatedsignon.aspx

- 其中 ADFSserver 是部署 AD FS 的服务器。

- 在 AD FS web 控制台中,从应用程序列表中选择 ADAudit Plus。

点击这里展开

点击这里展开