为什么IT安全组如此重要?

IT安全组会保护亦会破坏您的IT网络安全,该组成员主要负责管理网络中的访问权限,如对资源和数据的访问权限。但您有没有想过,一个组成员身份的配置错误可能会导致一些安全事件的发生?

深度剖析组成员权限

在IT安全方面,Active Directory和Azure AD中的组成员身份通常会被低估,成员身份通常由IT管理员、服务台和部门经理授权。

以下是在AD或Azure AD中配置组成员身份的错误场景:

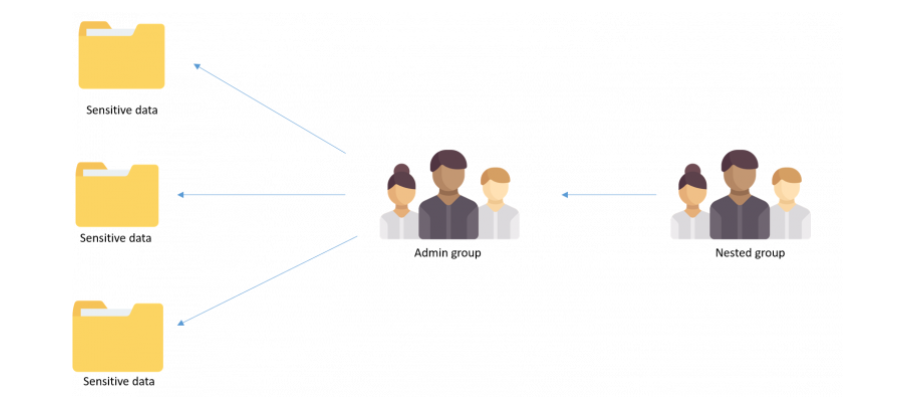

嵌套和间接组成员身份

将一个组添加到另一个组作为成员时称为嵌套组。例如,可以将一个或多个IT安全组添加到管理组。尽管可以对该管理组的更改进行连续监视,但当不监视嵌套组的更改时,仍可能存在安全漏洞。

恶意内部人员或外部攻击者可以轻松地将成员添加到嵌套组或间接组中,由于嵌套组是管理组的一部分,所以他们很容易获得对敏感数据的访问权限。为了克服这一挑战,建议企业采用“零信任”安全策略,仅向用户授予他们所需的访问权限。

让我们先看一下如何在AD中审核组成员身份的更改。

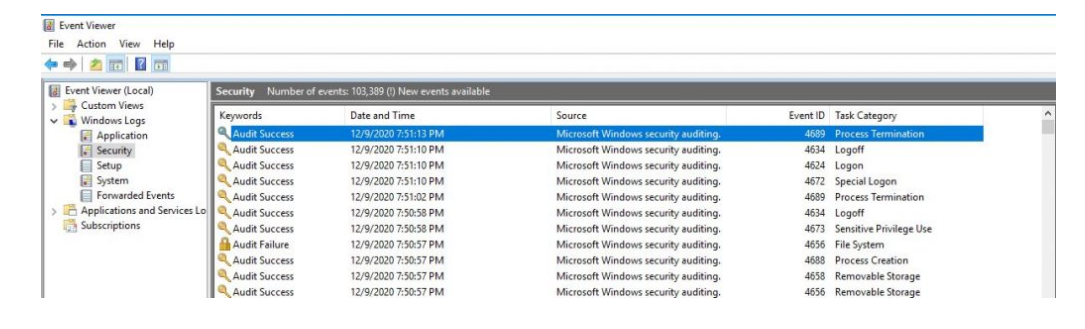

当您启用所需的审核策略去审核AD中的组成员时,AD域的任何类型的组中的任何成员身份更改事件都会被审核并记录在域控制器(DC)的Windows事件查看器的安全选项卡上。

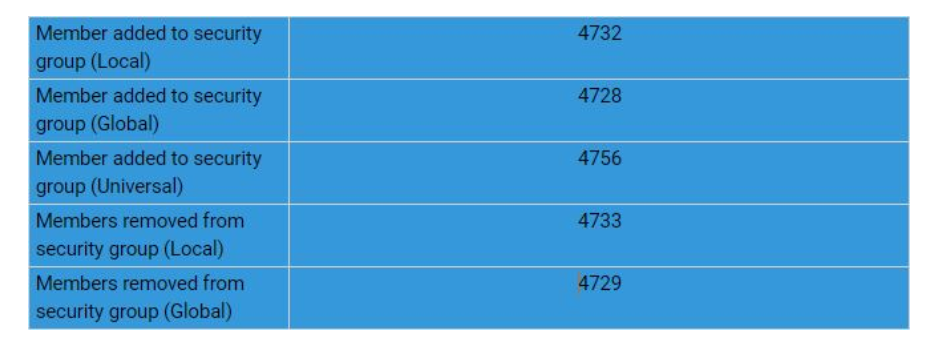

但是,监视组的更改活动事件并不是这么简单,因为AD域上的所有其他安全更改(如权限,文件和文件夹的更改以及登录和注销活动)都会被转储到同一位置(即Event Viewer的安全选项卡)。所以我们必须使用表示组更改的相应事件ID去查看所有这些安全事件(如下图)。

根据组类型和执行的操作,如组创建、权限更改和成员身份更改会记录成不同的事件ID,这使得审核组更改事件并进行分类时非常繁琐且耗时。

组不仅仅是安全组

IT安全组是唯一可以决定组成员对资源的访问权限的组,但是AD和Azure中还有其他各种类型的组可以授予组成员对其他网络资源的访问权限。

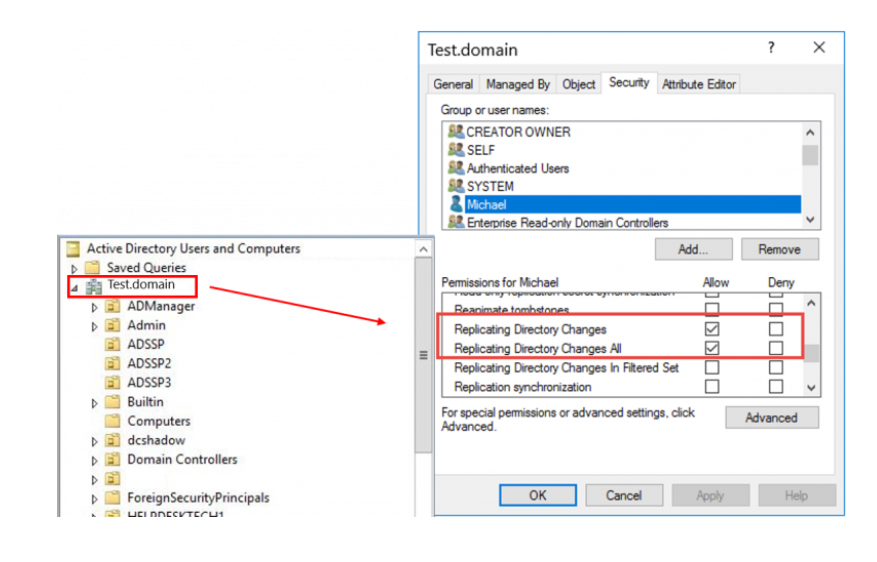

跨DC的通讯组和安全组:如果您拥有多DC环境,那么您可能已经了解这些组。有默认的管理员组,例如DNS admins、域管理员和企业管理员,这些管理员允许用户管理AD域的某些组件。通讯组可以让您自定义用户角色或管理跨多个域的资源。

其他平台组: 任何第三方服务创建的组都可以决定用户对该服务的访问权限。例如:

· 本地AD组用于访问Azure资源。

· Exchange Server组:默认情况下,该组有权清除域的安全日志。所以任意加到该组内的恶意用户都可以轻松删除域的安全日志,从而消除所有恶意活动痕迹。

· Exchange Windows权限组:具有对域DNS节点的DACL写入控制权。任何具有域DNS节点权限的用户都可以更改并控制域中的每个对象。

· Azure AD安全组和Microsoft 365组: Azure AD和Microsoft 365组对于管理Azure AD中的资源至关重要。

· IT安全组用于管理Azure中的一组用户或计算机对共享资源的访问权限。

· Microsoft 365组通过允许成员访问共享的邮箱、日历、文件和SharePoint站点等来提供团队协作。

让我们看一下Azure AD中的组成员身份审核。

Azure AD审核日志

就像本地Active Directory中的Windows Event Viewer一样,Azure AD也有一个位置用于存储审核日志。这些审核日志记录基于目录的更改,例如对用户、组和应用程序的更改。

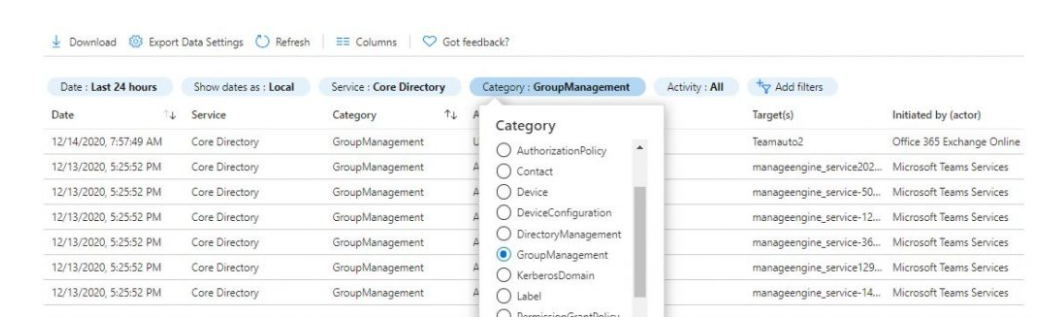

不过与本地AD相比,Azure AD提供了更多的排序和筛选选项。例如,您可以根据时间、操作等来过滤安全事件。

但是,审核日志不能提供安全更改的概括图。例如,假设您要查找在Azure AD中已修改的安全组的列表,您将不得不打开并检查每个日志以确定具体哪个组被修改了,可想而知这是一个繁琐且耗时的过程。

让我们看看审核Azure AD中安全事件的其他可能的方法。

Microsoft 365统一审核日志

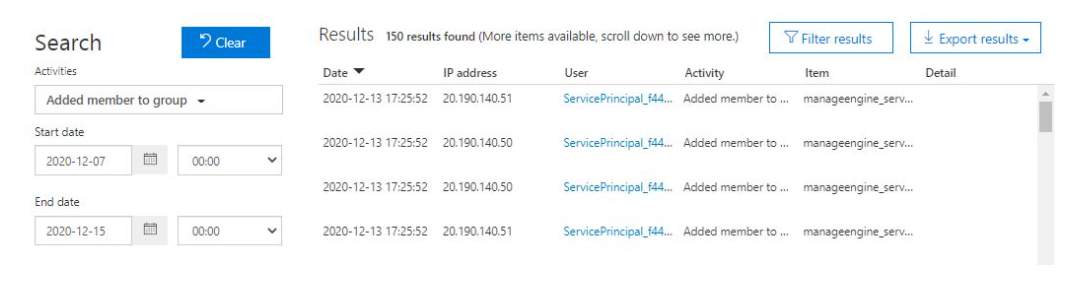

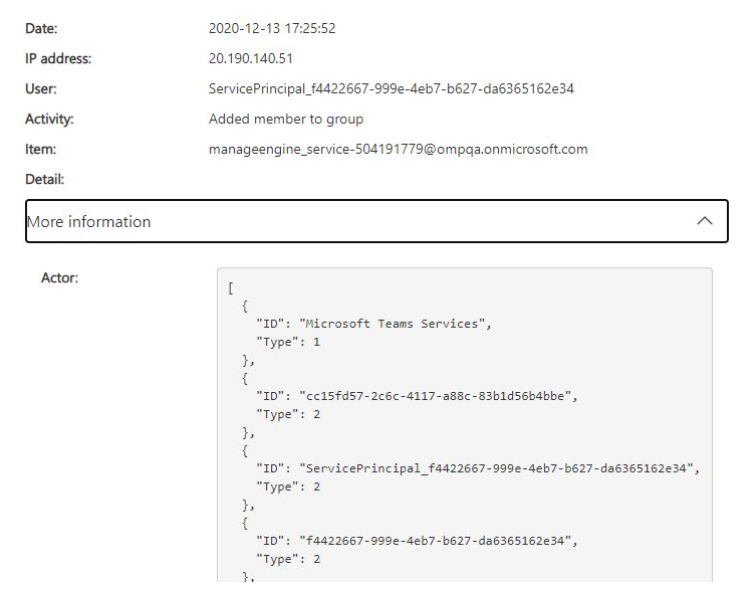

Microsoft通过其安全与合规中心中的统一审核日志为上述问题提供了解决方案。但其实,此解决方案效率并不高。

从上图可以看到,安全与合规中心具有审核日志搜索功能,可让您快速搜索和过滤审核日志。听起来不错吧?不完全是!如果想进一步分析事件,因其详细信息为JSON格式,所以分析此数据的唯一方法就是导出JSON日志数据,并使用Microsoft Excel对其再次进行过滤。

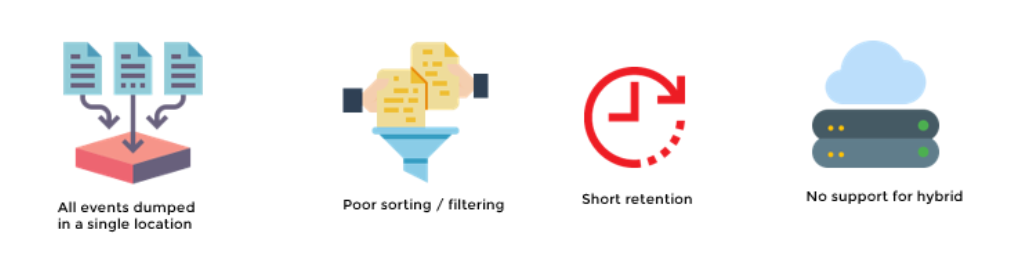

如您所见,尽管筛选选项会友好一些,但是Azure内也存在您在典型的本地AD基础架构中面临的那些审核和分析中的挑战!最重要的是,Azure AD和Microsoft 365都分别仅存储30天和90天的短时间内的日志,这使得取证分析变得困难,甚至无法执行!

综上所述,实时捕获和分析安全组成员身份更改是当务之急。尽管本机服务可以按时捕获敏感事件,但是有限的排序和搜索功能使分析这些事件具有非常大的挑战性。况且,仅检测成员身份更改是不够的。您的组织也应具有实时告警机制和响应措施,以应对任何未经授权的组成员身份更改事件的发生。

推荐阅读: