如何配置ADFS?

描述

Active Directory联合身份验证服务(ADFS)是一种单点登录解决方案,可为用户提供对无法通过Active Directory使用集成Windows身份验证的应用程序的身份验证访问。您需要配置ADFS和SAML,以便使用您的Active Directory凭据登录Zoho应用。为了启用SSO,可以将AD Federation Server与AD Domain Server集成在一起,并按如下所示配置ADFS。

步骤:

在AD Federation Server上:

步骤1:添加依赖方信任

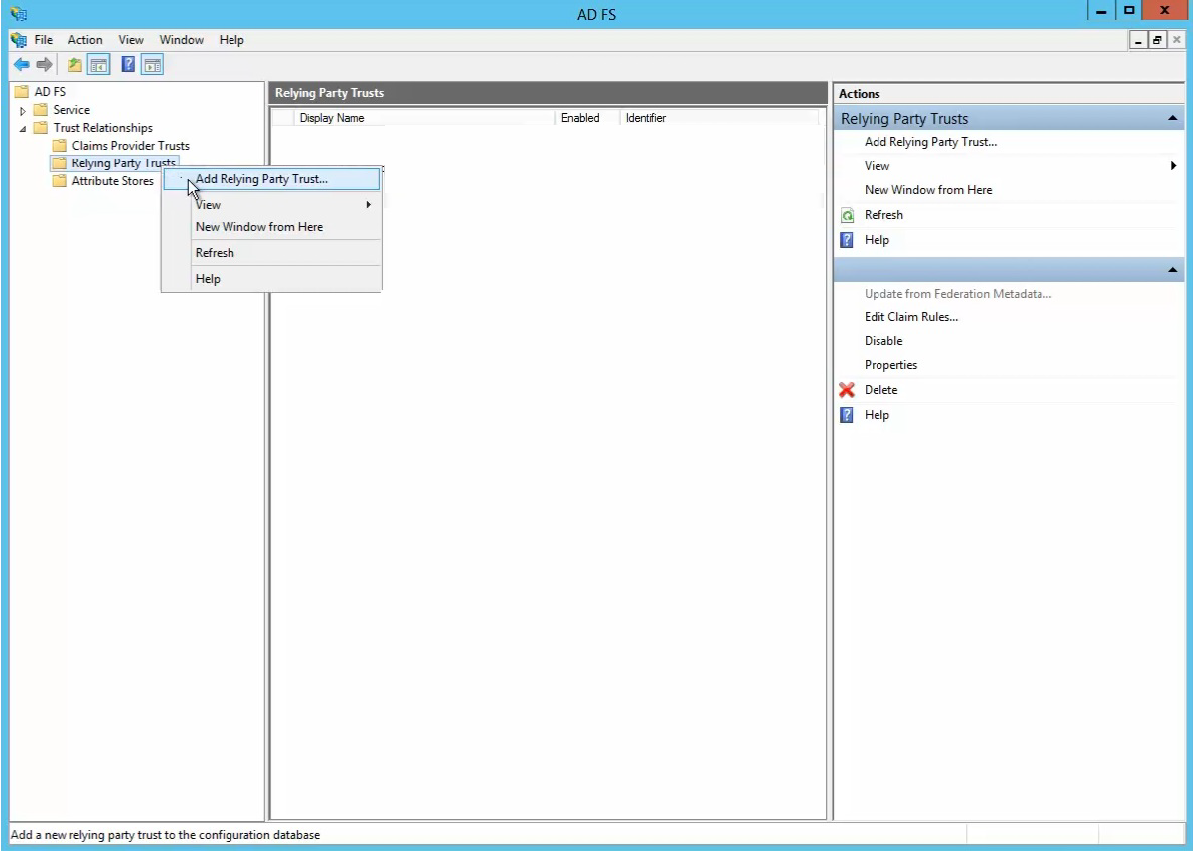

- 在Windows Server上,打开Microsoft管理控制台。 从ADFS管理中选择“ 依赖方信任(RPT)”文件夹,然后单击“ 添加依赖方信任”。

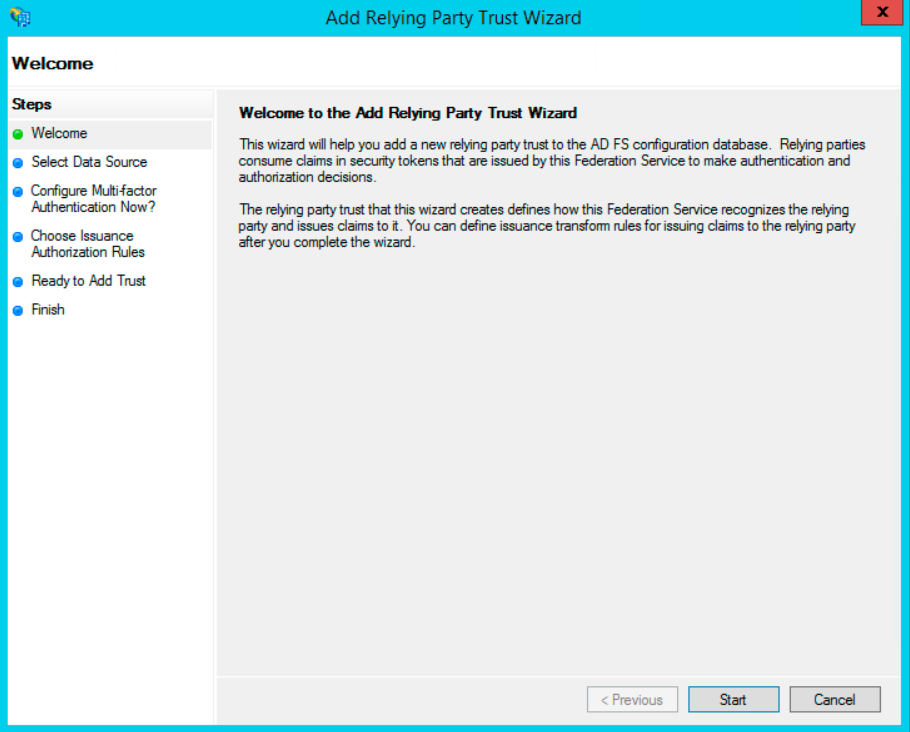

- 添加新的依赖方信任的配置向导将打开。单击开始。

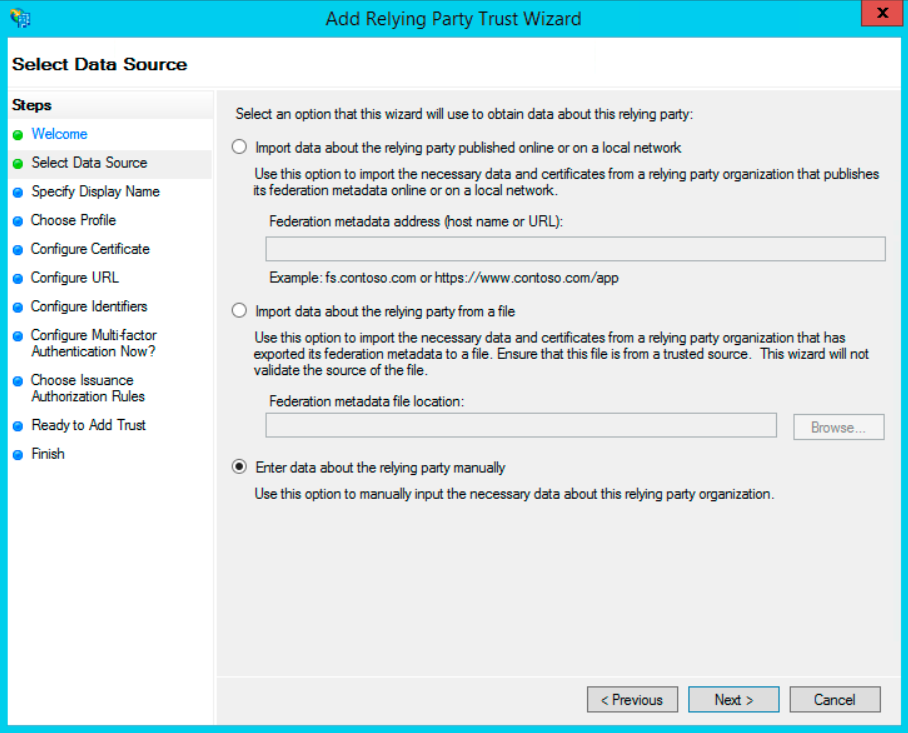

- 选择数据源作为手动输入有关依赖方的数据,然后单击下一步。

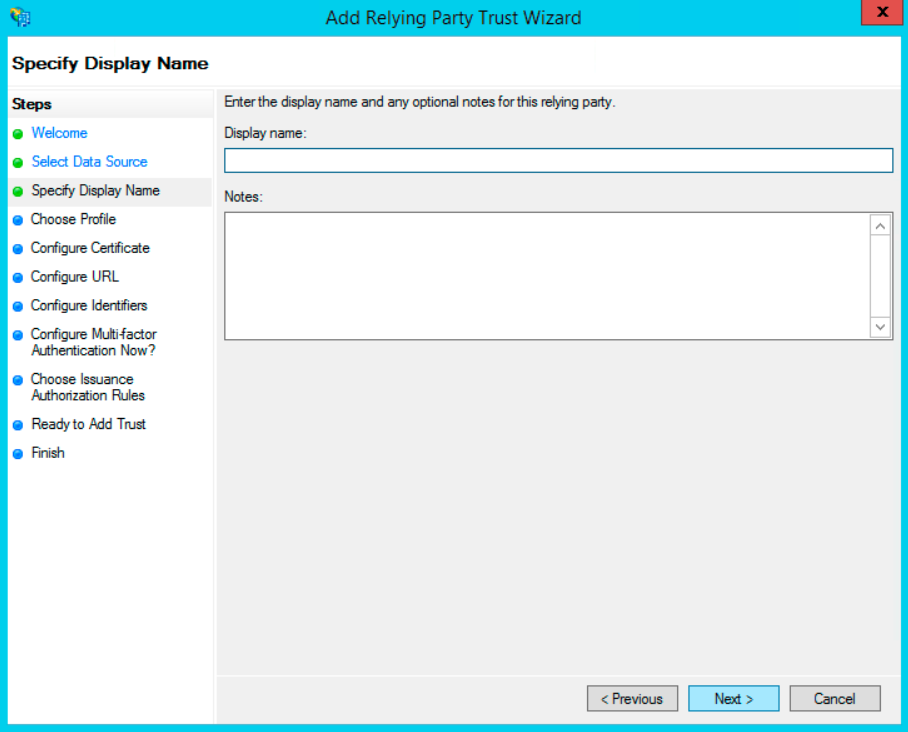

- 将显示名称指定为zoho.com,并为此依赖方添加任何可选注释。点击下一步。

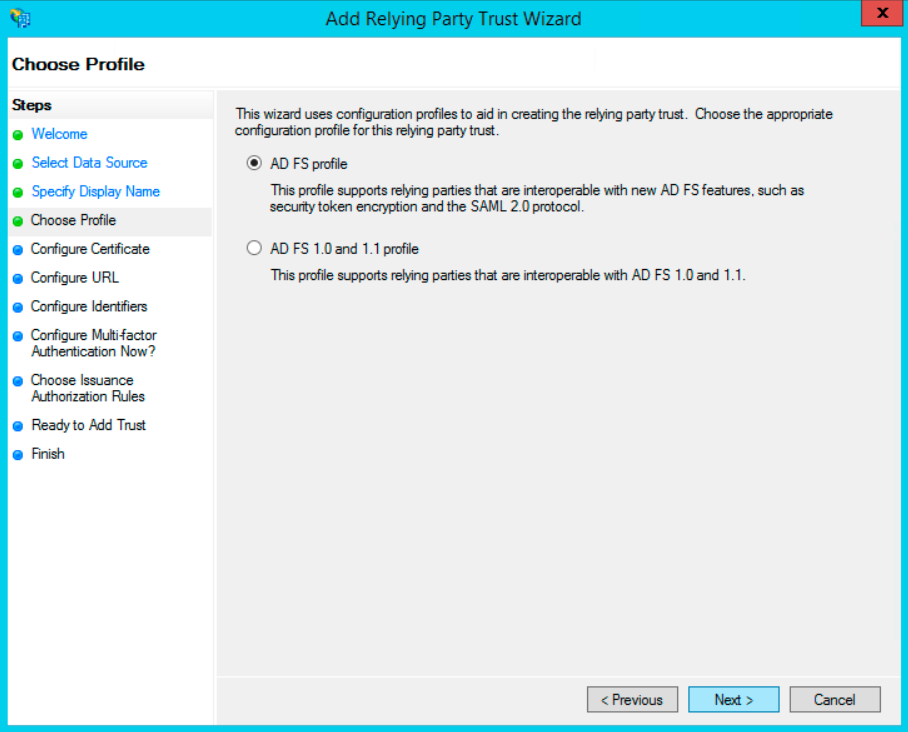

- 选择Profile作为AD FS profile。点击下一步。

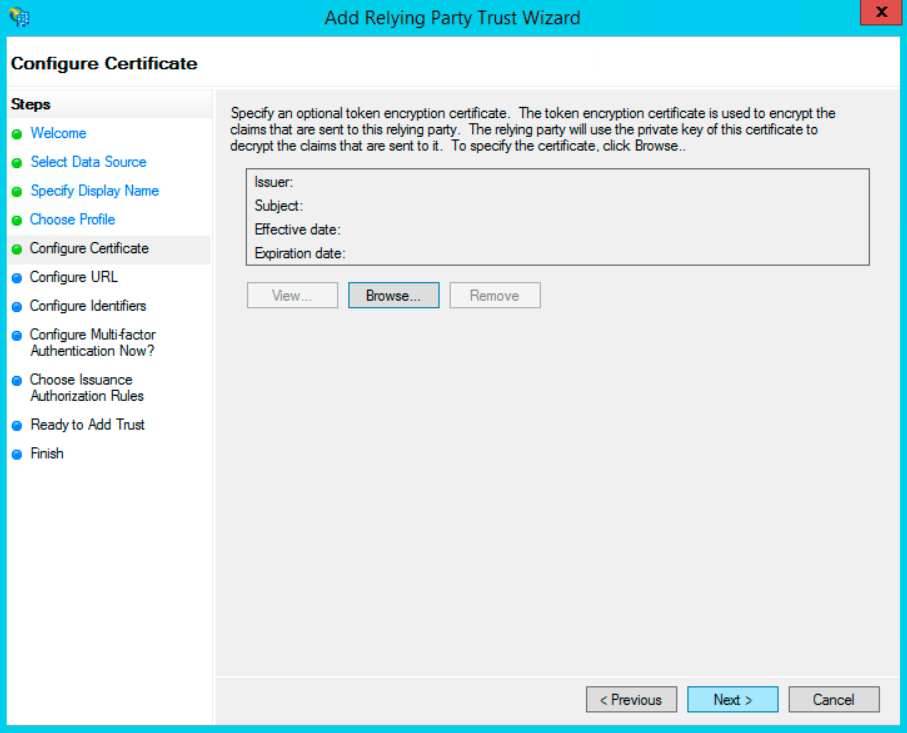

- 您可以选择选择加密证书。如果选择证书,则稍后必须提供公共密钥,然后按下一步。

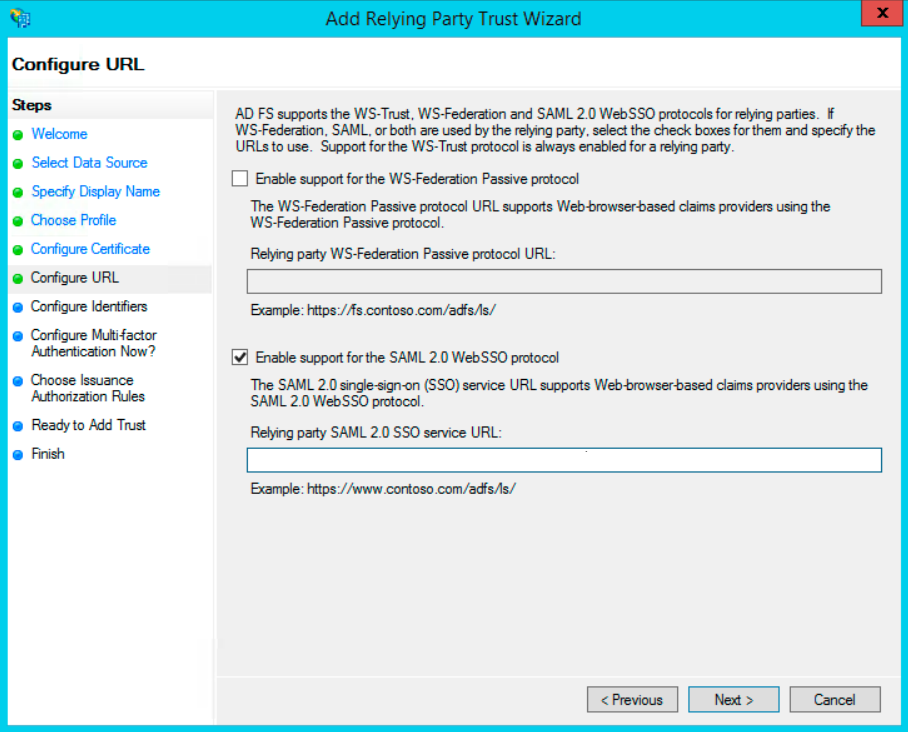

- 单击“ 启用对SAML 2.0 WebSSO协议的支持”,然后输入ADFS需要发送声明的URL,然后按“下一步”。服务URL将为

https://accounts.zoho.com/samlresponse/域名

或

https://accounts.zoho.com/samlresponse/ZOID

请注意,URL的末尾没有斜杠。

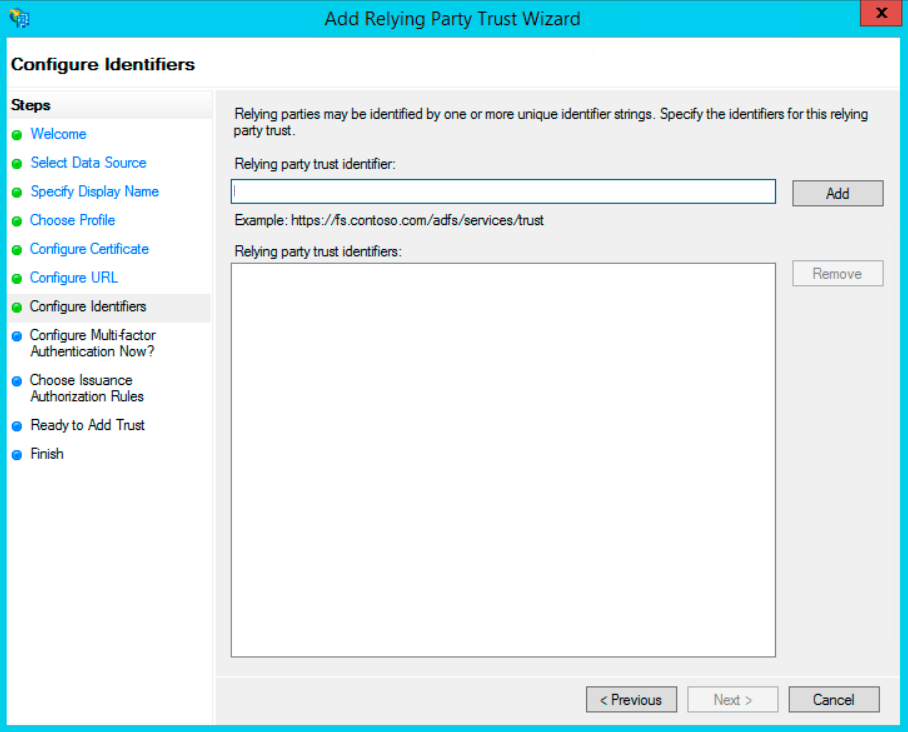

- 输入依赖方信任标识符的URL作为zoho.com。单击添加。

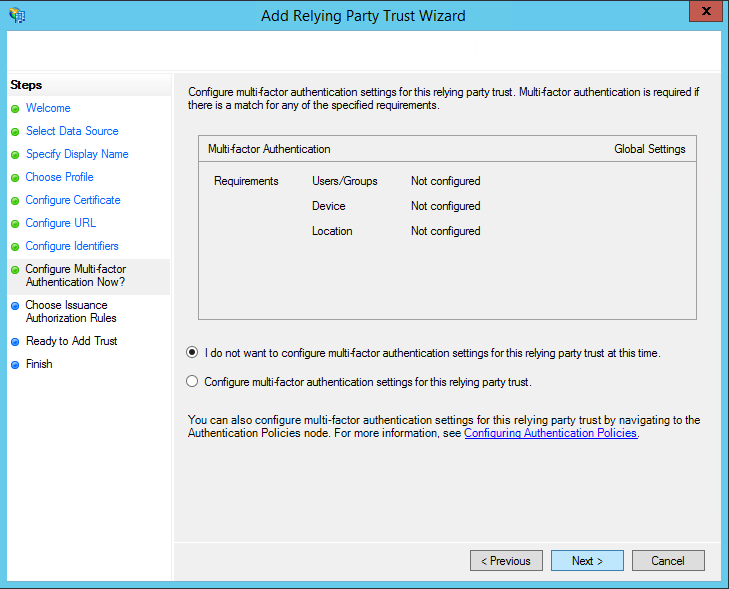

- (可选)配置多因素身份验证(MFA),然后按下一步。

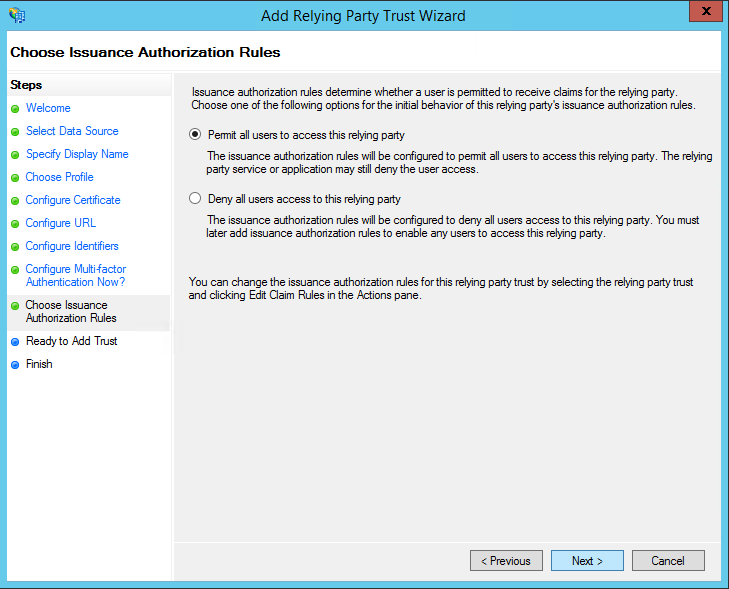

- 选择允许所有用户访问此依赖方。按下一步。

- 在接下来的两个屏幕上,向导将显示您的设置概述。查看新配置,然后按下一步。

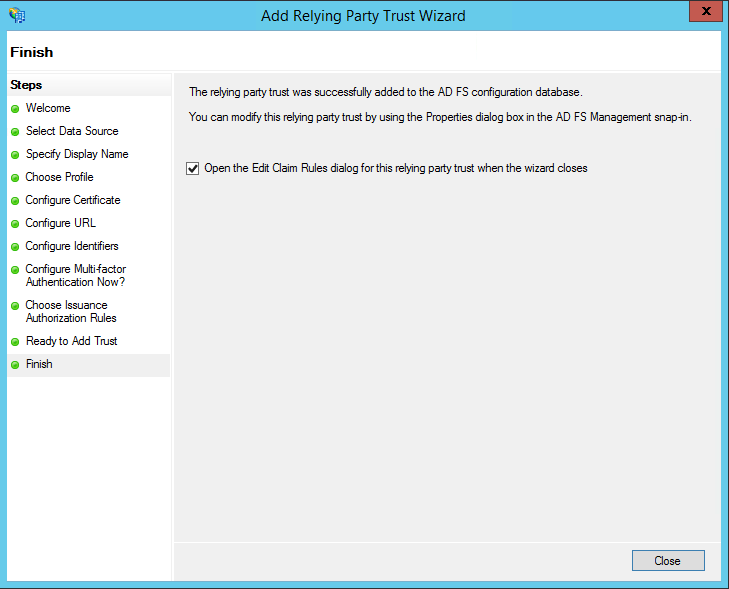

- 单击关闭退出。

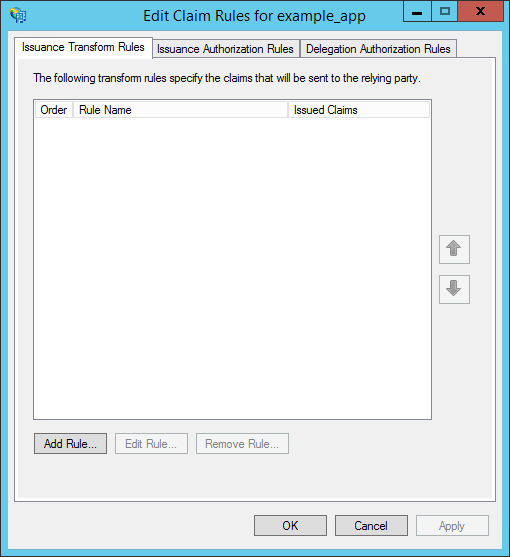

第2步-创建声明规则

创建依赖方信任后,您可以创建声明规则并使用向导未设置的较小更改来更新RPT。默认情况下,创建信任后,声明规则编辑器将打开。

- 要创建新规则,请点击添加规则。

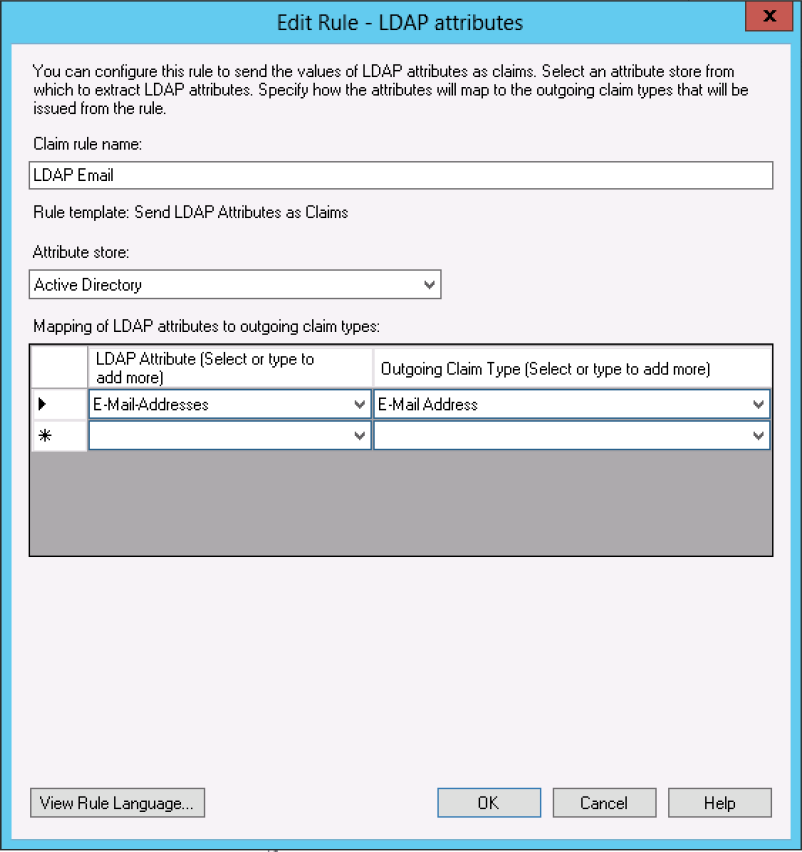

- 选择“ 发送LDAP属性作为声明”规则类型。点击下一步。

- 将Active Directory指定为属性存储。在“ LDAP属性”列中,选择“电子邮件地址”。从“发件声明类型”中,选择“电子邮件地址”。单击确定保存新规则。

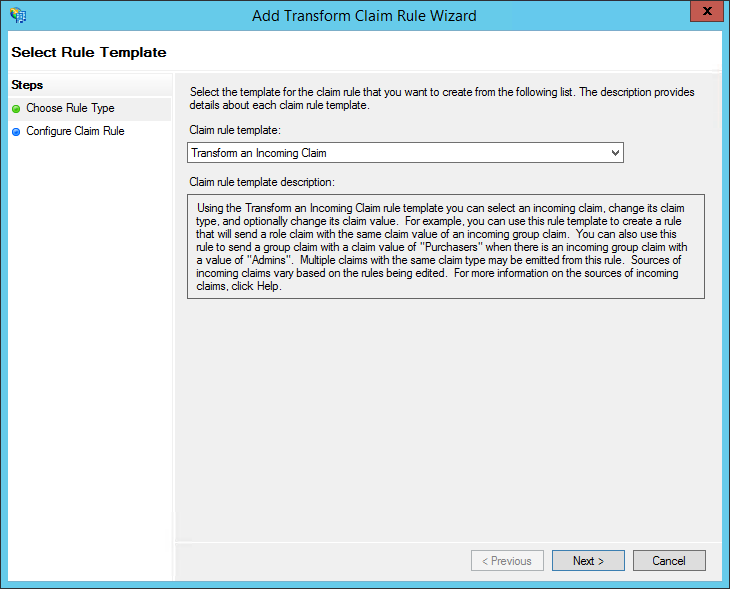

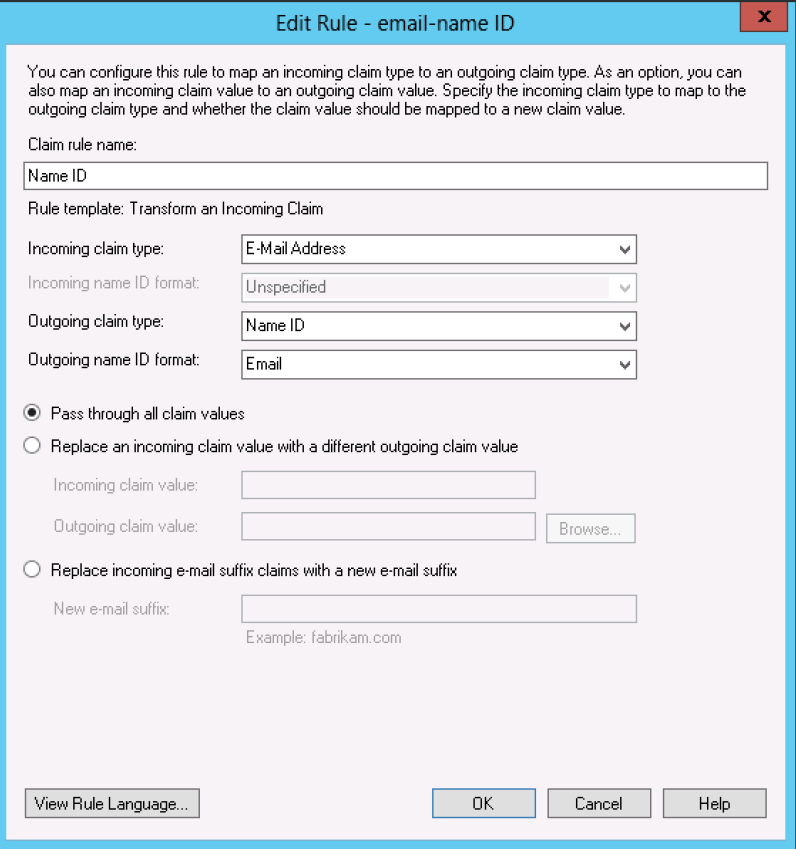

- 通过单击添加规则创建另一个新规则,然后选择 转换传入的声明作为模板。

在下一个屏幕上:

- 对于传入的声明类型,选择电子邮件地址

- 对于“付款声明类型”,选择“名称ID”

- 对于“传出名称ID格式”,选择“电子邮件”。

确保选中“ 通过所有声明值”。

- 单击“确定”添加此声明规则,然后再次单击“确定”以完成规则创建。

获取登录和登录URL

- 从AD服务器,获取登录和注销URL和证书。

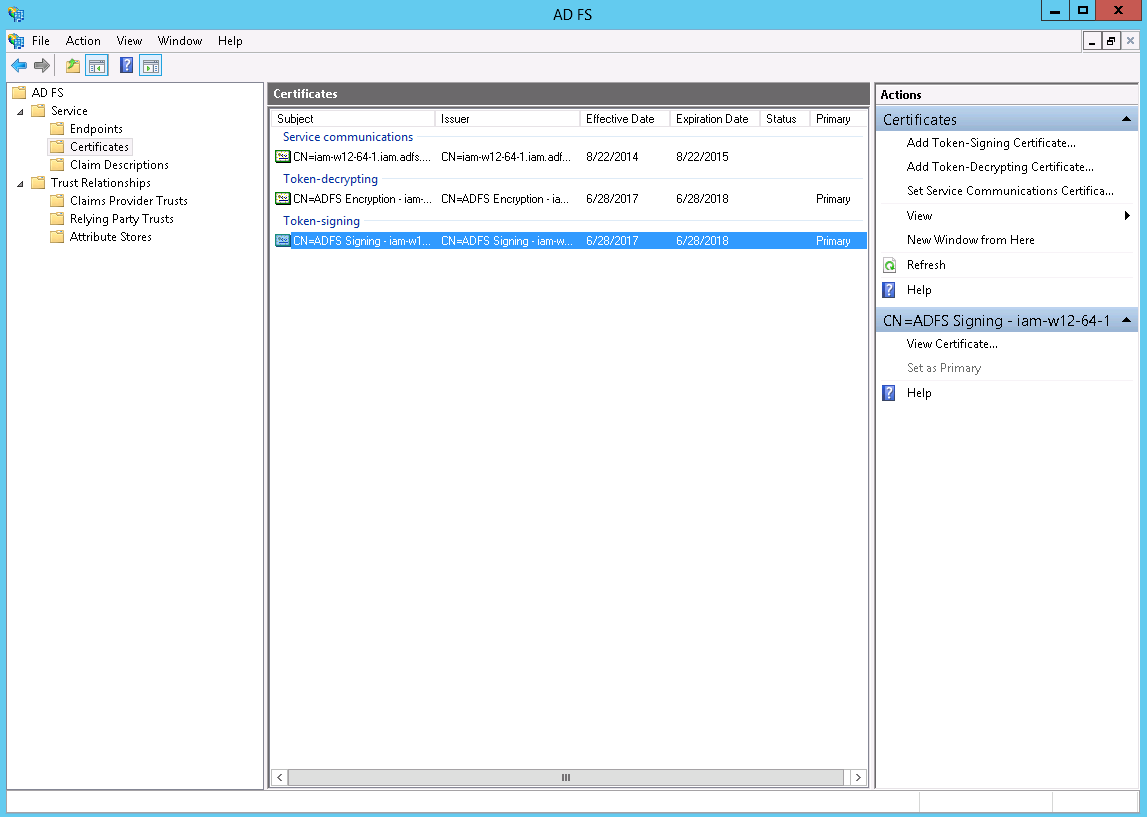

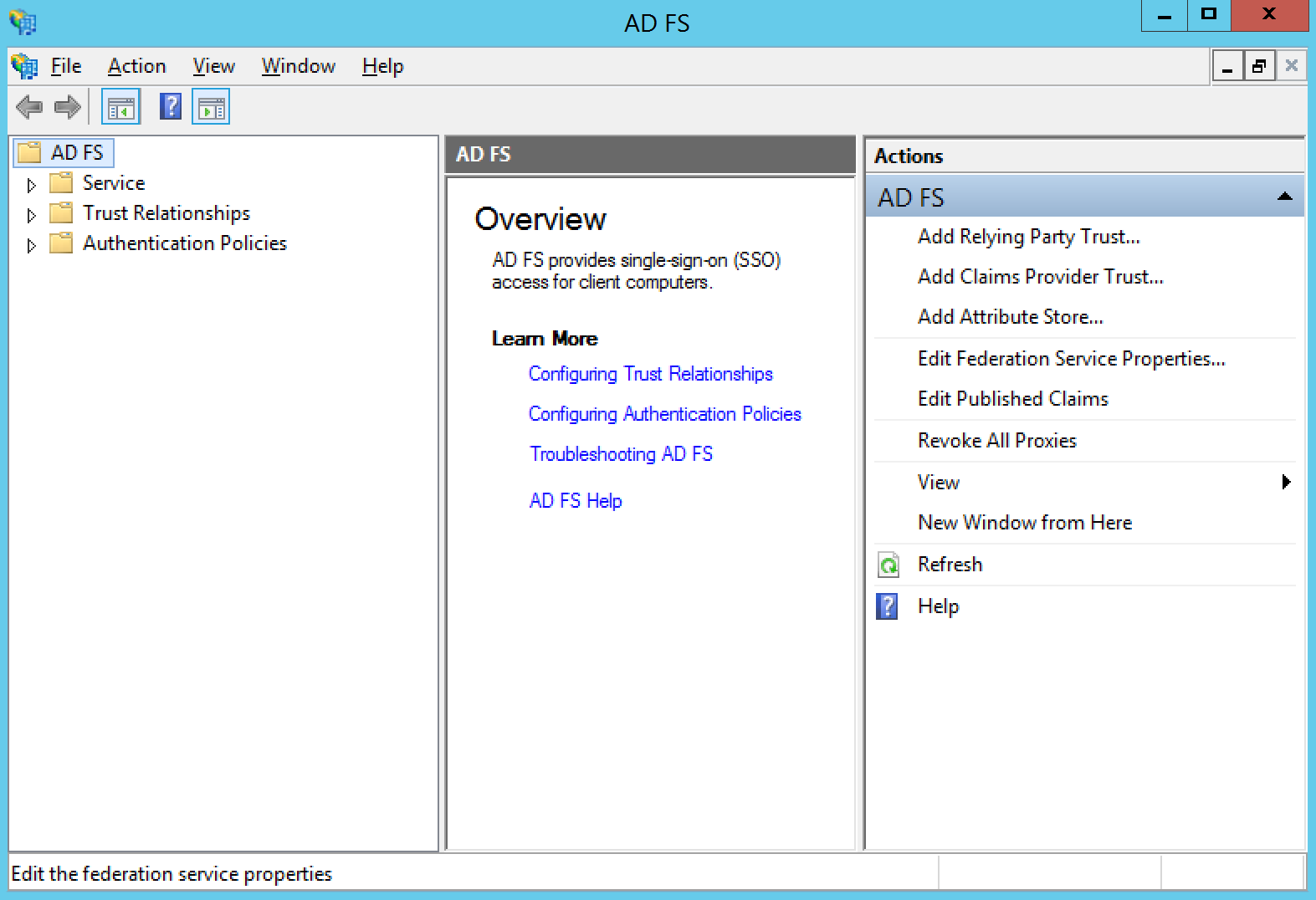

- 登录到ADFS 3.0服务器并打开管理控制台。

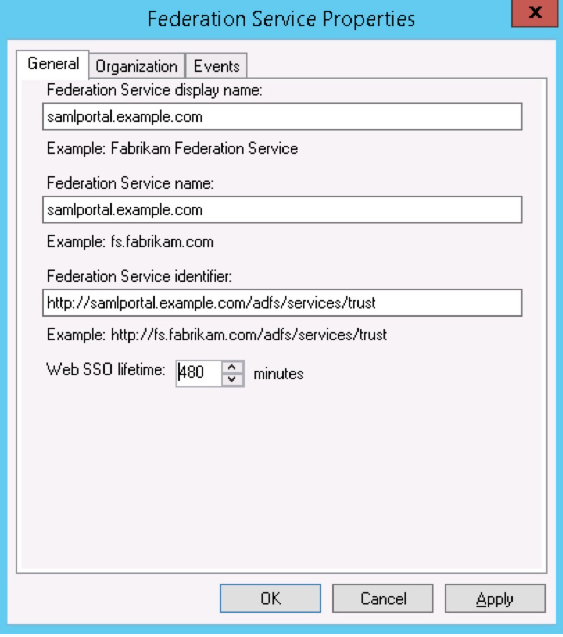

- 单击服务->编辑联合身份验证服务属性。

- 确保“常规”设置与您的DNS条目和证书名称匹配。

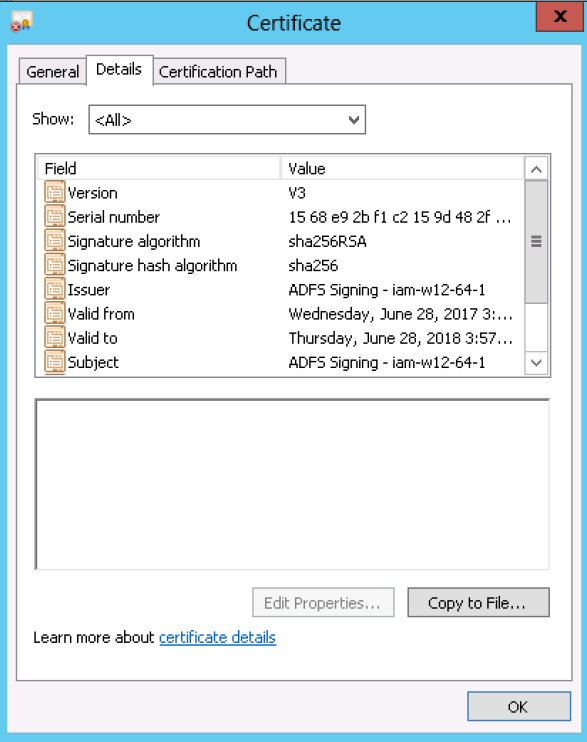

- 选择令牌唱歌证书->查看证书->详细信息。单击复制到文件。

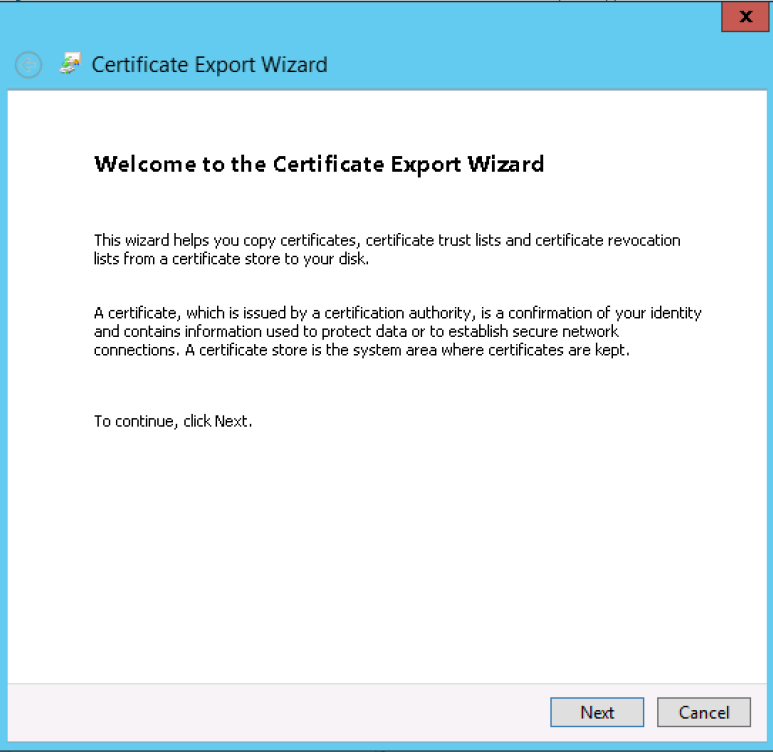

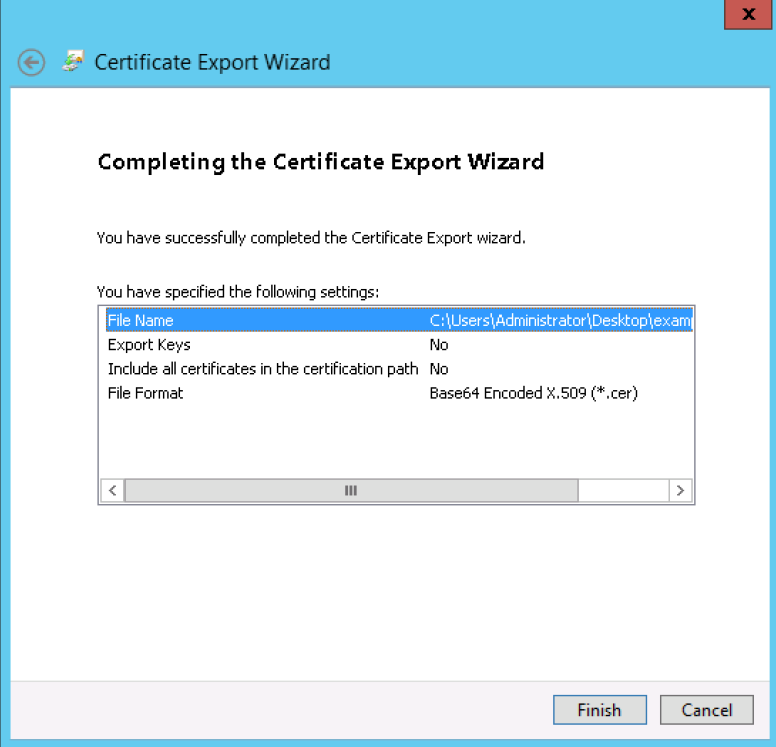

- 证书导出向导将打开。选择下一步。

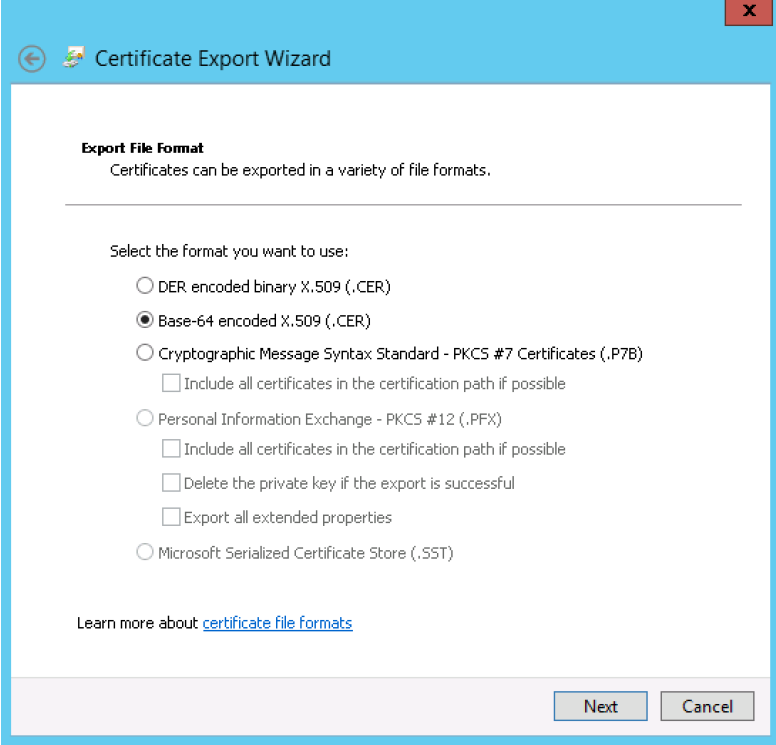

- 确保选择否,不导出私钥选项->下一步。

- 选择Base-64编码的X.509(.CER)->下一步。

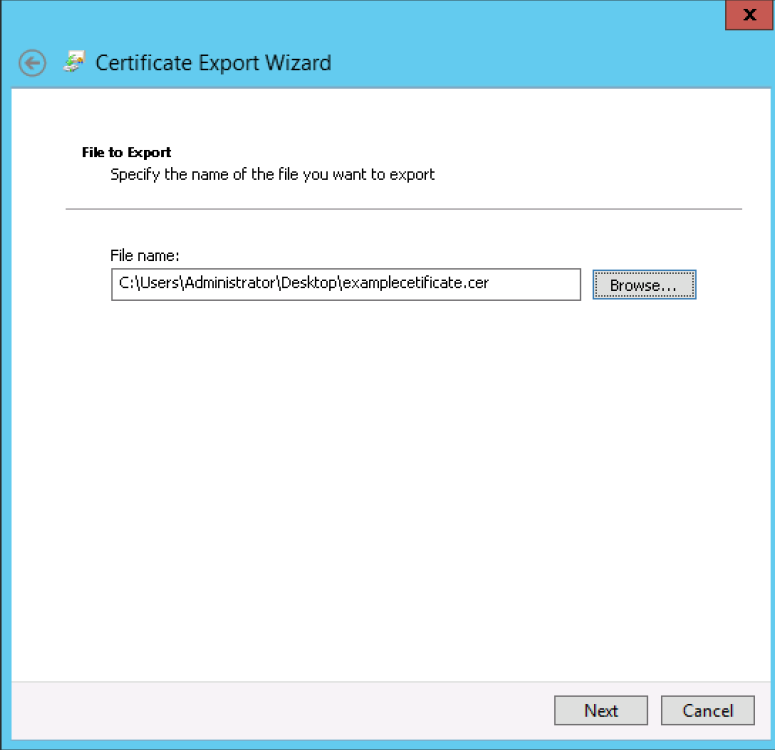

- 选择保存文件的位置并给它命名-> 下一步。

- 选择完成。确保此证书为.cer或.pem格式。

- 使用您刚创建的二进制证书并将其以标准PEM格式导出。

如果证书是从metadata.xml文件中获取的,请确保证书具有格式如下的开始和结束标签

“ ----- BEGIN CERTIFICATE -----”

+已解码的base 64 +

“ ----- END CERTIFICATE -----”

+已解码的base 64 +

“ ----- END CERTIFICATE -----”

在“ Zoho帐户”页面上:

打开浏览器并转到https://accouts.zoho.com

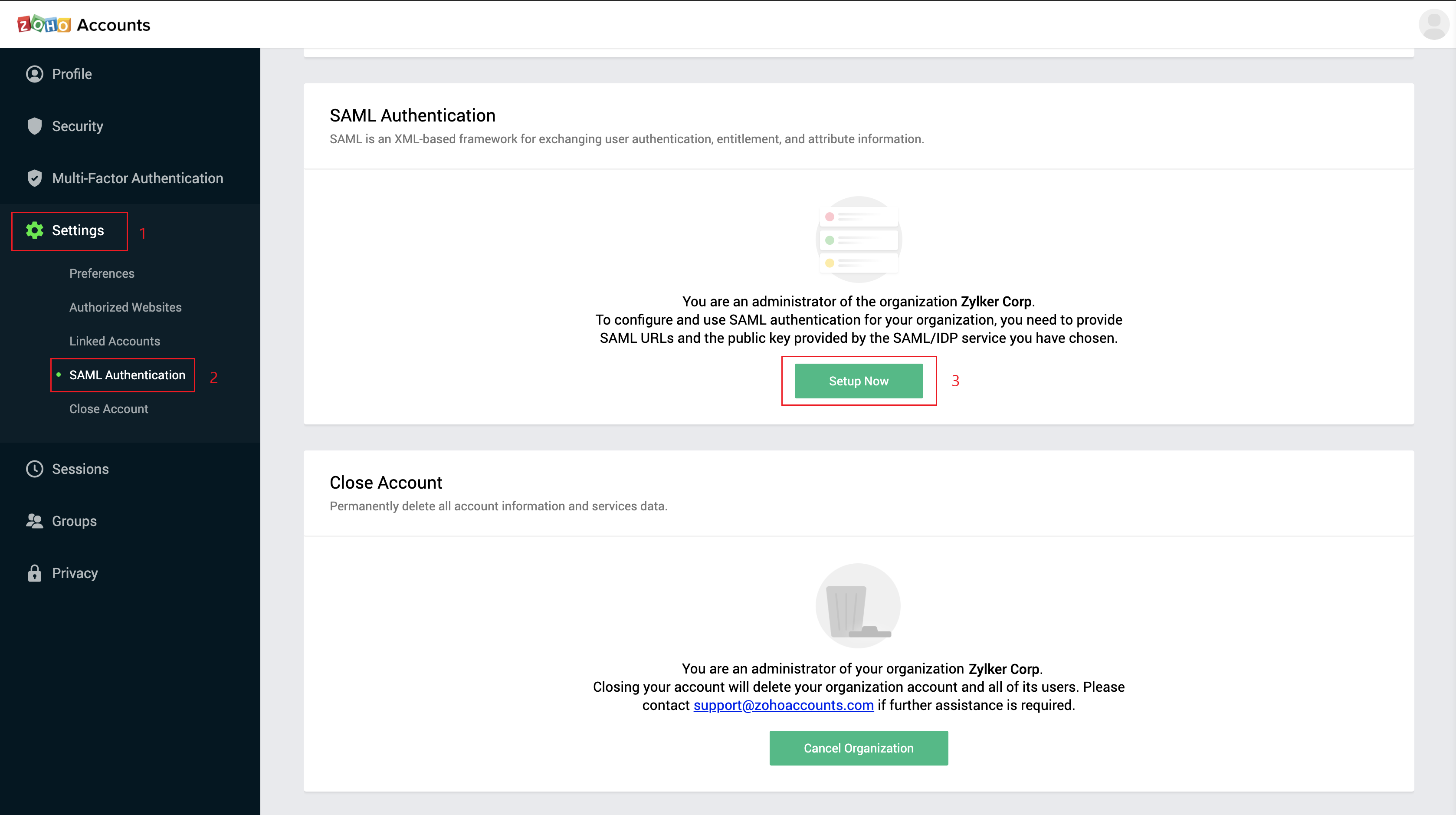

- 单击设置-> SAML身份验证->立即设置。

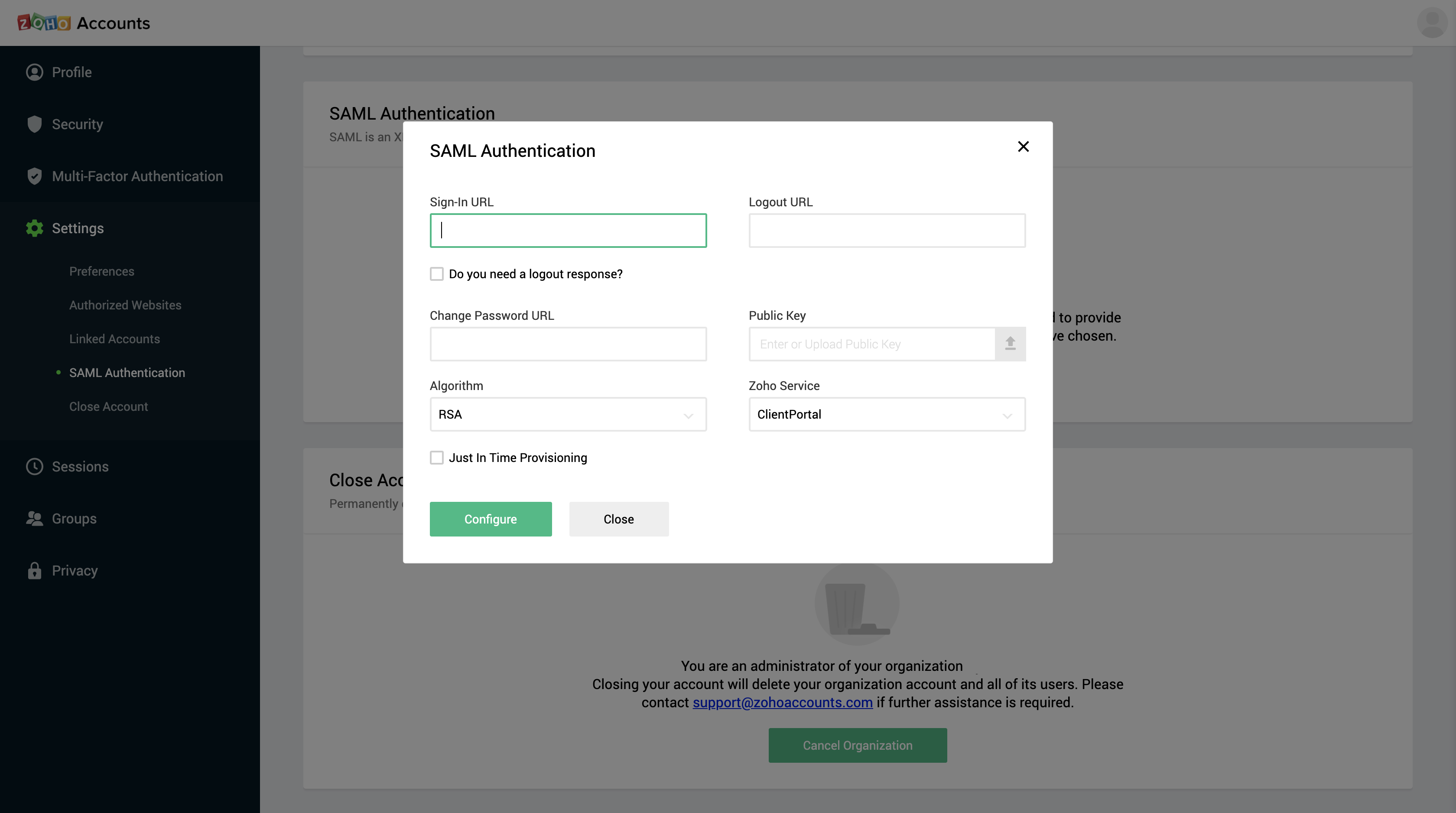

- 提供上面提到的登录在URL, 注销URL和Ç ertificate是从ADFS萃取。

获取注销响应(可选)

- 启用注销响应复选框。

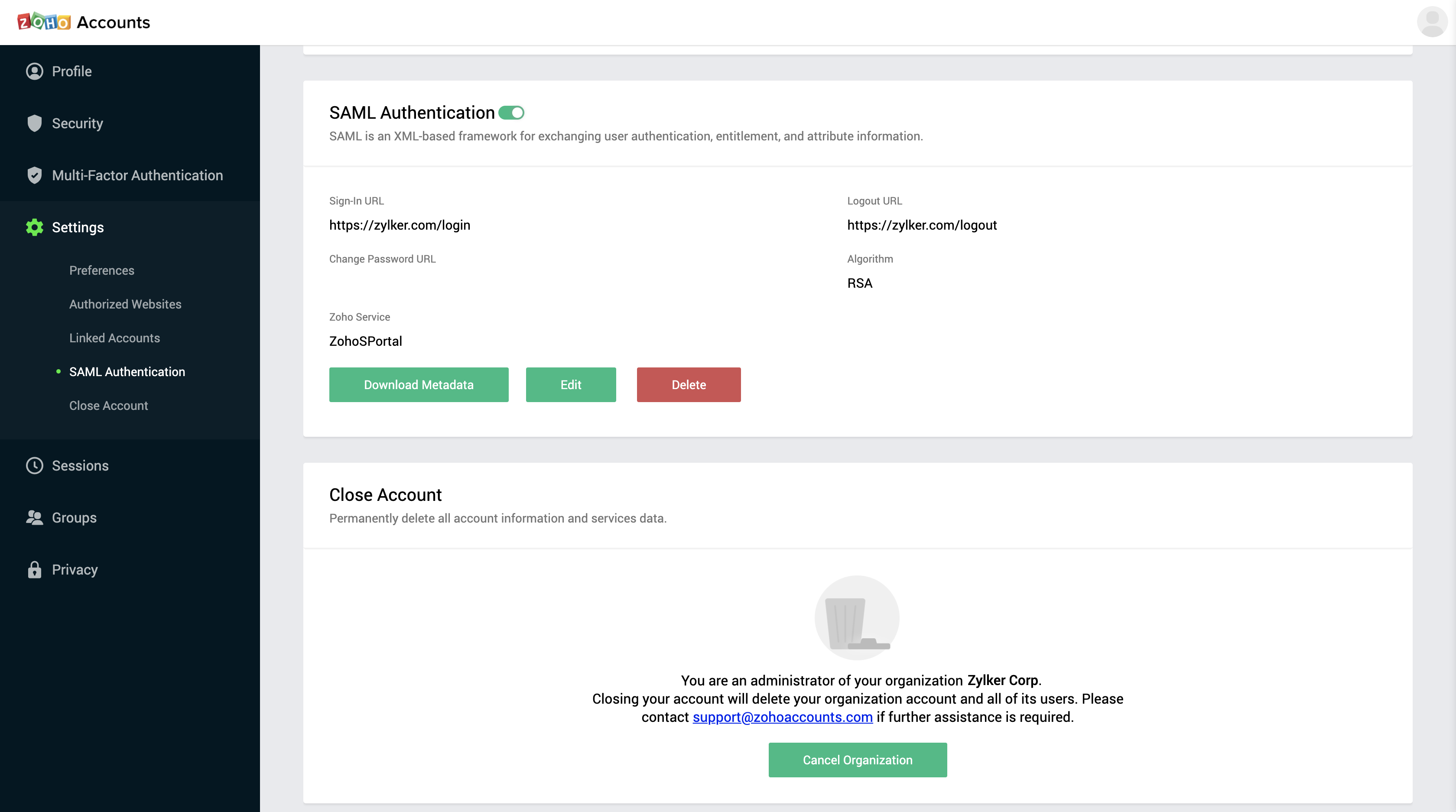

- 从https://accounts.zoho.com-> SAML身份验证->下载元数据下载注销证书。

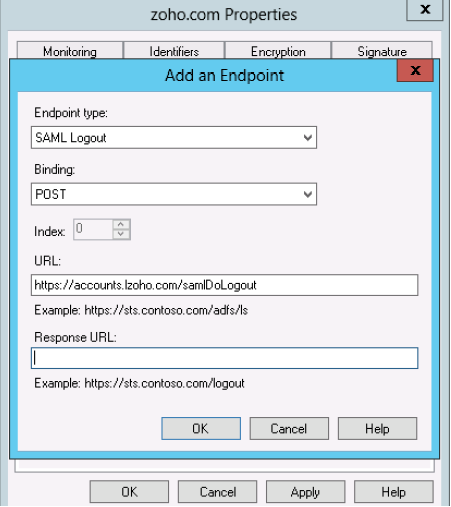

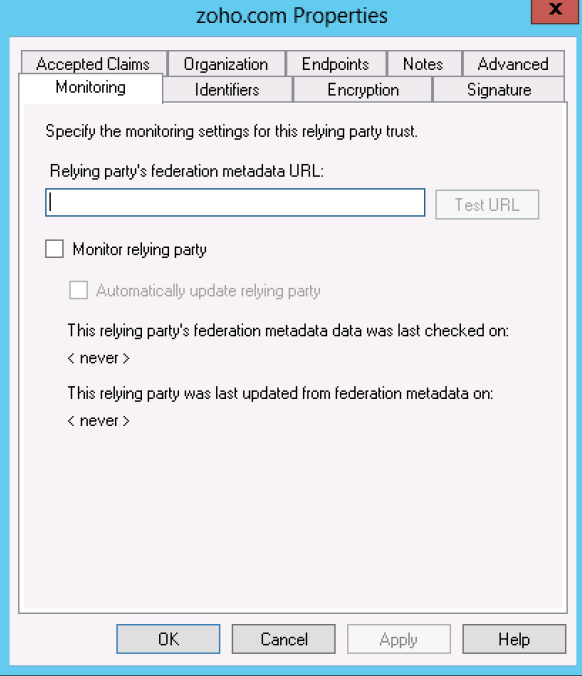

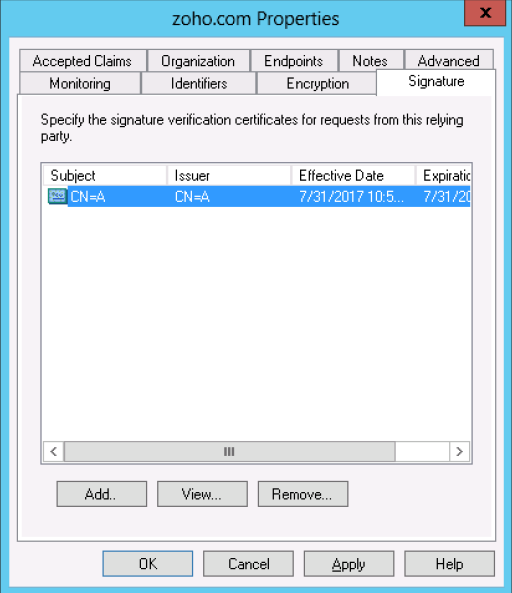

- 转到zoho.com属性->签名->添加->上传。

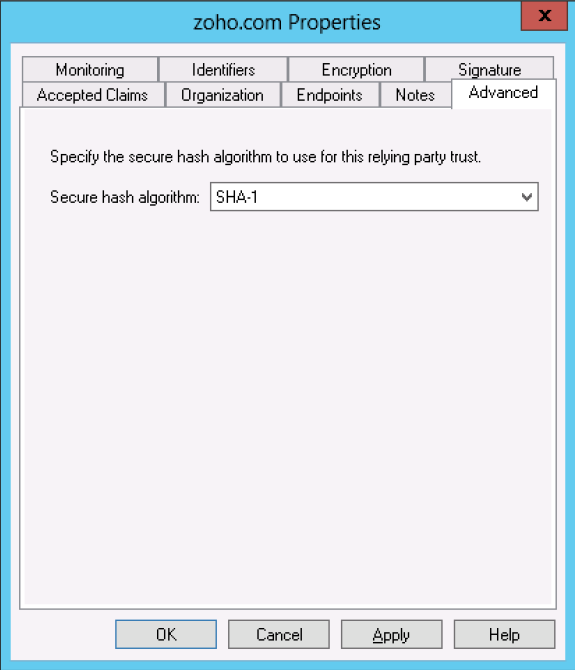

- 选择高级-> SHA-1算法。

- 选择端点->添加。从端点类型下拉列表中,选择SAML Logout 。从绑定下拉列表中,选择POST。在“ URL”选项卡中,输入https://accounts.zoho.com/samlDoLogout。